чем открыть файл pem сертификат

Файл формата PEM открывается специальными программами. Чтобы открыть данный формат, скачайте одну из предложенных программ.

Чем открыть файл в формате PEM

Файл с расширением PEM (полн. Privacy Enhanced Mail Certificate) – сертификат, зашифрованный в Base64, широко применяемый как формат категории интернет-файлов. Основное его практическое назначение – безопасная верификация пользователей на веб-ресурсе. Импорт PEM файла осуществляется непосредственно из сервера Apache на базе Unix. Формат также адаптирован к приложениям на основе OpenSSL.

Генерация PEM файлов производится в автоматическом режиме. Для поддержания политики безопасности и корректной работы операционной системы, пользователю не рекомендуется открывать и осуществлять редактирование такой категории файлов.

Однако в некоторых случаях, интернет-сайты могут требовать загрузку расширения PEM в целях проведения процедуры идентификации.

Программы для открытия PEM файлов

Как уже отмечалось, PEM формат не должен открываться для редактирования вручную.

Однако, в случае чрезвычайной необходимости, для воспроизведения сертификата PEM на платформе ОС Windows, можно воспользоваться интегрированным в ОС программным плагином Microsoft IIS.

Открыть и редактировать PEM формат в ОС Linux или ОС Mac, возможно с применением плагина Apache Web Server with OpenSSL или Apple Keychain Access.

Конвертация PEM в другие форматы

Конвертация или какие-либо другие преобразования формата PEM по определению невозможны.

Каждый сертификат, зашифрованный в Base64, уникален и должен обеспечивать безопасность сетевых ресурсов.

Попытки трансляции сертификата безопасности ОС могут привести к необратимым последствиям. Зачастую может быть прервана корректная работа сервисных служб и операционной системы в целом.

Почему именно PEM и в чем его достоинства?

Главное практическое назначение расширения PEM – обеспечение политики интернет-безопасности сети. Без интегрированных сертификатов ставится под угрозу безопасность сетевых ресурсов, серверов и доменов, электронной почты, конфиденциальность логинов и паролей пользователей.

Файл сертификата, закодированный в Base64, например, сертификат PEM X509. Применяется для безопасной идентификации на веб-сайте. Обычно импортируется из веб-сервера Apache на основе Unix и совместим с приложениями OpenSSL.

Файлы сертификата PEM создаются автоматически и не должны открываться или редактироваться вручную. Некоторые веб-сайты могут запрашивать у пользователя загрузку файла PEM (возможно посланного в электронном письме), чтобы провести идентификацию.

Чем открыть файл в формате PEM (Privacy Enhanced Mail Certificate)

Этот файл можно использовать в разных целях.

Основной синтаксис

Как использовать файл pem для сертификатов SSL?

Эти файлы будут предоставлены вам вашим поставщиком SSL для использования на вашем веб-сервере.

Следующие сертификаты будут созданы с помощью certbot LetsEncrypt.

Как использовать файлы Pem для SSH?

Файлы Pem также могут использоваться для SSH.

Интересно отметить, что когда вы создаете новый инстанст в веб-сервисах Amazon, он предоставляет вам pem-файл, содержащий закрытый ключ, и этот ключ используется для того, чтобы иметь возможность подключаться к новым инстансам по SSH.

Самый простой способ добавить закрытый ключ в ваш ssh-agent с помощью команды ssh-add следующим образом:

Заключение

Anything in here will be replaced on browsers that support the canvas element

Расширение файла PEM

Privacy Enhanced Mail Certificate

Что такое файл PEM?

Расширение файла PEM используется файлами сертификатов для хранения и транспортировки криптографических ключей, сертификатов и других типов данных. Двоичные файлы PEM имеют кодировку base64 и хранят данные в текстовом формате ASCII.

Как используются сертификаты PEM

Файлы сертификатов в кодировке PEM часто используются на интернет-серверах, поскольку их легко просматривать с помощью любого стандартного текстового редактора. Файлы PEM используются для проверки подлинности доверенного веб-сайта и обычно импортируются из веб-сервера Apache на основе Unix. Сертификаты PEM также можно использовать для отправки личных сообщений электронной почты, поскольку они гарантируют, что сообщение не было изменено во время транспортировки, и что сообщение получено из законного источника.

Безопасность формата PEM

Сертификат PEM использует открытый ключ с цифровой подписью в целях безопасности. Процесс аутентификации использует открытый ключ, чтобы идентифицировать владельца ключа и подтвердить, что он является тем человеком, которым он себя считает.

Ограниченная популярность формата PEM

В скором времени формат PEM стал и стандартом IETF, хотя этот статус не принес ему популярности. С тех пор PEM был заменен более новыми, более безопасными технологиями.

Дополнительная информация

Программы, которые поддерживают PEM расширение файла

Следующий список содержит программы, сгруппированные по 3 операционным системам, которые поддерживают PEM файлы. Файлы с суффиксом PEM могут быть скопированы на любое мобильное устройство или системную платформу, но может быть невозможно открыть их должным образом в целевой системе.

Программы, обслуживающие файл PEM

Как открыть файл PEM?

Проблемы с доступом к PEM могут быть вызваны разными причинами. Что важно, все распространенные проблемы, связанные с файлами с расширением PEM, могут решать сами пользователи. Процесс быстрый и не требует участия ИТ-специалиста. Приведенный ниже список проведет вас через процесс решения возникшей проблемы.

Шаг 1. Получить Microsoft IIS

Шаг 2. Проверьте версию Microsoft IIS и обновите при необходимости

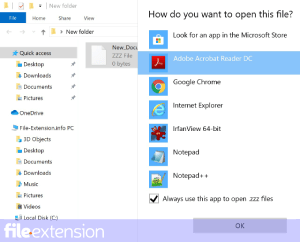

Шаг 3. Назначьте Microsoft IIS для PEM файлов

Если у вас установлена последняя версия Microsoft IIS и проблема сохраняется, выберите ее в качестве программы по умолчанию, которая будет использоваться для управления PEM на вашем устройстве. Следующий шаг не должен создавать проблем. Процедура проста и в значительной степени не зависит от системы

Изменить приложение по умолчанию в Windows

Изменить приложение по умолчанию в Mac OS

Шаг 4. Убедитесь, что файл PEM заполнен и не содержит ошибок

Если вы выполнили инструкции из предыдущих шагов, но проблема все еще не решена, вам следует проверить файл PEM, о котором идет речь. Отсутствие доступа к файлу может быть связано с различными проблемами.

1. Убедитесь, что PEM не заражен компьютерным вирусом

Если PEM действительно заражен, возможно, вредоносное ПО блокирует его открытие. Немедленно просканируйте файл с помощью антивирусного инструмента или просмотрите всю систему, чтобы убедиться, что вся система безопасна. PEM файл инфицирован вредоносным ПО? Следуйте инструкциям антивирусного программного обеспечения.

2. Проверьте, не поврежден ли файл

Если вы получили проблемный файл PEM от третьего лица, попросите его предоставить вам еще одну копию. В процессе копирования файла могут возникнуть ошибки, делающие файл неполным или поврежденным. Это может быть источником проблем с файлом. Это может произойти, если процесс загрузки файла с расширением PEM был прерван и данные файла повреждены. Загрузите файл снова из того же источника.

3. Убедитесь, что у вас есть соответствующие права доступа

Некоторые файлы требуют повышенных прав доступа для их открытия. Выйдите из своей текущей учетной записи и войдите в учетную запись с достаточными правами доступа. Затем откройте файл Privacy Enhanced Mail Certificate.

4. Убедитесь, что ваше устройство соответствует требованиям для возможности открытия Microsoft IIS

Если система перегружена, она может не справиться с программой, которую вы используете для открытия файлов с расширением PEM. В этом случае закройте другие приложения.

5. Проверьте, есть ли у вас последние обновления операционной системы и драйверов

Современная система и драйверы не только делают ваш компьютер более безопасным, но также могут решить проблемы с файлом Privacy Enhanced Mail Certificate. Устаревшие драйверы или программное обеспечение могли привести к невозможности использования периферийного устройства, необходимого для обработки файлов PEM.

Вы хотите помочь?

Если у Вас есть дополнительная информация о расширение файла PEM мы будем признательны, если Вы поделитесь ею с пользователями нашего сайта. Воспользуйтесь формуляром, находящимся здесь и отправьте нам свою информацию о файле PEM.

Как просмотреть содержимое ключей и сертификатов SSL

Просмотр содержимого ключей и сертификатов

Мы можем подробно изучить содержимое всех созданных в OpenSSL файлов, а также при необходимости конвертировать их в другие форматы.

В следующих командах используются тестовые файлы со следующими именами:

Обратите внимание на расширения файлов — они могут отличаться от тех, которые используются в других инструкциях. Например, вместо .key и .crt может использоваться расширение .pem. Расширение файла не имеет особого значения кроме как служить подсказкой пользователю, что именно находится в этом файле. Это же самое касается и имён файлов — вы можете выбирать любые имена.

Все эти файлы являются текстовыми:

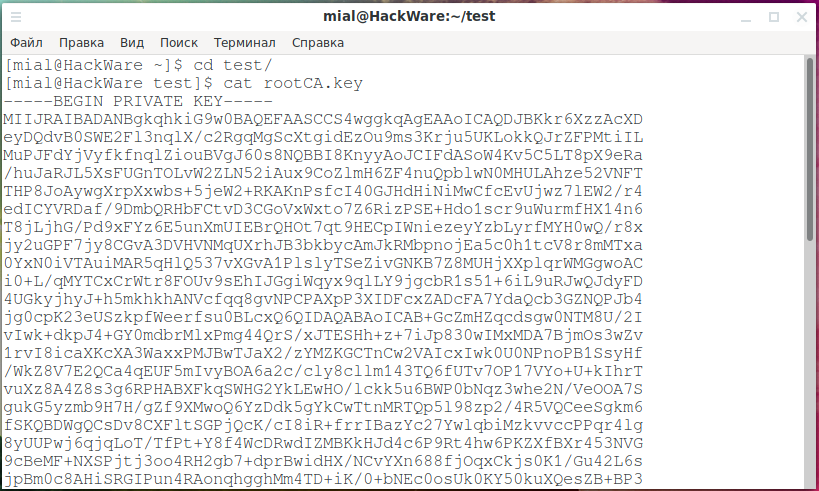

Там мы увидим примерно следующее:

Если вам эти строки кажутся знакомыми на кодировку Base64, то вы совершенно правы — это она и есть. (Смотрите также «Как быстро узнать и преобразовать кодировку»).

Этот формат, называемый форматом PEM, расшифровывается как Privacy Enhanced Mail.

PEM — это текстовое представление реального двоичного ключа или сертификата в формате DER. Представляет собой двоичного формата DER в кодировке base64 и с дополнительными строками «——BEGIN PRIVATE KEY——», «——BEGIN CERTIFICATE——» и другими в начале файла и строками «——END PRIVATE KEY——», «——END CERTIFICATE——» в конце файла.

Мы можем хранить двоичную версию файла только с кодировкой DER, но наиболее распространенным способом является версия PEM.

Вы можете увидеть структуру приватного следующей командой:

Любой формат ключа на самом деле является контейнером для набора длинных чисел. Все остальные данные можно считать «шумом».

Закрытый ключ содержит: модуль (modulus), частный показатель (privateExponent), открытый показатель (publicExponent), простое число 1 (prime1), простое число 2 (prime2), показатель степени 1 (exponent1), показатель степени 2 (exponent2) и коэффициент (coefficient).

Открытый ключ содержит только модуль (modulus) и открытый показатель (publicExponent).

Вы можете из влечь из файла ключей публичный ключ:

По умолчанию выводится закрытый ключ: с опцией -pubout вместо него будет выведен открытый ключ. Эта опция устанавливается автоматически, если ввод является открытым ключом.

Следующая команда покажет информацию о публичном ключе:

По умолчанию из входного файла считывается закрытый ключ. Используемая в предыдущей команде опция -pubin делает так, что вместо приватного ключа читается открытый ключ.

Можно также добавить опцию -noout — с ней будет выведена та же самая информация, но не будет показана кодированная версия ключа.

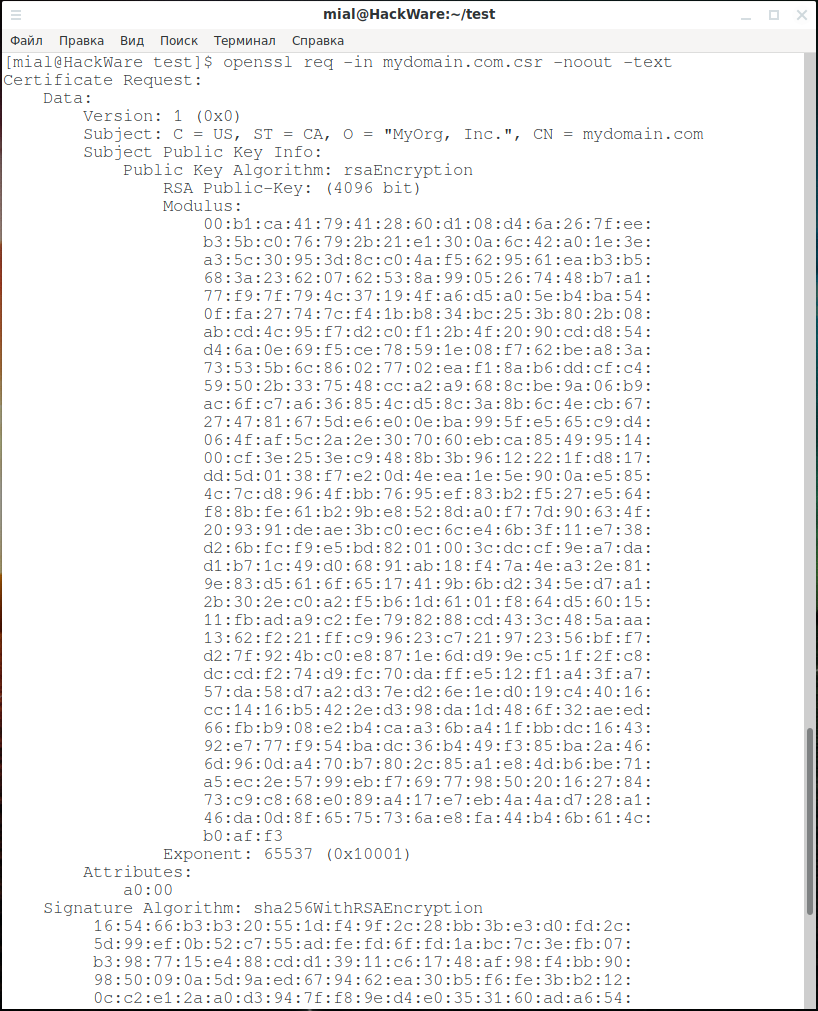

С такими же опциями, но уже используя команду req, можно изучить содержимое запроса на подпись сертификата:

При создании SSL сертификата мы создали две пары ключей (корневые и для домена), то есть это файлы rootCA.key и mydomain.com.key, но по своей технической сути они идентичны.

Что касается сертификатов, которых у нас тоже два (rootCA.crt и mydomain.com.crt), то по своей природе они не являются одинаковыми: корневой сертификат является самоподписанным, а сертификат домена подписан приватным корневым ключом.

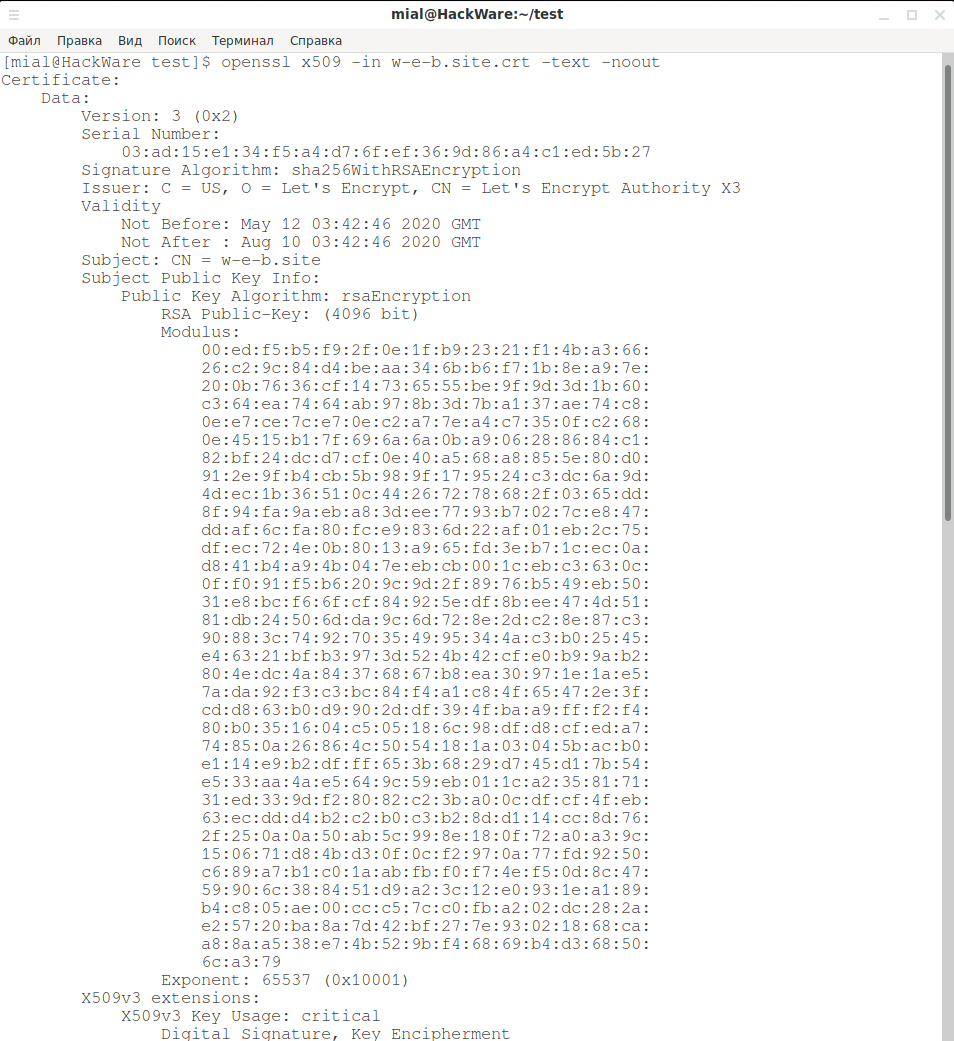

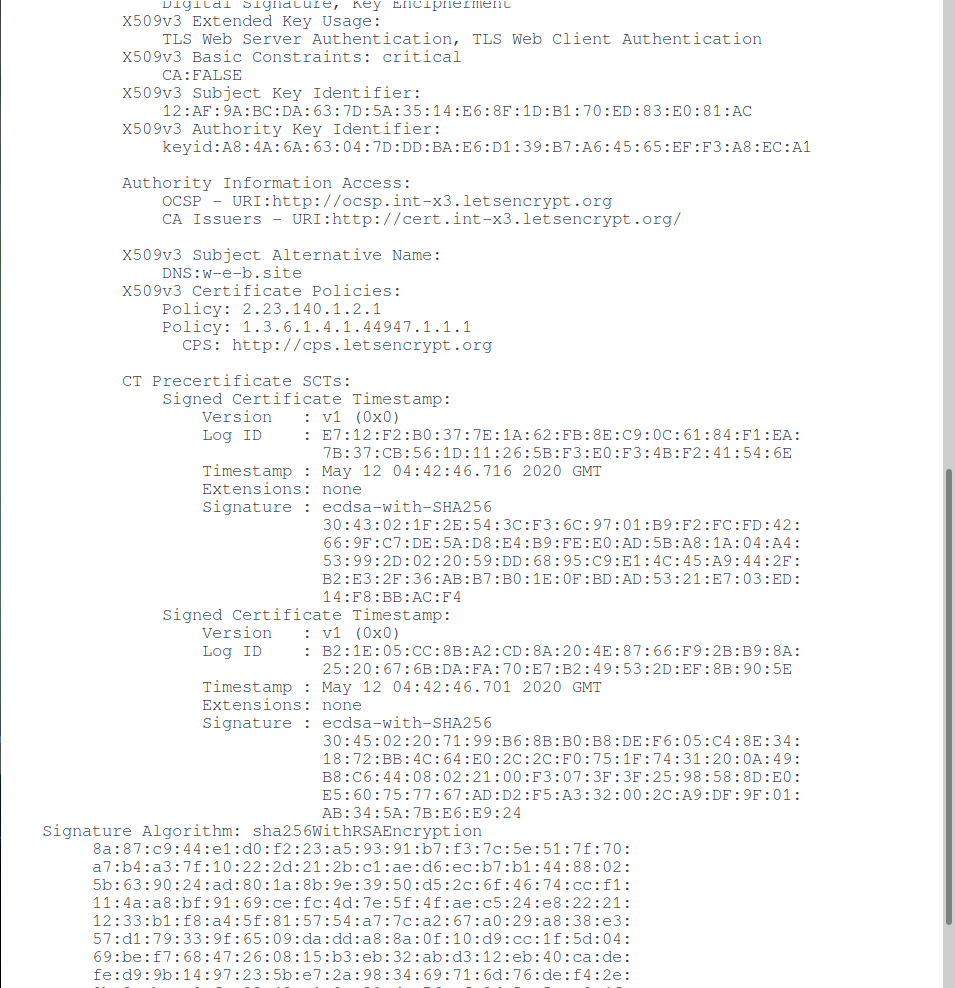

Информацию о содержимом сертификатов можно посмотреть командой x509 (остальные опции нам уже знакомы):

Самоподписанные сертификаты обычно содержат только самые основные данные сертификатов, как показано в предыдущем примере. Для сравнения, сертификаты, выданные общедоступными центрами сертификации, гораздо интереснее, поскольку они содержат ряд дополнительных полей (с помощью механизма расширений X.509).

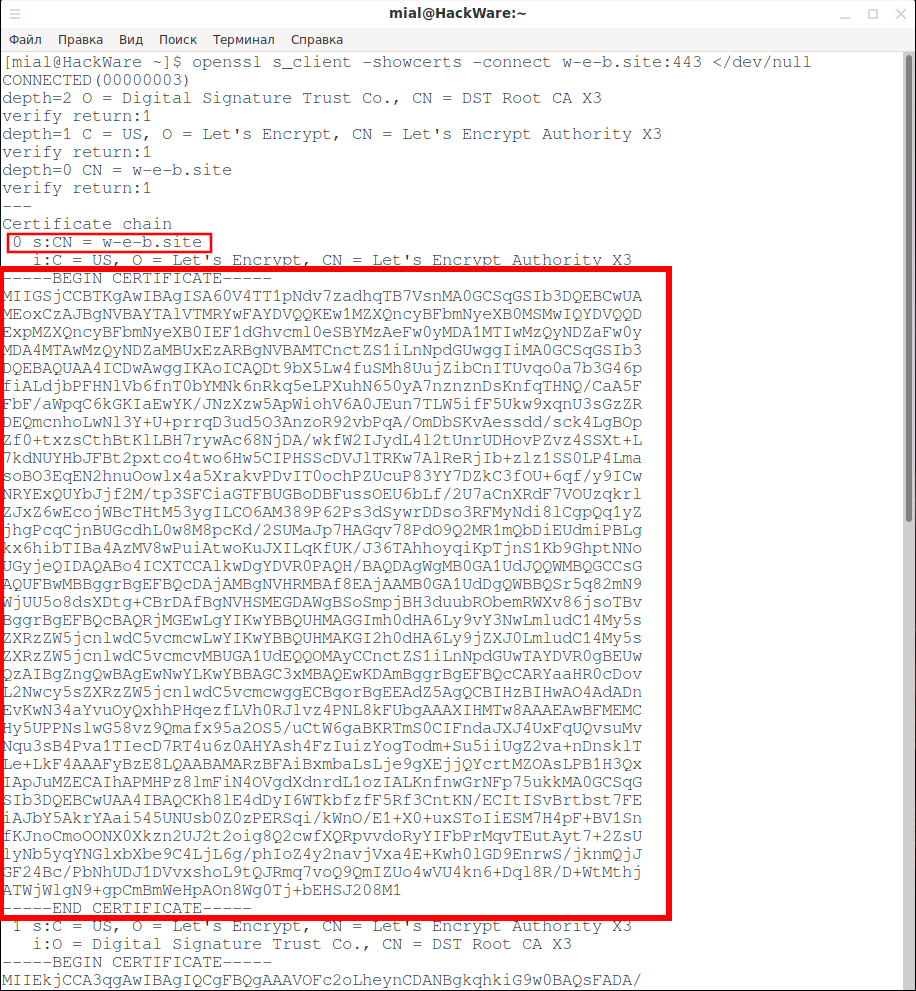

Сертификат (цепочку сертификатов) любого сайта вы можете получить следующей командой (замените w-e-b.site на интересующий вас сайт):

Вы увидите сертификаты (один или несколько), найдите по полю CN тот, который вас интересует, например, сертификат домена w-e-b.site:

И скопируйте содержимое начиная с ——BEGIN CERTIFICATE—— и заканчивая ——END CERTIFICATE——. Затем сохраните это в файл.

Вы также можете сохранить сертификат центра сертификации и изучить его:

К примеру, сертификат сайта w-e-b.site я сохранил в файл w-e-b.site.crt, для просмотра информации о нём:

Issuer указывает на организацию, которая выдала (подписала) сертификат:

Validity — срок действия сертификата:

Subject: CN — домен (IP адрес) для которого предназначен сертификат:

Поддомены в группе X509v3 extensions → X509v3 Subject Alternative Name (подробности чуть позже):

Теперь бегло рассмотрим расширения X.509.

Расширение Basic Constraints используется для маркировки сертификатов как принадлежащих ЦС, давая им возможность подписывать другие сертификаты. В сертификатах, отличных от CA, это расширение будет либо пропущено, либо будет установлено значение CA, равное FALSE. Это расширение является критическим, что означает, что все программные сертификаты должны понимать его значение.

Расширения Key Usage (KU) и Extended Key Usage (EKU) ограничивают возможности использования сертификата. Если эти расширения присутствуют, то разрешены только перечисленные варианты использования. Если расширения отсутствуют, ограничений на использование нет. То, что вы видите в этом примере, типично для сертификата веб-сервера, который, например, не позволяет подписывать код:

Расширение CRL Distribution Points перечисляет адреса, по которым можно найти информацию о списке отзыва сертификатов (CRL) ЦС. Эта информация важна в случаях, когда сертификаты необходимо отозвать. CRL — это подписанные CA списки отозванных сертификатов, публикуемые через регулярные промежутки времени (например, семь дней).

Примечание: возможно, вы заметили, что местоположение CRL не использует защищённый сервер, и вам может быть интересно, является ли ссылка небезопасной. Не является. Поскольку каждый CRL подписан центром сертификации, который его выпустил, браузеры могут проверить его целостность. В том же случае, если бы CRL были доступны по TLS (адрес включал бы в себя протокол HTTPS), то браузеры могут столкнуться с проблемой «курицы и яйца», в которой они хотят проверить статус отзыва сертификата, используемого сервером, доставляющим сам CRL!

Расширение Certificate Policies используется для указания политики, в соответствии с которой был выпущен сертификат. Например, именно здесь можно найти индикаторы расширенной проверки (EV). Индикаторы представлены в форме уникальных идентификаторов объектов (OID) и являются уникальными для выдающего ЦС. Кроме того, это расширение часто содержит один или несколько пунктов CPS, которые обычно являются веб-страницами или документами PDF.

Расширение Authority Information Access (AIA) обычно содержит две важные части информации. Во-первых, он перечисляет адрес ответчика CA OCSP, который можно использовать для проверки отзыва сертификатов в режиме реального времени. Расширение также может содержать ссылку, где находится сертификат эмитента (следующий сертификат в цепочке). В наши дни серверные сертификаты редко подписываются непосредственно доверенными корневыми сертификатами, а это означает, что пользователи должны включать в свою конфигурацию один или несколько промежуточных сертификатов. Ошибки легко сделать, и сертификаты будут признаны недействительными. Некоторые клиенты (например, Internet Explorer) будут использовать информацию, представленную в этом расширении для исправления неполной цепочки сертификатов, но многие клиенты этого не сделают.

Расширения Subject Key Identifier и Authority Key Identifier устанавливают уникальные идентификаторы ключа субъекта и ключа авторизации соответственно. Значение, указанное в расширении Authority Key Identifier сертификата, должно соответствовать значению, указанному в расширении Subject Key Identifier в выдающем сертификате. Эта информация очень полезна в процессе построения пути сертификации, когда клиент пытается найти все возможные пути от конечного (серверного) сертификата до доверенного корня. Центры сертификации часто используют один закрытый ключ с несколькими сертификатами, и это поле позволяет программному обеспечению надёжно определять, какой сертификат может быть сопоставлен с каким ключом. В реальном мире многие цепочки сертификатов, предоставляемые серверами, недействительны, но этот факт часто остаётся незамеченным, поскольку браузеры могут находить альтернативные пути доверия.

Наконец, расширение Subject Alternative Name используется для перечисления всех имен хостов, для которых действителен сертификат. Это расширение раньше было необязательным; если его нет, клиенты возвращаются к использованию информации, представленной в Common Name (CN), которое является частью поля «Subject». Если расширение присутствует, то содержимое поля CN игнорируется во время проверки.

Рассмотрим опции команды x509, которые позволяют извлечь разнообразную информацию из сертификатов.

Чтобы показать издателя сертификата используйте опцию -issuer:

Опция -fingerprint вычисляет и выводит дайджест DER-кодированной версии всего сертификата. Это обычно называют «отпечатком». Из-за характера дайджестов сообщений, отпечаток сертификата является уникальным для этого сертификата, и два сертификата с одинаковым отпечатком могут считаться одинаковыми. Для сертификатов обычно не нужно сверять сертификаты по отпечаткам, но это имеет смысл при использовании самоподписанных сертификатов (например, получении сертификата для VNC сессии, когда нет другого способа проверить, что сертификат не был подменён при пересылке). В этом случае можно сверить отпечаток сертификата, например, по телефону или электронной почте.

Для показа отпечатка сертификата:

Чтобы вывести сертификат в виде строки символов в стиле C — char, используйте опцию -C:

Чтобы вывести расширения сертификата в текстовой форме, используйте опцию -ext. Несколько расширений можно перечислить через запятую, например «subjectAltName,subjectKeyIdentifier«. Чтобы посмотреть весь список расширений:

Пример команды для вывода альтернативных имён в домене:

Пример информации об альтернативных именах домена:

Для вывода почтовых адресов, содержащихся в сертификате, используйте опцию -email. Адреса электронной почты могут отсутствовать в сертификате.

Для вывода адресов респондентов OCSP, если они присутствуют в сертификате, укажите опцию -ocsp_uri:

Для показа дат из сертификата имеются следующие опции:

Для вывода имени subject укажите опцию -subject:

Пример вывода имени subject сертификата в форме схемы на терминале, поддерживающем UTF8:

Опция -serial выводит серийный номер:

Чтобы извлечь публичный ключ из сертификата используйте опцию -pubkey:

Для глубокого понимания OpenSSL смотрите также полное руководство: «OpenSSL: принципы работы, создание сертификатов, аудит».

Как открыть PEM файлы на вашем устройстве

PEM расширение файла

Что такое PEM файл?

Как открыть файл PEM?

При открытии открытия. PEM файлов могут быть разные причины проблем. Каждая проблема требует своего подхода, но большинство из них можно решить, следуя приведенным ниже инструкциям.

Шаг 1. Установите программу, которая поддерживает PEM файлы

Чтобы открыть PEM файл, в системе должна быть установлена соответствующая программа, которая поддерживает этот формат файлов. Ниже представлен список программ, которые поддерживают файлы с расширением PEM.

Программы, открывающие файлы PEM

Скачайте установщик для данного приложения и запустите его. После завершения установки PEM файлы должны быть открыты с установленным приложением по умолчанию при следующей попытке открыть файл этого типа.

Помните!

Не все перечисленные приложения могут выполнять все операции с файлами PEM. Некоторые приложения могут открывать только такой файл и просматривать его содержимое, тогда как целью других может быть преобразование файлов в другие форматы файлов. Поэтому вам следует заранее проверить возможности приложений в отношении файлов PEM.

Шаг 2. Свяжите данное программное обеспечение с файлами PEM

Может возникнуть ситуация, когда у пользователя есть соответствующее приложение, поддерживающее файлы PEM, установленные в его системе, но такое приложение не связано с файлами этого типа. Чтобы связать данное приложение с PEM файлами, пользователь должен открыть подменю файлов, щелкнув правой кнопкой мыши значок файла и выбрав опцию «Открыть с помощью». Система отобразит список предлагаемых программ, которые можно использовать для открытия файлов PEM. Выберите соответствующую опцию и установите флажок «Всегда использовать выбранное приложение для открытия файлов такого типа». Система сохранит эту информацию, используя выбранную программу, чтобы открыть PEM файлы.

Шаг 3. Проверьте, нет ли других ошибок, связанных с файлами PEM

Когда вышеупомянутые решения терпят неудачу, другие варианты должны быть продолжены. Возможно, файл PEM поврежден или поврежден. Наиболее распространенные причины повреждения файла: