Pap или chap что лучше

Авторизация и PPP

С PPP каждая система может требовать, чтобы другой конец линии опознал себя, используя один из двух опознавательных протоколов. Это Password Authentication Protocol (PAP) и Challenge Handshake Authentication Protocol (CHAP). Когда связь установлена, каждый может запросить другой конец линии, чтобы опознать себя, независимо от того, является ли он вызывающим или вызываемым. Ниже я буду говорить о «клиенте» и «сервере», когда захочу сделать различие между системой опознания и аутенфикатором. PPP daemon может спрашивать о подлинности, посылая LCP-запрос конфигурации, опознающий желаемый протокол.

PAP против CHAP

PAP в основном работает как нормальная процедура входа в систему. Клиент опознает себя, посылая имя пользователя и пароль серверу, который сравнивает их с базой данных. Этот метод легко уязвим для посторонних наблюдателей, которые могут попытаться получить пароль, слушая последовательную линию.

CHAP не имеет этих недостатков. С CHAP аутенфикатор (сервер) посылает беспорядочно сгенерированную «challenge»-строку клиенту, наряду с именем хоста. Клиент использует имя хоста (hostname) для того, чтобы искать соответствующий шифр, объединяет его с challenge и шифрует строку, используя однонаправленную hash-функцию. Результат будет возвращен на сервер наряду с hostname клиента. Сервер теперь выполняет те же самые вычисления и опознает клиента.

Другая особенность CHAP то, что он не требует опознания клиента для опознания самого себя при запуске, но посылает challenge в определенные промежутки времени, чтобы удостовериться, не был ли клиент заменен злоумышленником, например, переключив телефонные линии.

Файл для CHAP

Когда надо опознать себя с некоторым сервером, используя CHAP, pppd ищет в файле chap-secrets запись с именем клиента, равным локальному hostname, и именем сервера, равного удаленному hostname, посланному в CHAP Challenge. При требовании опознавания себя роли просто поменялись: pppd будет искать запись с именем клиента, приравненным к удаленному hostname (посланному в CHAP-ответе клиенту) и имя сервера, приравненное локальному хосту.

Типовой файл chap-secrets для vlager :

Файл для PAP

Файл шифров PAP очень похож на тот, который используется CHAP. Первые два поля всегда содержат имена пользователя и сервера, третье поле хранит шифр PAP. Когда удаленная машина посылает запрос опознания, pppd использует запись, которая имеет поле сервера равное локальному hostname, и поле пользователя, равное имени пользователя, посланному в запросе. Когда опознание произойдет, pppd выберет шифр, который будет послан с полем пользователя, приравненным к локальному имени пользователя, и полем сервера, приравненным к удаленному hostname.

В четвертом поле (и всех следующих) Вы можете определить, какие адреса IP разрешены точно, как в файле шифров CHAP. Удаленная машина затем может запроситьь только адреса из этого списка. В типовом файле мы требуем, чтобы c3po использовал реальный адрес IP.

Заметьте, что PAP довольно слабый опознавательный метод, и лучше использовать CHAP, если это возможно. Я не буду здесь описывать PAP в деталях: если Вы заинтересованы в использовании PAP, то найдете больше сведений на pppd(8) man-странице.

Linux.yaroslavl.ru

Нужно заметить, что комбинация FreeBSD + getty до недавнего времения не была таким сообразительным прибором, но, начиная с getty распознает начальные LCP-кадры PPP-соединения и может вызывать, скажем, pppd, который и решает, что делать дальше. До этого getty умел только выдать этот самый «login:» и приходилось использовать mgetty.

Так как наш скрипт дозвонки больше не будет заниматся аутентификацией, нужно убрать из него имя пользователя «igor«, его пароль «1234567» и ошибку аутентификации

Теперь скрипт заканчивает работу сразу же, как получит строку «login:«. Отметим, что приглашние «login:» не имеет ни какого отношения к PAP и CHAP, и pppd воспринимает его не более как шум в линии, поэтому вместо этой строки может быть любое другое приглашение провайдера, в крайнем случае, «>«.

Теперь мы можем звонить провайдеру:

Параметры user igor и remotename cool позволяют однозначно определить, какой пароль использовать при аутентификации, в данном случае это «1234567«. Как уже говорилось, параметр remotename необходим только, если мы не можем однозначно выбрать пароль из файла /etc/ppp/pap-secrets. Имя нашей стороны можно также задать с помощью параметра name igor, но параметр user имеет больший приоритет. Заметим, что хотя пароль передается в открытом виде, удалённая сторона может хранить пароль в виде результата какой-либо хэш-функции, например, MD5, в качестве параметра которой, выступает пароль.

Имена и пароли для CHAP хранятся в файле /etc/ppp/chap-secrets, права доступа у него должны быть такие же, как для PAP: и формат строк тоже совпадает:

Теперь наша строка для звонка провайдеру выглядит так:

Обратите внимание, что она отличается от PAP только отсутствием параметра remotename. Это объяснятеся тем, что удалённая сторона сама говорит своё имя, поэтому её имя, записаное в файле /etc/ppp/chap-secrets, не может быть произвольным, как это было в случае с PAP. Даже если Вы зададите параметр remotename, имя, сообщённое удалённой стороной, имеет больший приоритет. Что касается имени нашей стороны, то оно может быть также задано с помощью параметра

Кроме того, можно указать pppd, чтобы он не соглашался проводить аутентификацию тем или иным способом или же требовал какого-то одного способа с помощью различных комбинаций параметров refuse-pap, refuse-chap, require-pap и require-chap. Раньше эти параметры назывались соответственно -pap, -chap, +pap и +chap.

Протокол аутентификации по паролю (PAP)

Из этих двух протоколов аутентификации PAP менее защищен, поскольку пароль отправляется в виде открытого текста и выполняется только при первоначальном установлении соединения.

Протокол аутентификации пароля (PAP) —

PAP — это протокол аутентификации пароля, используемый PPP-ссылками для проверки пользователей. PAP-аутентификация требует от вызывающего устройства ввода имени пользователя и пароля. Если учетные данные совпадают с локальной базой данных вызываемого устройства или в удаленной базе данных AAA, то в этом случае разрешается доступ.

Характеристики —

Некоторые из особенностей PAP:

Существует небольшая топология, в которой есть 2 маршрутизатора, а именно R1 и R2. R1 имеет ip-адрес 10.1.1.1/30 на s0 / 0, а R2 имеет ip-адрес 10.1.1.2/30 на s0 / 0.

Сначала мы создадим локальную базу данных на R1, указав имя пользователя и пароль:

Настройка локальной базы данных на R2:

Помните, по умолчанию HDLC настроен на маршрутизаторах Cisco, поэтому сначала мы должны изменить инкапсуляцию на PPP и включить PAP.

Включение PAP на R2:

Здесь обратите внимание, что имя пользователя и пароль чувствительны к регистру. Также на роутере R1 мы должны указать имя пользователя и пароль.

Заметка —

Эта команда также может использоваться на маршрутизаторе, который хочет аутентифицироваться (вызывающий маршрутизатор) в случае односторонней аутентификации, то есть только вызывающий маршрутизатор будет аутентифицироваться.

Если работает двусторонняя аутентификация, то есть клиент и удаленное устройство будут аутентифицироваться друг с другом, то нам нужно создать локальную базу данных и использовать эту команду на обоих устройствах.

Кроме того, если мы хотим сначала использовать CHAP и PAP в качестве резервной копии при сбое CHAP, мы можем настроить его с помощью команды.

Также, если мы хотим использовать CHAP в качестве резервной копии, используйте команду.

Когда использовать PAP —

PAP обычно используется в следующих сценариях:

Преимущество CHAP над PAP —

Некоторые из преимуществ:

Преимущество PAP над CHAP —

Единственное преимущество PAP по сравнению с CHAP состоит в том, что он поддерживается всеми поставщиками сетевых операционных систем, поэтому можно сказать, что PAP используется там, где CHAP не поддерживается. Но если CHAP поддерживается, то рекомендуется использовать CHAP, поскольку он более защищен.

1 настройка которая ускорит медленный интернет в смартфоне в 2 раза

Сразу стоит оговориться и сказать, что если интернет в вашем смартфоне работает изначально стабильно и хорошо, то сделать его гораздо лучше вряд ли получится, но попробовать можно. Этот лайфхак скорее подойдет тем, у кого реально плохая скорость и нестабильный поток при всех делениях индикатора уровня сети. И в этом случае, вполне осуществимо увеличение скорости мобильного интернета более чем в 2 раза.

Как ускорить интернет в смартфоне без приложений в пару кликов

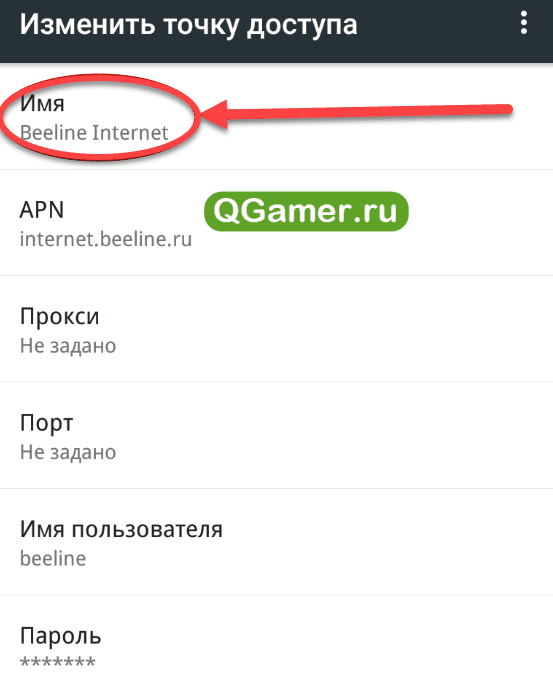

Перед изменением настроек измерим скорость интернета. Для этого можно воспользоваться любым удобным сайтом или сервисом.

Посмотрели, запомнили, можно сделать скриншот для будущего сравнения. Теперь переходим в настройки телефона. Ищем строчку с сим-картами и заходим в нее.

Далее выбираем настройку сим-карты, потом переходим в меню «точки доступа».

Пролистываем меню почти до самого низа и находим пункт «Тип аутентификации» (или проверки подлинности).

Переключаем с «Нет» на «CHAP». Производим сохранение настроек.

Ждем пару минут пока мобильный интернет перезагрузится и настройки вступят в силу.

Смотрите видео

Linux.yaroslavl.ru

С PPP каждая система может требовать, чтобы другой конец линии опознал себя, используя один из двух опознавательных протоколов. Это Password Authentication Protocol (PAP) и Challenge Handshake Authentication Protocol (CHAP). Когда связь установлена, каждый может запросить другой конец линии, чтобы опознать себя, независимо от того, является ли он вызывающим или вызываемым. Ниже я буду говорить о «клиенте» и «сервере», когда захочу сделать различие между системой опознания и аутенфикатором. PPP daemon может спрашивать о подлинности, посылая LCP-запрос конфигурации, опознающий желаемый протокол.

PAP в основном работает как нормальная процедура входа в систему. Клиент опознает себя, посылая имя пользователя и пароль серверу, который сравнивает их с базой данных. Этот метод легко уязвим для посторонних наблюдателей, которые могут попытаться получить пароль, слушая последовательную линию.

CHAP не имеет этих недостатков. С CHAP аутенфикатор (сервер) посылает беспорядочно сгенерированную «challenge»-строку клиенту, наряду с именем хоста. Клиент использует имя хоста (hostname) для того, чтобы искать соответствующий шифр, объединяет его с challenge и шифрует строку, используя однонаправленную hash-функцию. Результат будет возвращен на сервер наряду с hostname клиента. Сервер теперь выполняет те же самые вычисления и опознает клиента.

Другая особенность CHAP то, что он не требует опознания клиента для опознания самого себя при запуске, но посылает challenge в определенные промежутки времени, чтобы удостовериться, не был ли клиент заменен злоумышленником, например, переключив телефонные линии.

Когда надо опознать себя с некоторым сервером, используя CHAP, pppd ищет в файле chap-secrets запись с именем клиента, равным локальному hostname, и именем сервера, равного удаленному hostname, посланному в CHAP Challenge. При требовании опознавания себя роли просто поменялись: pppd будет искать запись с именем клиента, приравненным к удаленному hostname (посланному в CHAP-ответе клиенту) и имя сервера, приравненное локальному хосту.

Типовой файл chap-secrets для vlager :

Файл шифров PAP очень похож на тот, который используется CHAP. Первые два поля всегда содержат имена пользователя и сервера, третье поле хранит шифр PAP. Когда удаленная машина посылает запрос опознания, pppd использует запись, которая имеет поле сервера равное локальному hostname, и поле пользователя, равное имени пользователя, посланному в запросе. Когда опознание произойдет, pppd выберет шифр, который будет послан с полем пользователя, приравненным к локальному имени пользователя, и полем сервера, приравненным к удаленному hostname.

Образец файла шифров для PAP:

В четвертом поле (и всех следующих) Вы можете определить, какие адреса IP разрешены точно, как в файле шифров CHAP. Удаленная машина затем может запроситьь только адреса из этого списка. В типовом файле мы требуем, чтобы c3po использовал реальный адрес IP.

Заметьте, что PAP довольно слабый опознавательный метод, и лучше использовать CHAP, если это возможно. Я не буду здесь описывать PAP в деталях: если Вы заинтересованы в использовании PAP, то найдете больше сведений на pppd(8) man-странице.

Pap или chap что лучше

До сих пор наш скрипт сам выполнял аутентификацию, то есть, вводил имя и пароль в ответ на запросы удалённой стороны. Но PPP предусматривает и свои способы аутентификации PAP (Password Authentication Protocol) и CHAP (Challenge Handshake Authentication Protocol) и мы можем ими воспользоваться, если удалённая сторона достаточна сообразительна, чтобы не только выдать «login:«, но и провести PAP или CHAP аутентификацию.

Так как наш скрипт дозвонки больше не будет заниматься аутентификацией, нужно убрать из него имя пользователя «igor«, его пароль «1234567» и ошибку аутентификации

Теперь скрипт заканчивает работу сразу же, как получит строку «login:«. Отметим, что приглашение «login:» не имеет никакого отношения к PAP и CHAP, и pppd воспринимает его не более, как шум в линии, поэтому вместо этой строки может быть любое другое приглашение провайдера, в крайнем случае, «>«.

Формат этой строки таков наше имя, имя удалённой стороны и пароль. В PAP используется только наше имя и пароль, а имя удалённой стороны «cool» может быть произвольным. В принципе, оно нужно только для того, чтобы pppd мог определить, какой пароль нужно использовать в случае, когда Вы используете одно и то же имя у разных провайдеров, например:

Теперь мы можем звонить провайдеру:

CHAP аутентификация происходит следующим образом при установлении PPP-соединения удалённая сторона предлагает нам аутентификацию CHAP. Мы соглашаемся, и удалённая сторона высылает нам ключ (challenge), состоящий из случайной последовательности символов, и своё имя. Мы берём наш пароль и присланный ключ и прогоняем их через алгоритм MD5. Получившийся результат высылаем вместе со своим именем. Удалённая сторона, зная наш пароль и высланный её ключ, в свою очередь, проделывает то же самое у себя, и если её результат совпадает с присланным нами, то аутентификация считается успешной. Таким образом, пароль не передаётся в открытом виде, но удалённая сторона должна хранить наш пароль в открытом виде.

Теперь наша строка для звонка провайдеру выглядит так:

Кроме того, можно указать pppd, чтобы он не соглашался проводить аутентификацию тем или иным способом или же требовал какого-то одного способа с помощью различных комбинаций параметров refuse-pap, refuse-chap, require-pap и require-chap. Раньше эти параметры назывались соответственно -pap, -chap, +pap и +chap.

Аутентификация PAP и CHAP

Аутентификация по имени и паролю

Это наиболее часто используемый метод аутентификации. Варианты:

— Отсутствие проверки имен пользователей и паролей. Некоторые администраторы разрешают доступ к сетям и ресурсам без проверки имен пользователей и паролей.

— Статические имена пользователей и пароли. Остаются неизменными до тех пор, пока не будут изменены администратором системы или пользователем.

— Имена пользователей и пароли, меняющиеся со временем. Становятся недействительными по истечении определенного времени, после которого без смены пароля доступ не возможен.

— Одноразовые пароли. Для каждого пользователя генерируется секретная парольная фраза. При каждом сеансе аутентификации из секретной фразы и данных полученных с сервера формируется уникальный хэш-код, который передается на сервер. На основе полученного хэша сервер принимает решение о предоставлении доступа. Алгоритм построен так, что сгенерировать правильный хэш-код, на основании передаваемых по сети или хранящихся на сервере данных невозможно.

PAP (Password Authentication Protocol) – протокол аутентификации пароля

CHAP (Challenge Handshake Authentication Protocol) – протокол аутентификации с предварительным согласованием вызова

Данные протоколы наиболее часто применяются для авторизации при использовании протокола PPP.

Протокол PPP используется для удаленного подключения через телефонную сеть и каналы ISDN. Является стандартным протоколом инкапсуляции для транспортировки протоколов сетевого уровня. Пришло на смену протоколу SLIP, допускает шифрование, динамическую IP-адресацию и аутентификацию соединений.

Аутентификация PAP для PPP:

Процесс установления соединения:

1. Удаленный клиент устанавливает связь.

2. Удаленный клиент сообщает серверу доступа о том, что используется протокол PPP.

3. Сервер доступа извещает клиента о применении PAP в ходе этого сеанса связи.

4. Удаленный клиент посылает имя пользователя и пароль в формате PAP.

5. Сервер доступа сравнивает имя пользователя и пароль с сохраненными в базе данными и принимает или отвергает их.

— Имя пользователя/пароль передаются в открытом виде.

Аутентификация CHAP для PPP:

Протокол CHAP предлагает более надежный метод аутентификации, чем PAP поскольку не предполагает передачу реального пароля по каналу связи.

Процесс установления соединения:

1. Удаленный клиент устанавливает связь по протоколу PPP.

2. Сервер доступа предлагает удаленному клиенту использовать CHAP.

3. Производится процедура трехходового квитирования, которая состоит из следующих шагов:

— сервер доступа посылает сообщение запроса удаленному клиенту;

— удаленный клиент возвращает значение однонаправленной хэш-функции;

— сервер доступа обрабатывает полученное значение хэширования, и если оно совпадает со значением вычисленном сервером, аутентификация считается успешной.

CHAP предполагает периодический контроль аутентичности клиента с помощью повторного использования процедуры трехходового квитирования.

MS-CHAP – измененная фирмой Microsoft версия, используемая в системах Windows NT.

Средства авторизации требуют определить множество атрибутов, описывающих права пользователя. Значения атрибутов сохраняются в локальной или удаленной базе данных. Когда пользователь пытается получить удаленный доступ к системе, сервер доступа определяет права пользователя и ограничивает его возможности.

Когда средства аудита активизированы, сервер доступа создает контрольные записи действий пользователей, которые сохраняются на сервере доступа или в удаленной базе данных.

Запись аудита состоит из пар атрибут/значение обычно содержащих: имя пользователя, IP адрес пользователя, имя сервиса, время начала и окончания доступа, объем переданных данных, имя сервера доступа.

Серверы управления доступом

Дата добавления: 2014-01-07 ; Просмотров: 8718 ; Нарушение авторских прав? ;

Нам важно ваше мнение! Был ли полезен опубликованный материал? Да | Нет

PAP — старый, но не бесполезный!?

Как давно интернет провайдеры похоронили PAP? 5, 10, 15 лет назад?

Однако Password Authentication Protocol живее всех живых. Описания и схему выполнения подключения можно найти здесь. Если заглянуть в только вышедшую Windows 10 и попробовать создать там PPPoE подключение, по умолчанию увидим мы там следующую картину:

А ведь выбор протокола аутентификации зависит не от клиента, вам лишь предлагают, соглашаться или нет — решать вам.

Редко в каких инструкциях от провайдера кроме всего прочего идет графа «Безопасность», это если касаться Windows подключений, про всеми любимые Wi-Fi роутеры можно и вовсе забыть.

А между тем на дворе 2015 год. В магазинах продаются девайсы, ценник которых, не превышая 30$, позволяет даже непосвященному стать небольшим городским провайдером.

Шла суббота

Тихий субботний вечер, на экране любимый сериал. Закончилась одна серия и я сидел с предвкушением ожидая последующей, после 5 минут изучения темного экрана своего телевизора я сообразил что — «Кина небудет, интернет закончился».

Rb750 сообщил что PPTP соединение disconnected. Посмотрев количество mac-адресов (47 против обычных 200+) в бридже на котором висит wan интерфейс справедливо сделал вердикт что на трассе до меня у провайдера проблемы с L1, а значит скорой помощи можно не ждать.

У моего городского провайдера весьма интересный способ раздачи логинов: транслит от улицадом-квартира, так например абонент проживающий на улице 40 лет Октября 14 кв 17 получил бы логин 40let14-17. Возникло желание узнать кто страдает вместе со мной?

Поднимаем PPTP сервер на rb750, вешаем на wan IP-адрес шлюза провайдера. Включаем debug,pptp и соседи с надеждой начинают подключатся к нам.

Ох, да сколько же вас! Сначала дружными рядами отстучались разномастные Wi-Fi (TP-LINK, D-Link, Asus и ко) чуть позже в логах я увидел и host-name=HOME-PC.

Однако никому из них подключиться не удалось, что естественно ведь в secrets их имен быть не могло, а уж тем более и паролей.

А что если убрать в настройках PPTP сервера аутентификацию с использованием chap/mschap/mschap2 и оставить только PAP?

Раньше было лучше?

Мы живем в мире услуг и сервиса. Нам уже давно мало самого факта подключения к всемирной паутине, мы ходим делать это из ванны, оплачивать на кухне, хотим чтобы нам приходила СМС о низком балансе на нашем счету, хотим добровольной блокировки когда едем на море.

Конкуренция вынуждает провайдеров накручивать плюшки в личном кабинете. Мой не исключение.

Защита беспроводных сетей, WPA: теория и практика (часть первая)

Тема безопасности беспроводных сетей по-прежнему остается актуальной, хотя уже достаточно давно существуют надежные (на сегодняшний момент, конечно же) методы защиты этих сетей. Разумеется, речь идет о технологии WPA (Wi-Fi Protected Access).

Большинство существующего на данный момент Wi-Fi оборудования имеет поддержку данной технологии, но, к сожалению, до сих пор в нашей лаборатории попадаются экземпляры, не знающие о WPA. Это более чем странно — заканчивается 2005 год, а некоторые производители до сих пор считают, что технология WEP спасет пользователей беспроводной сети от утечки информации. WEP уже давно устарела. На смену этой технологии пришел WPA, а также на горизонте виднеется новый стандарт 802.11i (некоторые производители преподносят его, как WPA2).

За шифрование данных в WPA отвечает протокол TKIP, который, хотя и использует тот же алгоритм шифрования — RC4 — что и в WEP, но в отличие от последнего, использует динамические ключи (то есть ключи часто меняются). Он применяет более длинный вектор инициализации и использует криптографическую контрольную сумму (MIC) для подтверждения целостности пакетов (последняя является функцией от адреса источника и назначения, а также поля данных).

RADIUS-протокол предназначен для работы в связке с сервером аутентификации, в качестве которого обычно выступает RADIUS-сервер. В этом случае беспроводные точки доступа работают в enterprise-режиме.

Если в сети отсутствует RADIUS-сервер, то роль сервера аутентификации выполняет сама точка доступа — так называемый режим WPA-PSK (pre-shared key, общий ключ). В этом режиме в настройках всех точек доступа заранее прописывается общий ключ. Он же прописывается и на клиентских беспроводных устройствах. Такой метод защиты тоже довольно секьюрен (относительно WEP), очень не удобен с точки зрения управления. PSK-ключ требуется прописывать на всех беспроводных устройствах, пользователи беспроводных устройств его могут видеть. Если потребуется заблокировать доступ какому-то клиенту в сеть, придется заново прописывать новый PSK на всех устройствах сети и так далее. Другими словами, режим WPA-PSK подходит для домашней сети и, возможно, небольшого офиса, но не более того.

В этой серии статей будет рассмотрена работа WPA совместно с внешним RADIUS-сервером. Но прежде чем перейти к ней, немного подробнее остановимся на механизмах работы WPA. А перед этим рассмотрим технологию WPA2.

Технология WPA являлась временной мерой до ввода в эксплуатацию стандарта 802.11i. Часть производителей до официального принятия этого стандарта ввели в обращение технологию WPA2, в которой в той или иной степени используются технологии из 802.11i. Такие как использование протокола CCMP (Counter Mode with Cipher Block Chaining Message Authentication Code Protocol), взамен TKIP, в качестве алгоритма шифрования там применяется усовершенствованный стандарт шифрования AES (Advanced Encryption Standard). А для управления и распределения ключей по-прежнему применяется протокол 802.1x.

Как уже было сказано выше, протокол 802.1x может выполнять несколько функций. В данном случае нас интересуют функции аутентификации пользователя и распределение ключей шифрования. Необходимо отметить, что аутентификация происходит «на уровне порта» — то есть пока пользователь не будет аутентифицирован, ему разрешено посылать/принимать пакеты, касающиеся только процесса его аутентификации (учетных данных) и не более того. И только после успешной аутентификации порт устройства (будь то точка доступа или умный коммутатор) будет открыт и пользователь получит доступ к ресурсам сети.

Кроме вышеперечисленных, следует отметить следующие два метода, EAP-TTLS и EAP-PEAP. В отличие от предыдущих, эти два метода перед непосредственной аутентификацией пользователя сначала образуют TLS-туннель между клиентом и сервером аутентификации. А уже внутри этого туннеля осуществляется сама аутентификация, с использованием как стандартного EAP (MD5, TLS), или старых не-EAP методов (PAP, CHAP, MS-CHAP, MS-CHAP v2), последние работают только с EAP-TTLS (PEAP используется только совместно с EAP методами). Предварительное туннелирование повышает безопасность аутентификации, защищая от атак типа «man-in-middle», «session hihacking» или атаки по словарю.

На рис.1 показана структура EAP кадра. Протокол PPP засветился там потому, что изначально EAP планировался к использованию поверх PPP туннелей. Но так как использование этого протокола только для аутентификации по локальной сети — излишняя избыточность, EAP-сообщения упаковываются в «EAP over LAN» (EAPOL) пакеты, которые и используются для обмена информацией между клиентом и аутентификатором (точкой доступа).

Описанный процесс проиллюстрирован на рис.3 (там показан один из простейших методов EAP):

Как видно из рисунка, для коммуникации между клиентом (supplicant) и точкой доступа (authenticator) используются пакеты EAPOL. Протокол RADIUS используется для обмена информацией между аутентификатором (точкой доступа) и RADIUS-сервером (сервером аутентификации). При транзитной пересылке информации между клиентом и сервером аутентификации пакеты EAP переупаковываются из одного формата в другой на аутентификаторе.

Детальное рассмотрение алгоритмов шифрования, а также методы генерации сессионных ключей шифрования, пожалуй, выходят за рамки данного материала, поэтому рассмотрю их лишь вкратце.

Первоначальная аутентификация производится на основе общих данных, о которых знают и клиент, и сервер аутентификации (как то логин/пароль, сертификат и т.д.) — на этом этапе генерируется Master Key. Используя Master Key, сервер аутентификации и клиент генерируют Pairwise Master Key (парный мастер ключ), который передается аутентификатору со стороны сервера аутентификации. А уже на основе Pairwise Master Key и генерируются все остальные динамические ключи, которым и закрывается передаваемый трафик. Необходимо отметить, что сам Pairwise Master Key тоже подлежит динамической смене.

Теперь перейдем от сухой теории к реальности, а именно реализации WPA в Windows XP. Нормальная поддержка WPA (с поддержкой AES) появилась, только начиная с windows service pack 2.

Во второй части статьи будет рассмотрена настройка Windows-клиентов (Windows XP SP2), RADIUS-сервера (FreeRadius), и PKI на основе OpenSSL. Последние два компонента работают в операционной системе Gentoo Linux.

Как быстро и без проблем настроить интернет на смартфоне Андроид

Современные смартфоны вполне реально использовать без подключения к сети Wi-Fi, 3G или LTE – всегда останется возможность звонить и набирать сообщения, вести дела в ежедневнике, проходить уже загруженные игры и слушать музыку, а еще фотографировать и снимать видео и всячески экспериментировать с доступным и заранее предустановленным программным обеспечением.

Функциональный набор не такой уж и скромный. Но стоит представить, какие возможности способен подарить интернет и все вопросы тут же отпадают. Ну, кто откажется от беспрерывного серфинга по сети, от всевозможных предложений, доступных в Google Play и от колоссального количества сервисов, предлагающих смотреть видео, читать книги и общаться с людьми со всего мира? Зачем откладывать возможности? Не пора ли ощутить все прелести технического прогресса? Нужно разобраться как настроить интернет на телефоне и способ взаимодействия со смартфонов изменится до неузнаваемости…

Варианты подключения интернета на Андроид

Открыть доступ к неограниченным возможностям интернета можно двумя способами – или с помощью Wi-Fi (поэкспериментировать, на первое время, можно и с бесплатными точками, которые легко найти в метро, ресторанах и кафе, но из-за сильных ограничений скорости и нестабильного подключения, лучше обзавестись собственным роутером дома и настроить беспроводную связь) или же используя настройки мобильного оператора и используя технологии GPRS, 3G и LTE.

Если же выбирать наилучший вариант, то в приоритете, конечно же, «домашний» Wi-Fi, и на то сразу несколько причин: полный (или хотя бы частичный – все зависит от провайдера, города и расценок на услуги) безлимит, стабильное подключение, возможность не переживать о трафике при загрузке объемных файлов. На втором месте – LTE, из-за скорости. Ну, а дальше 3G, в конце списка – устаревший и уже практически не встречаемый GPRS.

Настройка и подключение Wi-Fi

И, раз уж Wi-Fi – гвоздь программы, то и начинать инструкцию по настройке стоит отсюда:

Если введенный пароль подошел и подключение к Wi-Fi заработало, значит, в следующий раз процедуру придется повторять до перевода значка из «Выкл» в «Вкл» — сеть выберется автоматически, да и смартфон тут же пройдет все необходимые этапы авторизации без каких-либо проблем (конечно, если не изменится пароль или название Wi-Fi точки).

Взаимодействие с незащищенными сетями происходит по такому же сценарию. Если единожды уже получилось подсоединиться к бесплатному Wi-Fi в кафе или ресторане, то при следующем посещении никаких дополнительных действий уже не нужно.

Настройка 3G и LTE

Перед тем, как приступить к дальнейшим этапам инструкции важно разобраться в трех необязательных, но сильно упрощающих дело нюансах:

Обращаться стоит по следующим номерам: у МТС – 1234, у Мегафон – СМС с текстом «1» на номер 5049, у Билайн – 06503, у Теле2 – 679. Владельцам сим-карты Yota придется звонить в call-центр по номеру 8-800-550-00-07.

Выданные в сообщении настройки не сработали? Интернет по-прежнему недоступен? В таком случае (и ни минутой раньше!) остается проделать все действия вручную…

Настройки 3G и LTE для разных операторов

Вне зависимости от того, SIM-карта какого оператора вставлена в смартфон, инструкция для всех одинаковая:

Настройки мобильных операторов

Все, первичная настройка полностью завершена. Дальше остается ввести параметры APN и имя пользователя, и пароль, которые отличаются у разных операторов. Как? Все подробности в инструкции:

Введенные данные стоит проверить трижды – если возникают неполадки, то проблема, скорее всего, связана с допущенными неточностями –пропущена буква, потерялась точки или же название взято из головы, а должно быть прописано так, как требует оператор.

В некоторых случаях для дополнительной точности стоит обратиться в call-центр – возможно, оператор предоставит какие-нибудь дополнительные данные, подходящие для ввода на определенных моделях смартфона (ситуации бывают разные, лучше заранее разобраться со всеми мелкими нюансами).

Возможные ошибки и способы их устранения

Список возможных проблем можно разделить на несколько категорий:

Во-вторых, стоит еще раз внимательно пройтись по пунктам автоматической (отправить пустое сообщение на короткий номер, указанный на сайте каждого мобильного оператора, или же можно найти соответствующую информацию на официальном сайте) и ручной настройки сети (опять же, все данные нужно вводить максимально аккуратно – не путая заглавные и прописные буквы, и не выдумывая названия точек доступа APN там, где оператор предлагает нужные имена!).

Все проверено дважды? Остается последний вариант – сохранить резервную копию текущей версии операционной системы в облачное хранилище или на компьютер, затем зайти в «Настройки», выбрать пункт меню «Восстановление и сброс», и нажать на «Сброс настроек». Уже через несколько минут вся информация со смартфона исчезнет. Останется провести первоначальную настройку, а затем восстановить необходимую информацию из резервной копии. Дальше придется повторить процедуру автоматической или ручной настройки сети. Иного выбора не осталось!

Что такое тип аутентификации в телефоне

Вы помните, как в школе проходили новую тему по математике, физике, химии и другим сложным предметам? Открываешь книгу, а там масса непонятных слов. Но постепенно мы изучали термины, и все становилось на свои места.

Заканчивая школу, мы не перестаем учиться. Жизнь стремительно меняется, развиваются технологии, побуждая нас получать новые знания и навыки. Чтобы свободно выходить в интернет, общаться и работать в сети, нужно осваивать основные понятия. Сегодня мы разберемся, что такое аутентификация, какой она бывает, и чем этот процесс отличается от идентификации и авторизации.

Определение

С процессом аутентификации в том или ином виде мы сталкиваемся довольно часто.

Аутентификация – это процедура установления подлинности или соответствия.

Чтобы объяснить это простыми словами, приведу пример.

Представьте себе, что недавно купили квартиру или сменили замки, к ключам еще не привыкли. Подходим к дверям и пытаемся вставить ключ в замочную скважину. Если мы ошиблись, то аутентификация не пройдена, ключ не соответствует замку, не открывает его. Если, наоборот, все сошлось, и двери открываются, значит, проверка подлинности пройдена.

Другие примеры аутентификации:

Отличие от идентификации и авторизации

Эти понятия легко можно спутать, потому что они являются этапами одного процесса, частями мозаики. Вернемся к нашему примеру с дверью в квартиру. Чтобы открыть ее, нам нужен ключ, он выступает идентификатором, то есть инструментом, при помощи которого мы будем совершать нужное действие. Вставили его в замок, покрутили – прошли идентификацию.

Если двери открылись, значит, идентификатор верный, подлинный. Это уже аутентификация или, говоря другими словами, процедура проверки. Последний этап – авторизация, мы входим в квартиру, то есть получаем доступ.

Теперь пример с социальными сетями. Мы открываем сайт или приложение в телефоне, вводим логин и пароль – это наши идентификаторы. Затем нажимаем Enter, и информация отправляется на аутентификацию. Программа проверяет, существует ли пользователь с такими учетными данными. Если мы все сделали правильно, то происходит авторизация. Мы входим в социальную сеть и попадаем именно на свою страницу, видим оповещения, диалоги с друзьями, добавленные записи в ленте.

Если вы перепутаете эти термины, ничего страшного, но чтобы понимать, о чем конкретно идет речь в том или ином случае, лучше научиться их отличать.

Виды аутентификации

Пользователи интернета в моем представлении подразделяются на оптимистов и параноиков. Оптимисты не заморачиваются кодами и сложными паролями. Фамилия, дата рождения или слово “qwerty” вполне могут стать их паролем от аккаунта в соцсети или электронной почты. Главное, чтобы было легко запомнить.

Параноики придумывают сложные пароли, шифры и коды, выходят в интернет только со своих устройств и через проверенные сети, пароли хранят у жены в чулке. Они всегда обеспокоены безопасностью.

Если вы относитесь к оптимистам, то я должна вас предупредить. В интернете, как и в реальной жизни, довольно много желающих воспользоваться вашим простодушием, украсть коды доступа, взломать аккаунт, снять деньги со счета. Для этого уже придумано множество технических средств и способов развода.

Поэтому системы аутентификации постоянно совершенствуются, чтобы уменьшить шансы злоумышленников. С другой стороны, каждый сервис, сайт, приложение стремится к тому, чтобы пользователям было удобно и приятно.

Со временем для разных случаев появились такие виды аутентификации:

Как видите, есть разные виды аутентификации для разных программ и случаев. Использовать нужно один из них или несколько вместе в зависимости от целей и задач.

Чем двухуровневая проверка лучше одноуровневой

Двухфакторная аутентификация подразумевает использование сразу двух перечисленных выше методов защиты. Например, мы вставляем карту в терминал и вводим ПИН-код. Или вводим учетные данные от страницы в соцсети и затем получаем одноразовый код на телефон, привязанный к аккаунту.

Такая двойная проверка не требует больших финансовых затрат, она довольно простая и удобная для пользователей, а также значительно увеличивает безопасность данных.

Параноики считают, что можно сделать даже трех- и четырехуровневую проверку, главное, чтобы враги не получили доступ к информации. Но такие меры чаще всего являются излишними, значительно усложняют и замедляют все операции. Можно сказать, что двухэтапная проверка – это компромиссное решение для безопасности и удобства.

Ошибки аутентификации: причины и пути решения

При подключении к сети Wi-Fi, одного устройства к другому или при входе в любую программу и на сайт могут возникнуть проблемы. Чаще всего они связаны с такими причинами:

Как видим, причины могут быть разными. Чтобы разобраться с ними, нужно иметь запасной план, уметь работать с настройками программ и устройств или знать того, кто умеет это делать.

Заключение

Надеюсь, эта статья помогла вам разобраться с тем, для чего нужна аутентификация, и какие ее виды бывают. Также мы обсудили возможные проблемы при проверке подлинности и пути их решения. Если у вас возникла конкретная ошибка доступа, напишите об этом в комментариях, обсудим.

Подписывайтесь на новости iklife.ru, учитесь вместе с нами работать с разными программами, сервисами и приложениями, чтобы идти в ногу со временем.

Всего доброго. До новой познавательной встречи.

Хотите узнать что такое за зверь – аутентификация, чем отличается от идентификации и авторизациии, что делать например если пишет нет данных и другие ошибки Wi fi или мобильного интернета на телефоне Айфоне или Андроид, тогда зашли вы по адресу.

Она производит сверку данных, хранящихся на веб-портале, с теми, которые указывает юзер. После того как аутентификация будет пройдена, вы получите доступ к той или иной информации (например, своему почтовому ящику). Это основа любой системы, которая реализована на программном уровне. Зачастую указанный термин утилизирует более простые значения, такие как:

Чтобы пройти аутентификацию, необходимо ввести логин и пароль для вашей учётной записи. В зависимости от ресурса, они могут иметь существенные отличия друг от друга. Если эксплуатировать идентичные данные на различных сайтах, то вы подвергнете себя опасности кражи вашей персональной информации злоумышленниками. В некоторых случаях указанные сведения могут выдаваться автоматически для каждого пользователя. Чтобы ввести нужные данные, как правило, используется специальная форма на ресурсе глобальной сети или в определённом приложении. После введения нужной информации, они будут отправлены на сервер для сравнения с теми, которые имеются в базе. Если они совпали, то вы получите доступ к закрытой части сайта. Введя неправильные данные, веб-ресурс сообщит об ошибке. Проверьте их правильность и введите ещё раз.

Какую сетевую идентификацию выбрать

Многие задумываются над тем, какую сетевую идентификацию выбрать, ведь их существует несколько типов. Для начала нужно определиться с любой из них. На основе полученных сведений каждый решает самостоятельно, на каком варианте остановиться. Одним из самых новых стандартов сетевой аутентификации является IEEE 802.1х. Он получил широкую поддержку практически у всех девелоперов оборудования и разработчиков программного обеспечения. Этот стандарт поддерживает 2 метода аутентификации: открытую и с использованием пароля (ключа). В случае с открытым методом одна станция может подключиться к другой без необходимости авторизации. Если вас не устраивает это, то необходимо утилизировать метод с использованием ключа. В случае с последним вариантом пароль шифруется одним из методов:

WEP;

WPA-персональная;

WPA2-персональная.

Наиболее подходящий вариант можно установить на любом роутере.

Отключение сетевой авторизации

Переходим к настройкам маршрутизатора

Даже неподготовленный пользователь без проблем произведёт все необходимые конфигурации. Чтобы начать настройку прибора, необходимо подключить его к персональному компьютеру при помощи кабеля. Если это действие выполнено, то откройте любой веб-обозреватель и в адресной строке наберите http://192.168.0.1, затем нажмите Enter. Указанный адрес подходит практически для любого девайса, но более точную информацию можно прочитать в инструкции. Кстати, это действие как раз и является аутентификацией, после прохождения которой вы получаете доступ к закрытой информации вашего роутера. Вы увидите запрос на вход в интерфейс, который поможет выполнить необходимые настройки. Если логин и пароль никто не менял, то по умолчанию практически во всех моделях от различных компоновщиков используется слово admin в обоих полях. Купленный маршрутизатор имеет открытую беспроводную сеть, так что к ней могут подключиться все желающие. В том случае, если вас это не устраивает, её необходимо защитить.

Защищаем беспроводную сеть

В различных моделях названия меню и подменю могут отличаться. Для начала нужно зайти в меню роутера и выбрать настройку беспроводной сети Wi-Fi. Указываем имя сети. Его будут видеть все беспроводные устройства, которые необходимо подключить к прибору. Далее нам необходимо выбрать один из методов шифрования, список которых приведён выше. Мы рекомендуем эксплуатировать WPA2-PSK. Указанный режим является одним из самых надёжных и универсальных. В соответствующем поле нужно вписать придуманный вами ключ. Он будет использоваться для подключения к беспроводной сети девайса вашими устройствами (смартфонами, ноутбуками, планшетами и другими гаджетами). После того как все вышеперечисленные действия будут выполнены, беспроводная сеть будет полностью защищена от несанкционированного подключения к ней. Никто не сможет пользоваться вашим трафиком, не зная пароля аутентификации.

Настройка безопасности Wi-Fi

Чтобы устанавливаемый пароль смог максимально защитить вашу сеть от несанкционированного подключения, он должен состоять из достаточно большого количества символов. Рекомендуется использовать не только цифры, но и буквы верхнего и нижнего регистров.

Что такое аутентификация?

Чтобы получить доступ к беспроводной сети могли только конкретные лица, была создана специальная технология защиты. Она позволяет обезопасить интернет-канал от использования злоумышленниками. Для обеспечения достойного уровня защиты применяется высококачественное шифрование данных, а также осуществляется проверка подлинности с минимальной вероятностью подбора пароля.

Аутентификация – это процесс идентификации пользователей с использованием определенной политики безопасности.

Процедура проверки проводится с применением шифрования данных. Исходный набор символов преобразуется при помощи специального алгоритма. Существуют различные протоколы шифрования, обеспечивающие разный уровень защиты от несанкционированного доступа.

Способ шифрования данных для сетей Wi-Fi выбирается непосредственно в настройках роутера. Наибольшей популярностью пользуется проверка подлинности по технологии WPA-PSK/WPA2-PSK. Здесь доступны два варианта. В первом из них все участники сети используют разные ключи, а во втором – один и тот же.

модем – интеркросс 5633 NE (adsl)

В настройках – есть такая штука:

Authentication Method:

И следующие параметры:

auto

pap

chap

mschap

Скажите пожалуйста! Что означает каждый из параметров?

Мне нужно просто сделать так, что бы модем сам подключался

PAP – Password Authentication Protocol

CHAP – Challenge Handshake Authentication Protocol

Протокол аутентификации PAP используется в протоколе PPP (англ. Point-to-Point Protocol), для предоставления пользователям доступа к серверным ресурсам. Почти все сетевые операционные системы поддерживают протокол PAP.

PAP передает незашифрованные ASCII коды по сети и поэтому крайне небезопасен, поскольку пересылаемые пароли можно легко читать в пакетах, которыми обмениваются стороны в ходе проверки подлинности. Обычно PAP используется только при подключении к старым серверам удалённого доступа на базе UNIX, которые не поддерживают никакие другие протоколы проверки подлинности.