что делать если взломали комп

Взломали компьютер: советы и рекомендации по защите

Персональный компьютер — это набор взаимосвязанных компонентов. Каждый из них отвечает за выполнение определённых задач. Вне зависимости от того, что использует пользователь: настольный компьютер или ноутбук, работать оба аппарата будут по одинаковому принципу. Именно на этом и основываются разного рода хакеры, которые всеми силами ищут способы взломать различные операционные системы. В более редких случаях они находят уязвимости в отдельно взятых комплектующих или в технологиях, которые используются. О том, как повысить уровень защиты своего ПК и что делать, если вас взломали, будет рассказано в статье ниже.

Из-за чего могут взломать ваш компьютер

Взломать можно любой компьютер. Однако, одним из главных условий является наличие системы. Так как именно она предоставляет взаимодействие между аппаратной составляющей ПК и программной. Пример: от ОС зависит, сможет ли уязвимость в том или ином программном обеспечении навредить компьютеру. Если в Windows 10 будет полностью выключен встроенный защитник, он не сможет защитить от взлома. Антивирус можно считать фильтром. Таких фильтров в Windows имеется несколько:

Таким образом набор определённых фильтров, не конфликтующих между собой, способны не только защитить ОС от вирусов, но и предоставить более высокую производительность. Но не все знают, как работают антивирусы и прилагаемые к ним утилиты. Ниже будет короткая инструкция по тому, как создать защиту для своего ПК.

Способы защитить свой компьютер

В зависимости от используемой операционной системы способы её защиты могут радикально отличаться. В случае Windows 7 определённо точно придётся найти подходящий антивирус и установить его в систему. К сожалению, не всё По способно предоставить достойный сервис для вашего ПК. Происходит это из-за различий в алгоритмах работы, а также из-за баз данных. В базах данных находится информация о вирусах. Если у установленного антивируса устаревшая база данных, то есть серьёзный риск оказаться заражённым. По этой причине следует обращать свой внимание исключительно на проверенные антивирусы. Пользоваться продуктами молодых разработчиками без бюджета опасно.

Если же вопрос антивируса решается в рамках последнего Windows с актуальными обновлениями, то всё легче. Устанавливать антивирус необязательно. Встроенная противовирусная среда делится на множества центров, каждый из которых обеспечивает высокую защиту в разных сферах. Будь то файлы уже находящееся в компьютере или только что скачанные. В Windows 10 реализованы службы постоянного мониторинга системы. Это в большинстве случаев способно оказаться более выгодным, чем покупка стороннего антивируса. Защитник Windows полностью бесплатен и идёт в комплекте с лицензионной версией ОС. А из-за высокой совместимости обеспечивается наибольшая производительность. Таким образом Microsoft убрали необходимость поиска каких-либо антивирусов.

Но и этого недостаточно, так как опасность не всегда находится в интернете. Раньше, когда не все пользователи имели доступ к глобальной сети, тоже происходили заражения ПК. Случалось это из-за неосторожного использования различных портативных носителей памяти. Речь идёт как про DVD-диски, так и про USB-флеш-накопители, смартфонов и других гаджетов, в которых имеется память. Содержимое заражённого устройства не обязательно саморучно как-либо устанавливать или взаимодействовать с ним. Скорее всего при подключении с помощью специальным скриптом вирусное ПО само установится на компьютер. А пользователь вряд ли что-то заметить, так как происходит это в считанные секунды и абсолютно незаметно.

Что делать, если компьютер взломали

Взломанный компьютер — это серьёзная проблема, решить которую не всегда возможно без последствий. Часто определить факт взлома не так уж и просто. Это потому, что не все вирусы дают о себе знать. Поведение у них бывает разным:

Также бывают и другие вирусы: черви, трояны, крысы и т. д. Многие из них специализируются на передаче личных данных пользователей в руки злоумышленников. не допустить утечку можно лишь используя полный противовирусный комплекс, которые только можно осуществить. А также не подпуская к своему компьютеру незнаком людей или тех, к кому нет доверия.

Как не допустить, чтобы взломали компьютер

В первую очередь рекомендуется пользоваться актуальными операционными системами. Да данный момент это Windows 10. К сожалению, не все пользователи имеют полноценную возможность перебраться с привычной «Семёрки» на более требовательную «Десятку». Вызвано это как очень низким уровнем программного обеспечения, так и различными компонентами ОС. Из-за низ потребляется куда больше оперативной памяти, а некоторые службы мониторинга жёсткого диска способны заставить компьютер сильно тормозить даже без включённых программ.

Конечно, на компьютерах, комплектующие которых были выпущены хотя бы после 2014-2015 года это не проблема, но вот в случае более старого оборудования работать становится невозможным. По этой причине есть смысл пользоваться альтернативами:

Таким образом, используя лишь актуальные версии ОС от тех или иных разработчиков, можно сохранять высокий уровень защиты. Даже на не поддерживаемых операционных системах. Но это не касается Windows XP и более ранние версии, так как на них не работает большинство программ.

Чтобы обеспечить защиту своему ПК достаточно пользоваться Windows 10. Данная ОС является куда более умной, чем предыдущая версия. Взломать десятку куда сложнее и в большинстве случаев невозможно. Сама возможность заражения компьютера предотвращается за счёт различных процессов. Они, кстати, встроены не только в Windows, но и в некоторые браузеры или составные компоненты программ.

Некоторые сторонние антивирусы способны совместно с Windows защитником заниматься обереганием системы от вирусов. Сообщество пользователей отмечает, что таким образом получается достигнуть большей защиты, но это прямо-пропорционально влияет на загруженность компьютера. Но важно понимать, что даже с действительно качественным противовирусным ПО пользователь не защищён полностью. Всегда будут уязвимости, и человек — это самая большая уязвимость. Для избежание заражение своего компьютера в первую очередь нужно следить за своими действиями в интернете и реальности. Любая ваша невнимательность может пойти на руку злоумышленникам.

Как вернуть контроль над компьютером после атаки вирусов или хакеров

Хакеры и вредоносные программы скрываются в каждом уголке интернета. Нажатие на ссылку, открытие вложения электронной почты или простой серфинг по сети может привести к взлому вашей системы или заражению вредоносными программами, и иногда даже трудно понять, что вы стали жертвой кибератаки, пока не будет слишком поздно.

Что делать, если система была заражена

Давайте рассмотрим несколько шагов, которые вы должны принять, если ваш компьютер был взломан и/или заражен.

Изолировать зараженный компьютер

Прежде чем будет нанесён какой-либо ущерб вашей системе и её данным, Вы должны полностью отключить её. Не полагайтесь на простое отключение сети с помощью программного обеспечения, вам нужно физически извлечь сетевой кабель и отключить Wi-Fi, выключив физический переключатель Wi-Fi и/или удалив адаптер Wi-Fi (если это вообще возможно).

Причина: нужно разорвать связь между вредоносным ПО и его командно-контрольными терминалами, чтобы отрезать поток данных, получаемых с вашего компьютера или отправляемых на него. Ваш компьютер, который может находиться под контролем хакера, также может быть участвовать в совершения злых дел, таких как DDoS атака против других систем. Изоляция вашей системы поможет защитить другие компьютеры, которые ваш компьютер может пытаться атаковать, пока он находится под контролем хакера.

Подготовьте второй компьютер для восстановления

Чтобы облегчить возвращение зараженной системы в нормальное состояние, лучше иметь второй компьютер, которому Вы доверяете и который не заражен. Убедитесь, что на втором компьютере установлено новейшее программное обеспечение для защиты от вредоносных программ и проведено полное сканирование системы, которое не выявило заражения. Если вы можете получить доступ к жесткому диску и переместить его, то это было бы идеально.

Важное примечание: убедитесь, что ваш антивирус настроен на полное сканирование любого диска, который недавно подключен к нему, потому что вам не нужно заражать компьютер, который вы используете, чтобы исправить ваш. Вы также не должны пытаться запускать исполняемые файлы с зараженного диска, когда он подключен к незараженному компьютеру, поскольку они могут быть заражены, это может потенциально заразить другой компьютер.

Получите мнение второго сканера

Вам стоит загрузить второй сканер вредоносных программ на незараженном компьютере, который вы будете использовать, чтобы вернуть контроль. Антивирус Касперского, Malwarebytes, Bitdefender являются отличными вариантами, но существуют и другие.

Извлеките данные и просканируйте диск

Необходимо удалить жесткий диск с зараженного компьютера и подключить его к «чистому» компьютеру в качестве загрузочного диска.

После подключения диска к надежному (незараженному) компьютеру проверьте его на наличие вредоносных программ с помощью основного сканера вредоносных программ и второго сканера вредоносных программ (если он установлен). Убедитесь, что выполняется «полное» или «глубокое» сканирование зараженного диска, чтобы убедиться, что все файлы и области жесткого диска проверяются на наличие угроз.

После этого необходимо создать резервную копию данных с зараженного диска на другой носитель. Убедитесь, что резервное копирование завершено, и проверьте, работает ли копия.

Очистка и перезагрузка зараженного компьютера

После того, как у вас есть проверенная резервная копия всех данных с зараженного компьютера, вам нужно будет убедиться, что у вас есть диск ОС и правильная информация о лицензионном ключе, прежде чем делать что-либо ещё.

На этом этапе вы, вероятно, захотите стереть зараженный диск с помощью утилиты очистки диска и убедиться, что все области диска были очищены. После того, как диск будет стёрт и чист, проверьте его ещё раз на наличие вредоносных программ, прежде чем возвращать ранее зараженный диск обратно на компьютер, с которого он был изъят.

Переместите ранее зараженный диск обратно на исходный компьютер, перезагрузите ОС с доверенного носителя, перезагрузите все приложения, загрузите антивирусную программу (и второй сканер), а затем запустите полное сканирование системы как перед восстановлением данных, так и после того, как ваши данные будут возвращены на ранее зараженный диск.

Как защитить себя от хакеров?

Содержание :

Как хакеры осуществляют проникновение?

Что делать, если взломали компьютер?

Отключаем удаленный доступ к компьютеру

Как хакеры осуществляют проникновение?

Для начала нужно понять, каким образом хакеры могут осуществить проникновение на устройство и какими средствами они получают доступ к вашим файлам и информации, находящимся непосредственно на жестком диске. Только после этого получится защитить устройство.

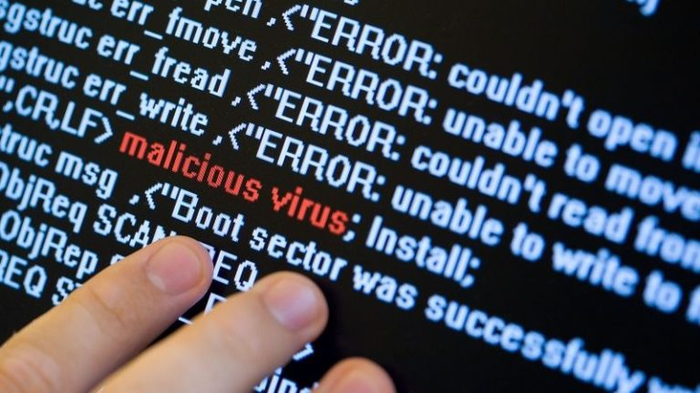

В большинстве случаев роль взломщика исполняет определенная программа, которая попадает на ваш ПК одним из возможных способов. Проще говоря, вредоносное программное обеспечение чаще всего называют вирусами. Обезопасить свой компьютер от несанкционированного доступа и проникновения в личное пространство вы можете с помощью антивирусной программы. В таком случае система будет вас предупреждать о том, что вы пытаетесь загрузить вредоносное или подозрительное ПО,но даже оно не способно вас защитить так как нужно это вам. Все программы можно разделить на несколько типов по уровню вреда:

1. Черви. Проникновение червя может произойти даже в том случае, если вы ничего не загружаете, а просто посещаете подозрительные сайты. Данная угроза является распространителем других вирусов;

2. Трояны не вредят компьютеру, но могут навредить владельцу устройства, поскольку они позволяют считывать ваши действия (например, нажатия клавиш, вводы паролей и так далее);

3. Вирусы. Проникновение вирусов сопровождается прямым разрушением системы: удаление важных файлов, изменения в настройках, засорение жесткого диска, вывод из строя всего компьютера.

Что делать, если взломали компьютер?

В первую очередь, скопируйте всю важную информацию на сторонний накопитель, который не относится к данному ПК. Если защитить ее на одном устройстве не получилось, то на внешнем носителе она будет в безопасности. Однако перед этим нужно проверить файлы с помощью антивируса на возможные заражения. Если до файлов хакеры не добрались, тогда смело копируйте их на флешку или внешний жесткий диск, а с ПК удаляйте.

После этого необходимо просканировать систему на наличие вирусов и подозрительного ПО. После сканирования отключите систему от интернета и перезагрузите. Если при повторной проверке антивирус не начал бить тревогу, значит, опасность миновала. Для большей надежности используйте только лицензионные антивирусные программы и своевременно обновляйте базы данных. Это поможет надежно защитить вашу систему. Теперь вы знаете, как защитить ПК.

Отключаем удаленный доступ к компьютеру

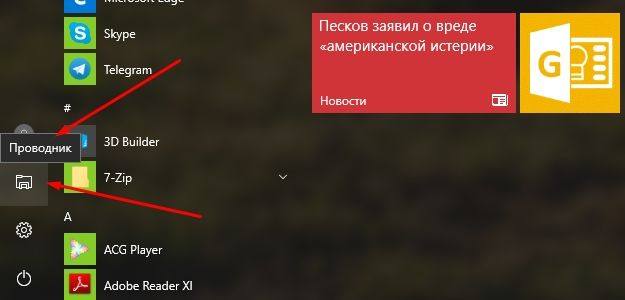

Заходим в меню «Пуск» и заходим в проводник;

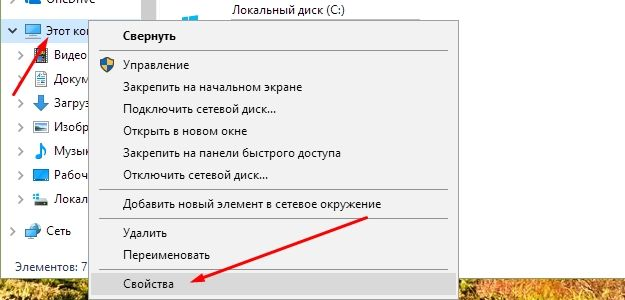

По значку «Мой компьютер» щелкаем правой клавишей мыши и выбираем пункт «Свойства»;

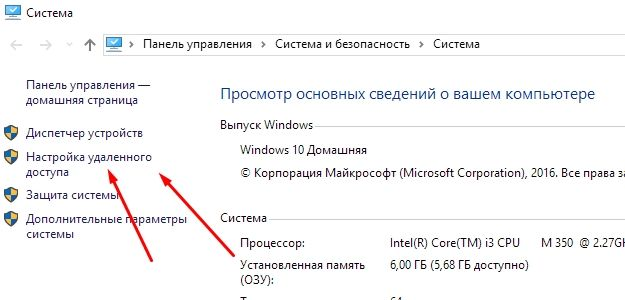

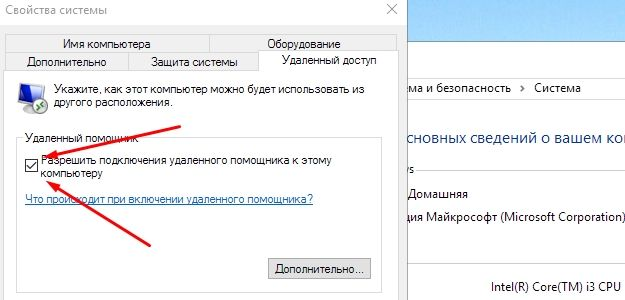

Слева выбираем пункт – «Настройка удаленного доступа»;

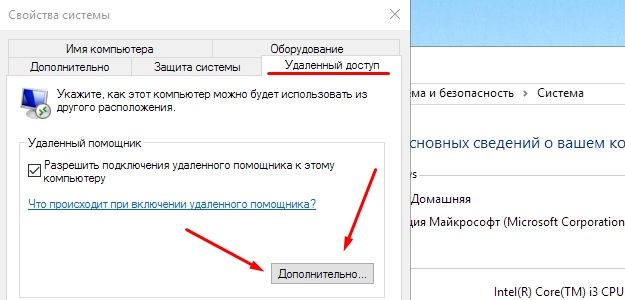

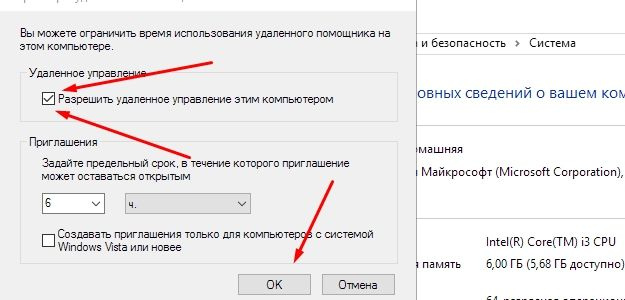

Вкладка «удаленный доступ» нажимаем «Дополнительно»;

Снимите галочку «Разрешать удаленное управление этим компьютером»;

Возвращаемся к окну «Удаленный доступ», и снимаем галочку с пункта «Разрешить подключение удаленного помощника к этому компьютеру»;

Применяем изменения и нажимаем ОК;

Вот и всё, такими лёгкими путями мы хоть немного, но смогли защитить свой ПК от вредоносных файлов и попытки проникновения.

Больше статей о кибер-безапасности вы найдетё здесь: https://t.me/dark3idercartel

Вся информация публикуется исключительно в ознакомительных целях дабы уберечь пользователей от незаконного взлома личных данных и потери информации.

Спасибо всем, кто дочитал до конца и за ваши «лайки» в моих темах.

Надеюсь материал был вам полезен, так же напишите в комментариях ещё способы возможные обезопасить себя от взлома и заноса к себе на ПК / телефон вредоносных ПО, буду рад почитать.

Всем до встречи 🙂

Для защиты в первую очередь не нужно юзать пиратский софт который хакеры взламывали 😂 зачастую там вирусы (хотя могут убеждать что нет) по факту вирус используется для обхода защиты софта который вы возможно пытаетесь спиратить. по этому рекомендуется юзать лицензионный софт либо заведомо распространяемый бесплатно (соответственно тоже лицензионный)

Перед открытием скачанных из интернета сомнительных архивов или установщиков рекомендуется проверить их через сайт https://www.virustotal.com/gui/

а ещё не переходить по сомнительным ссылкам, не открывать сомнительные письма на электронной почте по тому что вирусы даже в фото встраивают. и разумеется проверять на идентичность ссылки по которым переходите не проходить авторизацию где попало по казалось бы оригинальной ссылке.

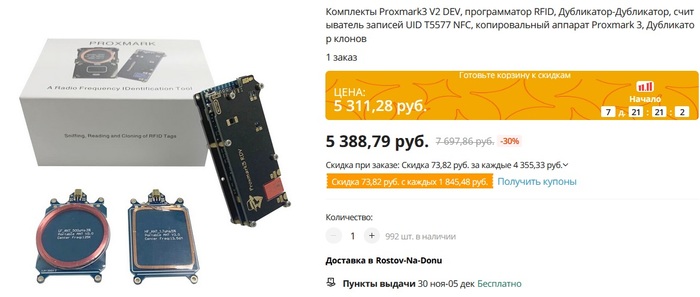

Разновидности Proxmark3

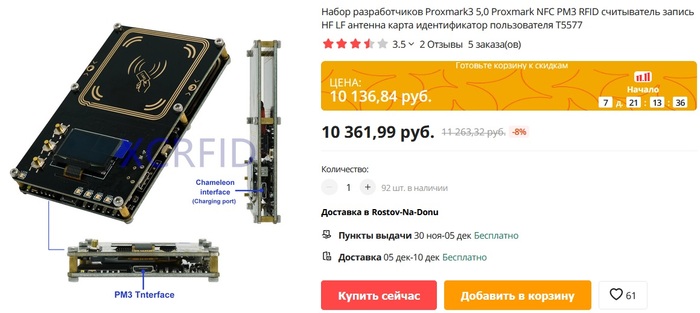

Пора запилить несколько постов про лучшее на сегодняшний день устройство для проверки безопасности, чтения и записи RFID на частотах 13.56 МГц и 125 кГц. Работает с ключами от домофона, пропусками СКУД и считывателями. На данный момент, более лучшего и универсального устройства в продаже нет.

Лучшее, что можно купить за эти деньги. Мультитул в мире rfid. Работает практически со всем, чем только можно на частотах 13.56 и 125. ПО постоянно дорабатывается. Есть альтернативная прошивка от Iceman, советую. Работает в системах linux и windows. Для последней есть несколько графических интерфейсов. Можно заставить работать с телефоном андроид. Поддерживает атаки nested, hardnested и darkside. Умеет перехватывать обмен между считывателем и меткой. Также умеет в эмуляцию. Брать однозначно. Название proxmark3 easy. Кто то пишет v5.0 Советую вариант с двумя microUSB портами и 512 кБ памяти.

Умеет все тоже самое. Из плюсов съемные катушки (антенны) и более привлекательный внешний вид. Стоит ли переплачивать? Я бы не стал. Название proxmark3 RDV2.

Самая навороченная версия. Съемные антенны, с возможностью горячей замены. Поддержка модуля BlueShark, с помощью которого, устройство превращается в беспроводное. ПО для андроид от производителя(возможно и для яблока, не проверял). Если можете себе позволить, обязательно берите в полной комплектации за 800 долларов. Название proxmark3 RDV4.

Детище китайцев. Два в одном. Хамелеон скрещенный с проксмарк3. На борту имеет АКБ и oled дисплей. Может работать автономно. Брать не рекомендую. За эти деньги, лучше proxmark3 easy и chameleon tiny pro взять.

Очень крутая штука. Proxmark3 rdv4 скрещенный с миниПК(процессор Cortex-A7) на linux в красивом корпусе. На борту 256 МБ оперативной и до 16 ГБ постоянной памяти. Имеет несколько версий. Название ICopy-X. Возможности все или почти все, которые может предоставить proxmark3. За эти деньги можно купить достаточно производительный ноутбук и на сдачу взять Proxmark3 easy. И эта связка будет намного лучше. Если много денег, берите, рекомендую.

Это не все существующие proxmark, но те, которые без проблем можно заказать в данный момент. Планировал написать в несколько раз больше. Но похоже, что не стоит. Слишком длинный получится. Если вам интересно, напишу про работу с proxmark3 easy. Основные команды, прошивка и графический интерфейс для windows. Может напишу пост про другие устройства для работы с rfid. Другие посты в профиле или по тегу. Вопросы можно задавать в комментариях, в телегу по пустякам не писать.

p.s. именно эти устройства позволяют за 2 минуты прочитать и сделать дубликат карты Топтун из вымышленного города Северный Резиновск.

Бесплатные поездки на маршрутках. Сложно ли?

Наткнулся на такой заголовок четырехлетней давности и решил запилить пост.

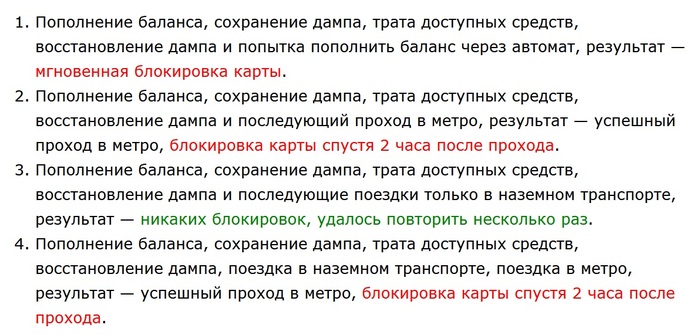

Возможно, если восстановить дамп карты с балансом и поехать на метро, то получим мгновенную блокировку. Если в автобусе, то карта протянет может неделю. А вот в маршрутках, говорят до полу года. Объяснить это можно тем, что турникеты метро находятся в онлайне и сверяют информацию на карте с базой очень быстро. Остальные же считыватели это делают периодически и только находясь в парке.

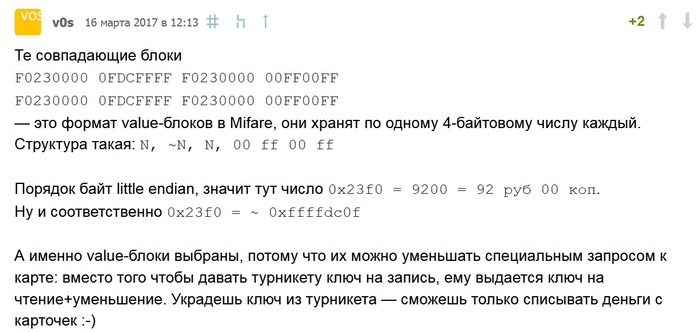

А вот полезная информация об участке памяти, где деньги лежат.

Но пусть вас не пугает обилие непонятных слов в посте, все очень просто. Любой считыватель поддерживающий mifare 4k (возможно даже телефона достаточно), карта Топтун, открытые ключи из MCT, чтение и запись. Надеюсь в жизни никто не использует MIFARE 4k в режиме совместимости с classic со всеми ее уязвимостями, о которых все знают годами. Иначе халявить было бы так просто, если не страшиться уголовной ответственности.

Огромное спасибо it гению. На написание поста натолкнула его статья и идиоты журналисты. Гениальности никакой. Парень воспользовался известными дырами, меня больше радует, что не поленился, проверил разные варианты использования и написал приложение для более удобного процесса. Спасибо за внимание и бессоннице с подъемом в 4 утра. Другие посты про RFID по тегу или в профиле. Хотел сделать каминг-аут, я плюсодрочер и не стесняюсь этого.

Выскажу свое IMHO по поводу девайса. Сразу уточню, я не инженер/разработчик/программист. Иногда люблю покопаться в платах, прошивках для ардуино и схемах на любительском уровне.

Все что будет описано выше является моим субъективным мнением и скорее всего непопулярным. Или моей фантазией, да и вообще, кто я такой чтобы судить? Ты сам сначала добейся, потом рассуждай. А что ты собрал? Пишу этот пост, так как заметил, что многие не понимают суть этого устройства. Например.

Я попытаюсь вкратце рассказать, что думаю насчет этой темы. Вам будут доступны следующие функции из коробки:

1.Чтение, запись и эмуляция RFID 125кГц. Ключи от домофона em-marine.

2.Чтение и эмуляция инфракрасных пультов управления.

3.Чтение, запись(не уверен) и эмуляция ibutton. Даллас точно, цифрал заявлен.

4.Чтение и эмуляция RFID 13.56МГц, пока только 14443a.

5.Работа с радио на частоте 433 и 868МГц.

Были еще такие комментарии.

Если вас хакнули… Жизнь после взлома, часть первая

| Статья предназначена для рядовых юзеров, не являющихся специалистами в области компьютерной безопасности, но волею судьбы ставших мишенью компьютерной атаки, а также тех, кто не хочет пополнить собой список жертв хакеров. |

Введение

Что-то действительно было не так с компьютером в последние дни. Вы не можете сказать точно, что именно вас раздражало или настораживало, но было ощущение чего-то неправильного: вялая, «тормозная» работа, неожиданные зависания и перезагрузки, к тому же можно припомнить и аномально высокую загрузку процессора тогда, когда вы вроде бы ничего особенного не делали, или слишком большую сетевую активность, появляющиеся непонятные временные файлы, или наоборот, отсутствие каких-нибудь файлов. Короче, сейчас вы думаете, что надо было раньше обо всем догадаться и принять какие-нибудь меры. А сейчас…

Конечно, надо было и соображать быстрее, да а и меры предпринимать заранее. Но, как говорится, «умная мысля приходит опосля». Вернемся к настоящему. Для начала, надо успокоить себя – от компьютерного взлома еще ни один «чайник» не умирал. Ну разве что до смерти упившись по данному поводу. К тому же, вы ведь не считаете себя совсем уж «чайником»? Во вторых, надо задать себе сразу три важных вопроса: было ли на компьютере что-то ценное, и если было, то сохранилось ли? Как злоумышленник смог проникнуть? И что надо сделать, чтобы подобного не повторилось? Порядок поиска ответов на эти вопросы может быть любым, но, на мой взгляд, проще всего сначала ответить на первый.

Фактически каждый человек, имеющий в своем распоряжении компьютер, свято убежден, что на нем имеется масса полезной и ценной информации, без которой он чуть ли не сможет дальше жить. Встречающиеся иногда поломки винчестеров, приводящие к потере всего содержимого HDD, показывают, что в подавляющемся большинстве случаев это не так, и важность информации была существенно преувеличена человеком, что он прекрасно может обходиться и без нее, и уже через пару-тройку недель новый винчестер будет забит такой же «ценной» для данного человека информацией. Подумаем логически. Вряд ли хакеру могли потребоваться сэйвы вашего перекаченного героя из Diablo 2 или коллекция ботов для Counter Strike, еще меньше ему нужно содержимое вашей видеотеки (фильмы он и так может легко достать, да и скачивать их от вас по Интернету – занятие для мазохистов). Фактически, ценность для постороннего человека могут предоставлять только файлы, содержащие какую-либо финансовую, технологическую и другую секретную информацию о фирмах, организациях и их разработках. Гораздо реже мишенью могут являться файлы, содержащие чувствительную, интимную информацию о конкретных частных лицах.

Если на вашем компьютере не было подобной информации – можете спать спокойно. Если же такая информация все же содержалась – проверьте, не уничтожена ли или не изменена ли она, а также попытайтесь сообразить, в руках кого из ваших конкурентов/врагов/знакомых она может оказаться наиболее опасной, кому выгоден этот взлом, а также, наверное, стоит заранее обдумать ваши действия на каждый из таких вариантов развития событий. Хотя, существует большая вероятность (приближается к 100%), того, что хакер либо не обратил внимания на эту информацию, либо не посчитал ее ценной для кого-нибудь, либо просто не смог ею распорядиться.

В этой статье для начала посмотрим, какие методы могут использоваться, чтобы вернуть вашу систему в рабочее состояние (если такого не наблюдается), а также воспрепятствовать новым атакам хакера. Ведь в данном случае глупо уповать на принцип «две бомбы в одну воронку не падают», скорее мы имеем обратную ситуацию – система, показавшая однажды свою слабость в защите, будет обязательно проверяться снова и снова на самые разные уязвимости. Кроме того, среди хакеров довольно распространен принцип «отведал сам – поделись с другом», что способствует быстрому распространении информации об уязвимости и уязвимых системах.

Backup и улики

Второе обязательное действие в случае имевшего место взлома компьютера или сети организации (в случае домашнего компьютера – по желанию владельца) – это обработка инцидента. В этой статье содержатся общие методы обнаружения и удаления вредного кода, независимо от операционной системы и эксплоита. Основная цель состоит в том, чтобы помочь читателям найти те основные действия, которые надо совершить, чтобы вернуть систему в нормальный действующий вид. Если же вы или ваша организация планирует детально исследовать инцидент, необходимо выполнение которых процедур. Образ взломанной системы должен быть создан немедленно. Почему? Большинство нападений оставляет многочисленные следы, «отпечатки пальцев»: логи, измененные файлы, время всех соединений с вашей системой. Любой вид злонамеренной деятельности может оставить такие следы, которые могут использоваться в качестве улик, вещественных доказательств, как и в любых других видах преступлений. К счастью, цифровой характер нашей работы позволяет нам быстро создать любое число копий для будущего изучения. Перед началом любого восстановления, отключитесь от сети и создайте точную копию системы, в таком виде, как вы ее нашли. В процессе восстановления тщательно регистрируете вашу работу. Сама регистрация станет свидетельством того, как вы провели ваше расследование.

Что-то неправильно – определение возможности злонамеренного кода

В нашем случае признаками проблемы также могут являться даже незначительные аномалии. Так, в крупной российской корпорации один из офисных сотрудников утверждал, что у него не всегда с первого раза получается войти в систему с его компьютера. Все остальные загружались без проблем. От сотрудника долго отмахивались, так как проблемы никто не видел. Когда же, в конце концов, специалисты решили исследовать причину ошибки, выяснили, что в сценарий запуска на данной машины встроен троян-шпион. Если у вас имеется чувство, что что-то работает неправильно, стоит внимательно изучить проблему. К сожалению, часто оказывается, что ваши подозрения были оправданы.

Что говорят логи?

Само исследование должно начаться с полной экспертизы файлов системного журнала. Особенно стоит просмотреть записи логов, события системы и административные действия. К сожалению, в таких записях нет комментариев, что мол это – обычная работа, а вот это – действия злоумышленника. Странные времена соединений, незапланированные перезагрузки, неудачные попытки соединений и внеплановые административные процедуры вызовут подозрения, но многого вам не расскажут. Для большей глубины поиска пробуйте рассмотреть логи прикладных программ типа созданных FTP, почтой, web или базами данных демонами. Эти файлы уже могут сообщить много интересного и конкретного.

Теперь плохие новости. Многие опытные злоумышленники изменяют, чистят или полностью уничтожают после атаки файлы системного журнала. Если вы не осуществляете запись логов на отдельный сервер, то зачастую у вас мало что останется для изучения. Но все равно процесс обзора не должен отвергаться. Хакеру очень трудно полностью замаскировать все следы, и только самые виртуозы (их не более двух десятков во всем мире) способны полностью оставаться незамеченными. Вторичные логи, типа определенных файлов приложений, способны фиксировать неопределенные события. Местоположение таких файлов изменяется в разных операционных системах, в отличие от системных логов, так что подавляющее большинство хакеров либо оставляет их, а часть даже не знает о их существовании и местоположении в конкретной OS.