что делает вирус малварь

Что такое malware? Как определить, есть ли на устройстве вредоносная программа?

Malware — это вредоносная программа. Она предназначена для нанесения ущерба системам, сетям и устройствам или для кражи данных. Вредоносные программы могут выглядеть как раздражающий рекламный банер, но на самом деле это может быть вирус, который уничтожает жесткий диск и заражает каждое устройство в вашей сети.

Что делает malware?

Вред, который вредоносная программа может нанести устройству, зависит от ее типа. Каждая из них может по-своему проникать, распространяться и заражать систему, преследую конкретные цели.

Троян. Названный в честь знаменитого троянского коня, который действует точно так же. Троян проникает в систему, замаскированную под законное программное обеспечение, а затем работает в качестве шлюза для других вредоносных программ.

Червь. Черви похожи на троянов в том, что они также используются для создания бэкдоров для последующего проникновения других вредоносных программ. Но в отличие от троянов, черви могут иметь и другие цели, например, самокопирование, размножение и захват всего жесткого диска.

На видео: На нашем канале мы рассказали о самом первом сетевом черве и к каким последствиям он привел

Шпионская программа. Как следует из названия, она используется для шпионажа. Эту программу трудно обнаружить, т.к. она работает в фоновом режиме, тихо собирая информацию о пользователе. Шпионская программа отслеживает историю просмотров, имена пользователей, пароли, а также информацию о банковских картах, которая впоследствии отправляется злоумышленнику.

Вирус-вымогатель. Злоумышленники используют эту вредоносную программу для блокировки всех файлов на компьютере жертвы до тех пор, пока она не заплатит выкуп. Обычно вымогатель попадает в систему через фишинговое электронное письмо. Когда вы открываете его и нажимаете на ссылку, программа автоматически устанавливается на устройство. Обычно пользователь ничего не замечает, пока не становится слишком поздно.

Ботнет. Когда определенная вредоносная программа заражает ваше устройство, оно становится частью роботизированной сети — бот-сети. Хакеры используют бот-сети для проведения крупномасштабных кибератак, таких как рассылка спама или DDoS-атаки. Как только устройство заражается, оно передает вредоносную программу на другие устройства в сети, тем самым делая сеть еще крупнее. Десятки или даже сотни тысяч устройств могут составлять одну бот-сеть.

Вирус. Это самый распространенный тип вредоносных программ. Главное отличие состоит в том, что вирус не является автономной программой — для работы ему необходимо прикрепить себя к законному программному обеспечению. Ущерб, который вирус наносит системе или устройству, может быть разный: от создания надоедливых всплывающих окон до уничтожения жесткого диска или кражи данных пользователя.

Как определить, есть ли на устройстве malware?

Вредоносная программа не является универсальной для всех устройств и может работать и выглядеть по-разному на iPad, ПК или Android-телефоне. Но некоторые симптомы одинаковы, поэтому обязательно следите за ними:

Как избежать malware?

Полное удаление вредоносных программ возможно в большинстве случаев. Но, к сожалению, иногда требуется полный сброс системы. Если вы не создадите резервную копию файлов, то все они могут быть потеряны. Поэтому проще не допускать проникновение вредоносного кода в систему, чем пытаться удалить его.

Что нужно сделать, чтобы быть в безопасности:

Приключения неуловимой малвари, часть I

Этой статьей мы начинаем серию публикаций о неуловимых малвари. Программы для взлома, не оставляющие следов атаки, известные также как fileless («бестелесные», невидимые, безфайловые), как правило, используют PowerShell на системах Windows, чтобы скрытно выполнять команды для поиска и извлечения ценного контента. Обнаружить хакерскую деятельность без вредоносных файлов — сложно выполнимая задача, т.к. антивирусы и многие другие системы обнаружения работают на основе сигнатурного анализа. Но хорошая новость состоит в том, что такое ПО все же существует. Например, UBA-системы, способные обнаружить вредоносную активность в файловых системах.

Когда я впервые начал изучать тему крутых хакеров, не использующих традиционные способы заражения, а лишь доступные на компьютере жертвы инструменты и программное обеспечение, я и не подозревал, что вскоре это станет популярным способом атаки. Профессионалы в области безопасности говорят, что это становится трендом, а пугающие заголовки статей – тому подтверждение. Поэтому я решил сделать серию публикаций на эту тему.

Великий и ужасный PowerShell

Я писал о некоторых из этих идей раньше в серии обфускации PowerShell, но больше исходя из теоретического представления. Позже я наткнулся на сайт для гибридного анализа, где можно найти образцы малвари, «отловленной» в дикой природе. Я решил попробовать использовать этот сайт для поиска образцов fileless-вредоносов. И мне это удалось. Кстати, если вы захотите отправиться в свою собственную экспедицию по поиску вредоносных программ, вам придется пройти проверку на этом сайте, чтобы они знали, что вы делаете работу как white hat специалист. Как блогер, который пишет о безопасности, я прошел ее без вопросов. Я уверен, вы тоже сможете.

Помимо самих образцов на сайте можно увидеть, что же делают эти программы. Гибридный анализ запускает вредоносное ПО в собственной песочнице и отслеживает системные вызовы, запущенные процессы и действия в сети, а также извлекает подозрительные текстовые строки. Для двоичных файлов и других исполняемых файлов, т.е. там, где вы даже не можете посмотреть на фактический код высокого уровня, гибридный анализ решает, является ли ПО вредоносным или просто подозрительным на основе его активности во время выполнения. И после этого уже оценивается образец.

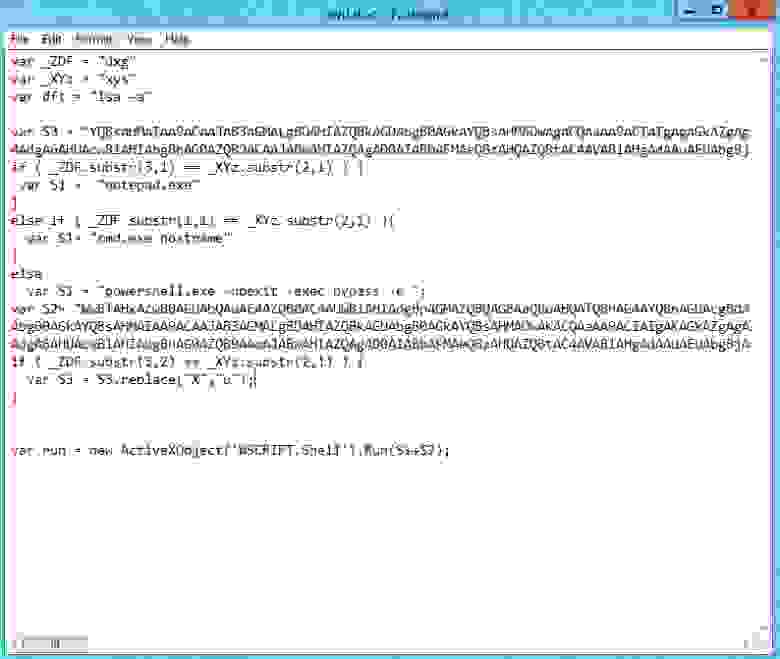

В случае с PowerShell и другими образцами сценариев (Visual Basic, JavaScript и т. д.), я смог увидеть и сам код. Например, я наткнулся на такой PowerShell экземпляр:

Вы также можете запустить PowerShell в кодировке base64, чтобы избежать обнаружения. Обратите внимание на использование Noninteractive и Hidden параметров.

Вникай глубже

Я декодировал наш PS-сценарий с помощью этого метода, ниже представлен текст программы, правда слегка мной модифицированный:

Заметьте, что скрип был привязан к дате 4 сентября 2017 и передавал сессионные cookies.

Для чего это нужно?

Для программного обеспечения безопасности, сканирующего журналы событий Windows или файерволла, кодировка base64 предотвращает обнаружение строки «WebClient» по простому текстовому шаблону в целях защиты от выполнения такого веб-запроса. И так как все «зло» вредоносного ПО затем загружается и передается в наш PowerShell, этот подход таким образом позволяет полностью уклоняться от обнаружения. Вернее, это я так думал сначала.

Оказывается, с включением продвинутого логирования журнала Windows PowerShell (см. мою статью ) вы сможете увидеть загруженную строку в журнале событий. Я (как и другие ) считаю, что Microsoft следует включить данный уровень ведения журнала по умолчанию. Поэтому при включенном расширенном логировании мы увидим в журнале событий Windows выполненный запрос загрузки из PS скрипта по примеру, который мы разобрали выше. Поэтому имеет смысл его активировать, согласны?

Добавим дополнительные сценарии

Часто сам сценарий Visual Basic обфусцируется так, что он свободно уклоняется от антивирусов и других сканеров вредоносных программ. В духе уже изложенного, я решил в качестве упражнения закодировать приведенный выше PowerShell в JavaScript. Ниже результаты моей работы:

Обфусцированный JavaScript, прячущий наш PowerShell. Реальные хакеры делают это на раз-два.

Значок JS отображается только в иконке в виде свитка. Неудивительно, что многие люди будут открывать это вложение, думая, что это Word-документ.

В моем примере я изменил приведенный выше PowerShell, чтобы загрузить сценарий с моего веб-сайта. Удаленный сценарий PS просто печатает «Evil Malware». Как видите, он совсем не злой. Конечно, реальные хакеры заинтересованы в получении доступа к ноутбуку или серверу, скажем, через командую оболочку. В следующей статье я покажу, как это сделать, используя PowerShell Empire.

Надеюсь, что для первой ознакомительной статьи мы не слишком глубоко погрузились в тему. Теперь я позволю вам перевести дух, и в следующий раз мы начнем разбирать реальные примеры атак с использованием fileless-малвари без лишних вводных слов и подготовки.

Полный гайд по борьбе с малварью. Выдай своему младшему брату, пусть сам все делает!

Содержание статьи

Много раз ты помогал своим друзьям и родичам, когда их компьютеры ложились под натиском малвари. Нам тоже приходилось, но в конце концов мы истощились и решили сделать ход конем, составив исчерпывающий материал, который можно подсунуть пострадавшей стороне и никак больше не участвовать. Бери и пользуйся!

Совет первый. Что можно сделать с помощью Live CD

используем диски восстановления системы от различных производителей антивирусных программ

Антивирусный Live CD — это решение для восстановления системы, приведенной в нерабочее состояние разного рода компьютерными инфекциями. Практически все производители антивирусных средств предлагают своим пользователям подобное, в большинстве случаев бесплатно.

Как правило, такое решение представляет собой загрузочный диск на базе одного из дистрибутивов Linux, в состав которого, кроме непосредственно компонентов самой Linux, включены утилиты сканирования и лечения системы от малвари. Помимо этого, в состав таких Live CD могут входить какие-либо дополнительные программные средства (утилиты редактирования и восстановления реестра, утилиты редактирования разделов диска, утилиты настройки сети и другие).

Краткую характеристику Live CD некоторых, наиболее популярных в нашей стране производителей антивирусов можно посмотреть в таблице 1.

Xakep #203. Лесорубы Windows

Выбранный образ Live CD можно записать как непосредственно на диск (CD или DVD), так и на флешку. В Windows 7 и выше образ на диск можно записать стандартными средствами системы, достаточно по файлу образа щелкнуть правой кнопкой мыши, выбрать «Открыть с помощью», далее «Средство записи образов дисков Windows». В более ранних версиях для записи образов на диск нужно использовать специально предназначенную для этого программу, например Nero Burning ROM или ее бесплатный аналог, что-нибудь типа Img Burn или Ashampoo Burning Studio.

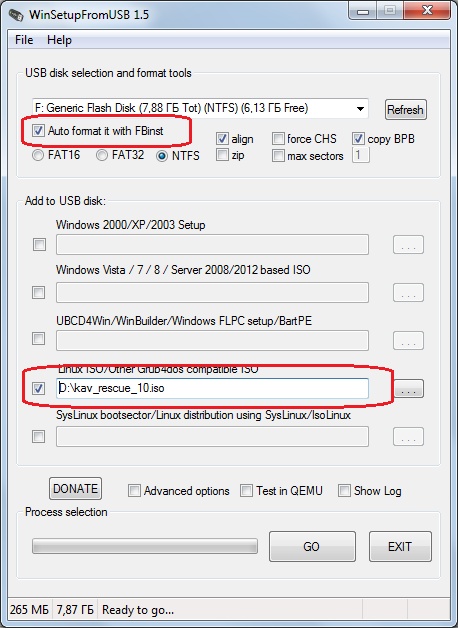

Для записи загрузочного образа на флешку можно использовать утилиты, предлагаемые для этого некоторыми антивирусными компаниями вместе с образами Live CD, либо, к примеру, утилиту WinSetupFromUSB. Выбираем в ней нужный USB-накопитель, нужный файл образа, отмечаем пункт Auto format it with FBinst и запускаем процесс.

Если у тебя компьютер или ноутбук не слишком новые и без предустановленной Win 8 или выше, то загрузка с подготовленного загрузочного диска или флешки не составляет труда. Входим в БИОС (обычно это клавиши Del или F2, нажатые в момент загрузки), меняем приоритет загрузки на CD-ROM или USB-накопитель (тут стоит отметить, что возможность загрузки с USB реализована не во всех компьютерах) и ждем, когда пройдет загрузка.

Если на компьютере предустановлена «восьмерка» или что повыше, то в режиме UEFI (в подавляющем большинстве случаев так оно и есть) могут возникнуть некоторые трудности. Во-первых, бывают сложности с входом в БИОС при загрузке компьютера, во-вторых, для того, чтобы загрузиться с Live CD, на таких компьютерах необходимо выключить так называемый Secure Boot — режим безопасной загрузки.

Что такое Secure Boot

Secure Boot — одна из опций UEFI, предназначена для защиты компьютера от буткитов, низкоуровневых эксплоитов и руткитов. В режиме безопасной загрузки менеджер загрузки UEFI будет выполнять только подписанный цифровым сертификатом код, который он сверяет со своей собственной базой данных.

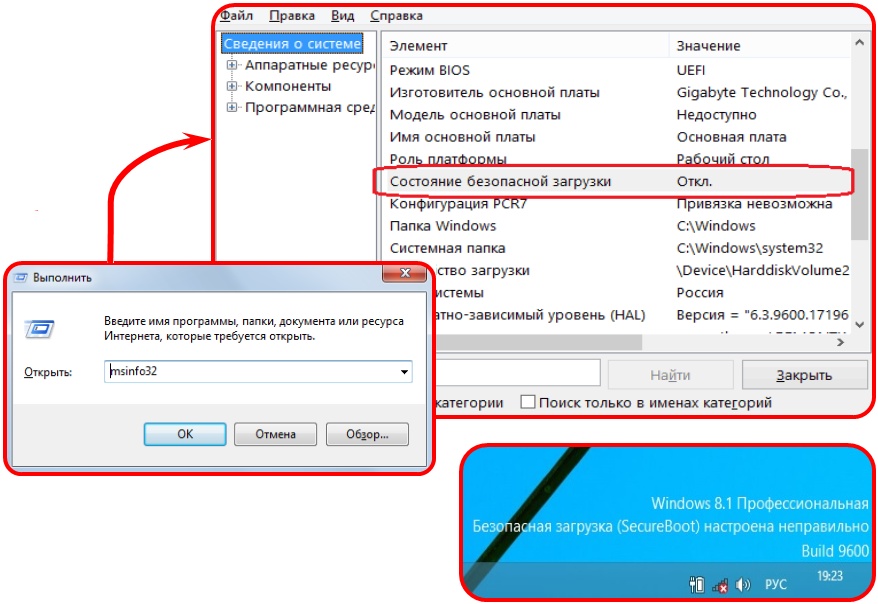

Узнать состояние этой опции можно с помощью команды msinfo32.exe или по надписи в правом нижнем углу экрана:

Как отключить Secure Boot

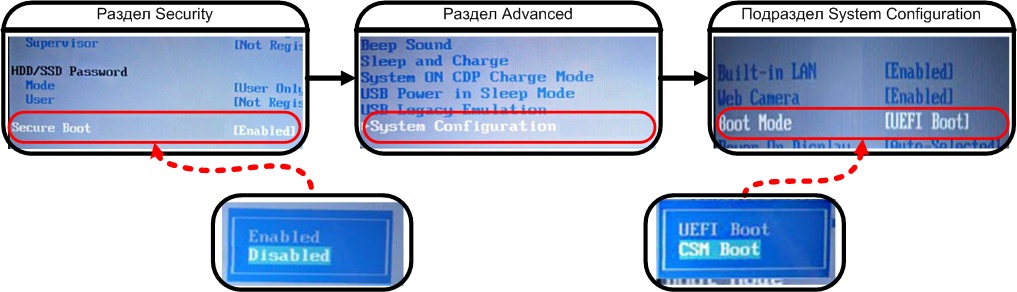

Данная процедура очень сильно зависит от конкретного производителя ноутбука или материнской платы, хотя общий смысл ее одинаков для всех компьютеров. Опция протокола безопасной загрузки Secure Boot в основном находится в разделах Security, реже System Configuration или Boot, там нужно поставить значение Disabled. Далее необходимо включить режим совместимости с другими операционными системами, называется он тоже у всех производителей по-разному (Launch CSM, CMS Boot, UEFI and Legacy OS или CMS OS) и находится в основном разделе под названием Advanced, далее подраздел BOOT MODE или OS Mode Selection. После изменения необходимых параметров не забудь их сохранить.

После успешной загрузки можно запустить проверку и лечение компьютера. Как правило, все это проходит в автоматическом режиме. В некоторых Live CD можно найти утилиту редактирования реестра. Эта функция весьма полезна для анализа веток автозагрузки реестра (подавляющее количество малвари использует именно реестр для запуска себя вместе с загрузкой системы) или исправления нарушенных малварью параметров системы.

Некоторые популярные у малвари места в реестре

Автозагрузка

Параметры системы

Для того чтобы помешать пользователю обезвредить зараженную систему, некоторые образцы малвари вносят в реестр изменения, запрещающие использование диспетчера задач, командной строки и редактора реестра. Также возможно несанкционированное отключение контроля учетных записей (UAC).

Совет второй. Как правильно попросить о помощи

призываем на подмогу коллективный разум портала virusinfo.info

Портал virusinfo.info — одно из немногих мест, где измученным нашествиями разного рода малвари пользователям могут помочь, причем в большинстве случаев абсолютно бесплатно (я не имею никакого отношения к этому сервису и попрошу ни в коем случае не воспринимать этот совет как его рекламу).

Сама помощь основывается на отчетах двух утилит: HijackThis от Trend Micro и AVZ от Олега Зайцева.

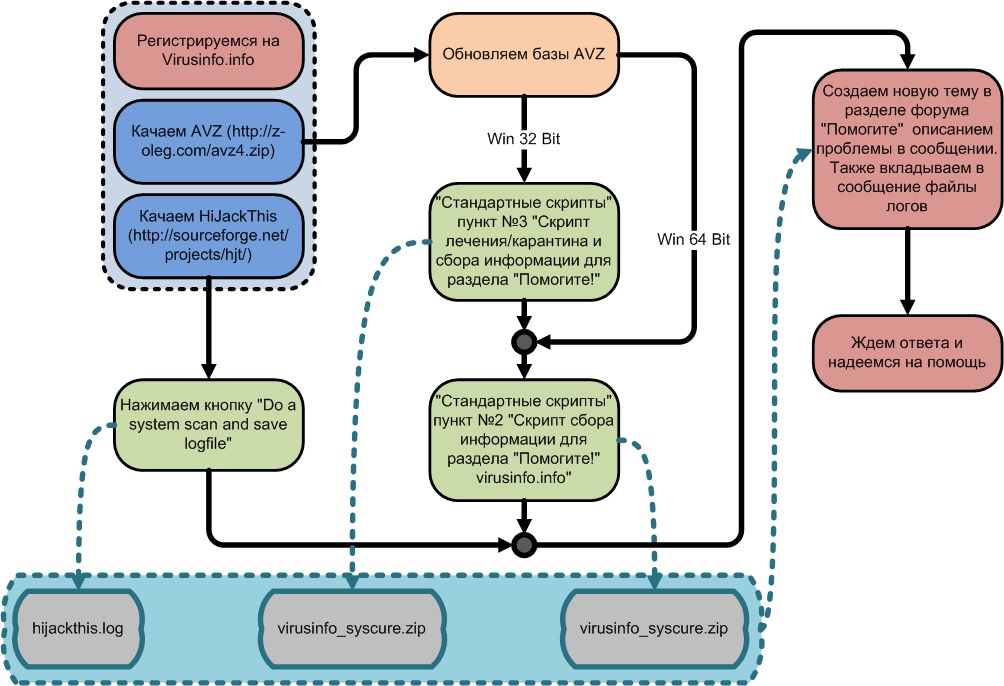

Первое, что можно сделать, — это воспользоваться сервисом «Помогите!». Если ты на сто процентов уверен, что твой компьютер заражен, и все признаки этого налицо, а антивирус, которым ты привык пользоваться, не помогает, то регистрируйся на портале и далее действуй по схеме:

Пункт «Стандартные скрипты» в AVZ находится в меню «Файл». Итогом работы этих двух утилит должны стать файлы логов (для AVZ они записываются в папку LOG, которая находится в папке с самой программой, для HijackThis файл лога пишется в папку с самой программой). Эти файлы и нужно приложить к сообщению на форуме.

Когда для лечения требуется выполнить какой-нибудь скрипт, текст этого скрипта необходимо скопировать прямо из сообщения форума, далее в меню «Файл» программы AVZ выбрать «Выполнить скрипт», вставить туда скопированный ранее текст скрипта и нажать «Запустить».

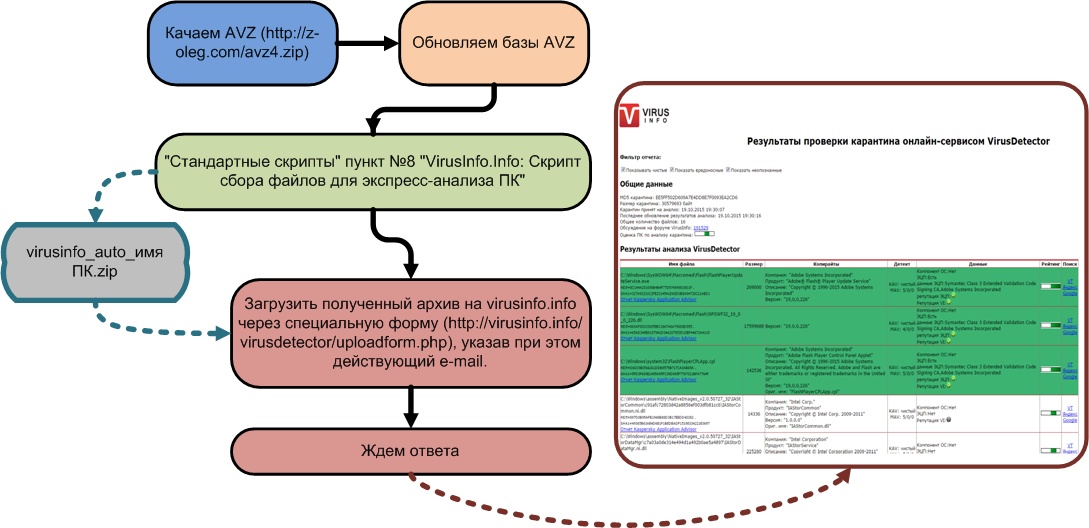

Если конкретных признаков заражения не наблюдается, но есть смутное чувство, что с компьютером не все в порядке, на помощь придет сервис VirusDetector. Для его использования регистрация необязательна. Последовательность действий изложена на этой схеме:

Не пройдет и получаса (по крайней мере мне ответили через двадцать пять минут), и в почтовом ящике будет лежать подробный отчет о твоей системе и возможных подозрительных местах на твоем жестком диске.

Совет третий. Что еще можно призвать на помощь, кроме антивируса

используем некоторые утилиты анализа системы

Autoruns

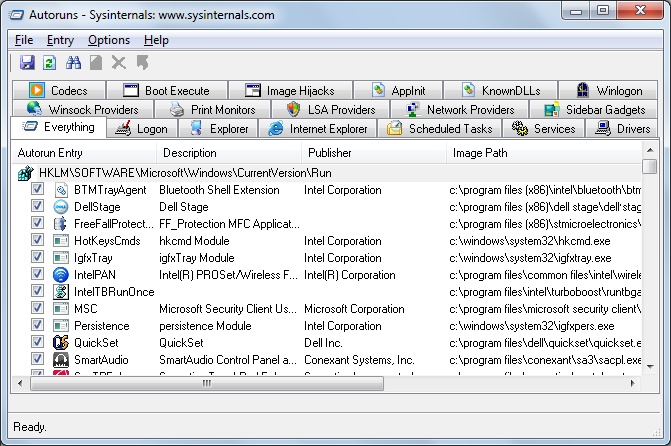

Как известно, для того, чтобы как следует обосноваться в системе, малварь должна первым делом обеспечить свой запуск вместе со стартом системы. В Windows достаточно много мест и возможностей для этого. Посмотреть все эти места можно с помощью весьма известной в узких кругах программы Autoruns, входящей в набор утилит от Sysinternals.

Утилита показывает все программы, сервисы и библиотеки, так или иначе запускающиеся вместе с системой, и дает возможность убрать любую программу из этих списков (либо на время, либо навсегда).

Здесь стоит отметить, что многие вредоносные программы проверяют то место, где была прописана автозагрузка, и восстанавливают все записи в случае их удаления, поэтому после того, как подозрительные программы удалены из списков автозапуска, необходимо проверить, не появились ли они там вновь, нажав кнопку Refresh (или клавишу F5).

Как еще можно проникнуть в БИОС (UEFI) в Windows 8 (8.1)

Cпособ 1

В командной строке вводим:

Способ 2

Способ 3

Нажимаем кнопку выключения компьютера в боковой панели и затем, удерживая клавишу Shift, жмем «Перезагрузка». После этого появятся те же «Особые варианты загрузки», что и во втором способе. Далее действуем по аналогии.

Process Hacker

Process Hacker — бесплатная утилита с открытым исходным кодом для мониторинга системных служб и процессов, запущенных на компьютере. Представляет собой очень мощный инструмент, позволяющий производить множество манипуляций с процессами, службами, их мониторинг и анализ (в том числе и динамических библиотек DLL). Это:

Для приостановки выполнения подозрительного процесса выбираем в меню, выпадающем после клика по правой кнопке мыши, Suspend; чтобы гарантированно завершить вредоносный процесс — в этом же меню Miscellaneous; далее Terminator, выбираем нужные способы завершения процесса (можно все сразу, какой-нибудь точно сработает) и жмем Run Selected.

После этого можно удалять запись в автозагрузке, не боясь ее повторного восстановления, и удалить сам файл вредоносной программы, путь к которой можно посмотреть в том же Autoruns’е.

Помимо Process Hacker’а, можно использовать Process Explorer из того же набора утилит Sysinternals, правда, он обладает чуть менее разносторонними возможностями.

Anvir Task Manager

Данная утилита совмещает в себе возможности менеджера автозагрузки и менеджера процессов. Позволяет проводить анализ программ и служб, запускающихся одновременно с системой, а также получать полную информацию о запущенных процессах и сервисах, в том числе:

Программа существует в платном (Anvir Task Manager Pro) и в бесплатном (Anvir Task Manager Free) варианте, который от платного отличается слегка урезанной функциональностью.

Посмотри в глаза малвари. Гайд по работе с вредоносными файлами для новичков

Содержание статьи

Первые шаги

Итак, представим для начала, что у нас на руках зараженная машина. Первым делом нужно выполнить три основных действия: изолировать компьютер от других в сети, сделать дамп памяти и снять образ диска.

При отключении зараженного компьютера от сети стоит помнить, что если мы имеем дело с вирусом-шифровальщиком, то есть шанс потерять пользовательские данные. Малварь может начать шифровать их, когда прервется соединение с сетью, поэтому первым делом оцени, насколько важны данные на зараженном ПК и стоит ли рисковать.

Лучше всего будет создать для карантина виртуальную сеть (VLAN) с выходом в интернет и переместить туда зараженные ПК. В крупной компании это потребует слаженных действий сотрудников службы кибербезопасности и сетевых администраторов, в мелкой — разноплановых навыков единственного сисадмина.

Дальше необходимо снять дамп памяти. Делается это с самого начала, потому что при копировании жесткого диска потребуется выключить компьютер и содержимое оперативной памяти будет потеряно. Программу, снимающую дамп, лучше всего запускать с внешнего носителя, чтобы не оставлять лишних следов на жестком диске — данные с него понадобятся нам в неизмененном виде.

Чтобы малварь не успела среагировать на выключение системы, проще всего выдернуть кабель питания. Метод, конечно, варварский, зато гарантирует моментальное отключение. Сохранить данные на жестком диске нетронутыми для нас важнее, чем беспокоиться об исправности других компонентов.

Дальше запустим ПК, используя загрузочный носитель с любой операционной системой в режиме forensic и ПО для получения образа жесткого диска. Чаще всего используется образ диска в формате E01 (Encase Image File Format). Его поддерживает большое число приложений как для Windows, так и для Linux.

Режим forensic — это загрузка без монтирования физических дисков. Это позволяет исключить внесение любых изменений в исследуемый диск. Профессиональные криминалисты также используют устройства, позволяющие заблокировать любые попытки обращения к диску для записи.

Изучение дампов

Дампы памяти и диска, скорее всего, содержат всё, что нам необходимо, — тело вредоносной программы и оставленные ей следы. Можем приступать к поиску.

Я рекомендую начинать с изучения копии диска, а дамп памяти использовать, если на диске не удастся обнаружить никаких следов либо как дополнительный источник. При анализе содержимого диска в первую очередь обращаем внимание на автозагрузку, планировщик задач и начальный сектор загрузки диска.

На сайте Microsoft есть документация по автозагрузке сервисов и библиотек.

Чтобы понять, каким путем малварь проникла на компьютер, стоит исследовать время создания и изменения файлов на диске, историю браузера и почтовый архив пользователя. Если получится установить хотя бы примерное время заражения, то это будет плюсом. В интернете есть неплохие подборки путей в файловой системе и реестре, на которые стоит обращать внимание в первую очередь (вот, например, неплохая статья Group-IB об этом).

Из дампа памяти ты тоже можешь извлечь некоторую уникальную информацию, например какие были открыты документы и вкладки браузера в момент заражения, какие были активные сетевые подключения, рабочие процессы (в том числе скрытые).

Анализ файла

Когда у тебя на руках окажется файл, вызывающий подозрения, нужно будет как-то удостовериться, что это и есть экземпляр вредоносной программы. Конечно, если это известный вирус, то его можно выявить антивирусом (для проверки сразу всеми антивирусными движками есть сайт virustotal.com). Но все чаще попадаются уникальные случаи, не детектируемые антивирусными программами. Такие вредоносные программы имеют статус FUD (Fully UnDetectable).

Также нельзя исключать, что ты столкнулся с угрозой нулевого дня (0-day) — той, о которой еще никому не известно (и у разработчиков есть ноль дней на ее устранение — отсюда и название). Малварь, которая эксплуатирует зиродеи и имеет статус FUD, представляет серьезную угрозу не только для отдельных компьютеров, но и для целых компаний.

Перед началом анализа подозрительного файла необходимо сделать следующее.

Ни в коем случае не подключай стенд в корпоративную сеть — это может вызвать массовое заражение других компьютеров.

Существует два подхода к анализу ПО — динамический и статический. Как правило, для лучшего эффекта используют более подходящий для ситуации метод или оба метода одновременно. Например, может быть необходимо изучить поведение вредоносной программы, чтобы выявить характерные маркеры без анализа алгоритмов. Поэтому выбор методов и инструментов может меняться в ходе анализа.

Статический анализ

Начнем со статического анализа, поскольку он не требует запускать вредоносный код и точно не вызовет заражения на твоем компьютере.

Рассмотрим начальные заголовки исполняемого файла для Windows.

Xakep #248. Checkm8

Можно сказать, что заголовок исполняемого файла содержит справочник о том, где и что именно находится внутри самого файла, какие разрешения должны быть выданы секциям, все настройки для корректной работы, поэтому анализ заголовка может дать ценную первоначальную информацию.

Кроме этого, необходимо просмотреть, нет ли в файлах строковых данных. По ним можно впоследствии определять подобные файлы или даже получить важную информацию вроде адресов серверов управления.

Перед разработчиками малвари всегда стоит задача как можно сильнее маскировать свое творение и всячески усложнять обнаружение и анализ. Поэтому очень часто используются упаковщики для исполняемых файлов.

Упаковщики ― утилиты для сжатия и шифрования исполняемых файлов. Используются не только создателями малвари, но и разработчиками легитимного ПО для защиты от взлома своих программ. Самописные упаковщики, специально созданные для затруднения анализа, не всегда детектируются программами и потребуют от аналитика дополнительных действий, чтобы снять упаковку.

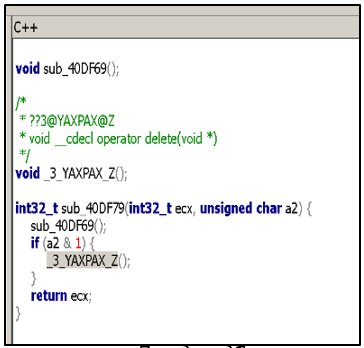

Более глубокий (и в то же время сложный) анализ любых исполняемых файлов ― это применение дизассемблеров. Ассемблерный код понятнее для человека, чем машинный, но из-за объемов разобраться в нем бывает далеко не так просто. В отдельных случаях возможно восстановить исходный код программ на языке высокого уровня путем декомпиляции — если удастся определить, какой использовался компилятор и алгоритм обфускации.

Словарь терминов

Анализ кода на ассемблере ― трудоемкий процесс, который требует больших затрат времени и хороших навыков низкоуровневого программирования, поэтому для быстрого анализа можно преобразовать полученный код в псевдокод. Читать псевдокод более удобно, чем ассемблер, это можно увидеть по следующему примеру, где слева оригинальный код на ассемблере, а справа — псевдокод.

Динамический анализ

Чтение псевдокода или кода на ассемблере подобно распутыванию клубка ниток — кропотливо и трудоемко. Поэтому можно воспользоваться другим видом анализа — динамическим. Динамический анализ подразумевает запуск исполняемого файла и отслеживание выполняемых им действий, таких как обращение к веткам реестра, отправка и получение данных по сети, работа с файлами.

WARNING

Динамический анализ предполагает запуск исследуемого файла. Это необходимо делать на виртуальной машине, изолированной от других компьютеров, чтобы избежать возможности распространения вредоноса по сети.

Анализировать поведение программы можно, отслеживая и перехватывая запуск приложений на уровне ОС либо подключившись к работающему процессу и перехватывая вызовы библиотек и API. А чтобы детально разобрать процесс выполнения программы, лучше всего воспользоваться одним из отладчиков.

Отладчик ― утилита или набор утилит, который используется для тестирования и отладки целевого приложения. Отладчик может имитировать работу процессора, а не запускать программу на настоящем железе. Это дает более высокий уровень контроля над выполнением и позволяет останавливать программу при заданных условиях. Большинство отладчиков также способны запускать выполнение исследуемого кода в пошаговом режиме.

Неважно, используешь ты отладчик или какую-то программу, которая позволяет контролировать вызовы API, — работать придется в ручном режиме. А это значит, что потребуются углубленные знания операционной системы, зато ты получишь самые полные данные об объекте исследования.

Однако анализ можно и автоматизировать. Для этого используются так называемые песочницы (sandbox) — тестовые среды для запуска ПО.

Песочницы делятся на два типа: офлайновые и онлайновые. Для получения наиболее полной картины я рекомендую использовать сразу несколько источников данных и не исключать какой-то из типов песочниц. Чем больше информации ты соберешь, тем лучше.

Пример анализа

Поскольку анализ малвари всегда упирается в практические навыки, эта статья была бы неполной без демонстрации его на примере. Проведем экспресс-анализ и установим природу исполняемого файла.

Для начала определимся с последовательностью действий. Вот что нам нужно сделать:

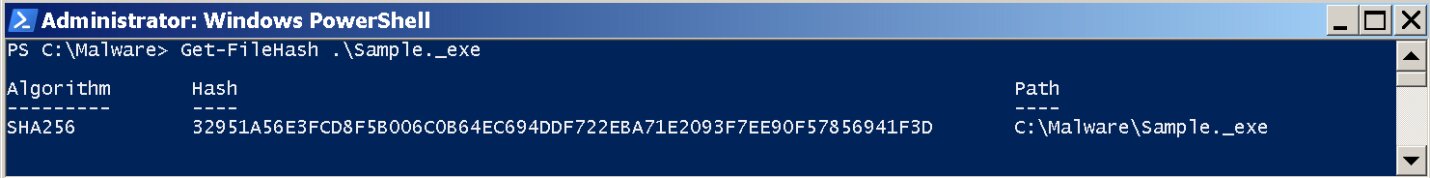

Делаем снимок (snapshot) виртуальной машины, на которой и будем запускать исполняемый файл (изначальное состояние системы нам еще пригодится), и считаем хеш-сумму файла.

Скопируем результат и воспользуемся virustotal.com для проверки.

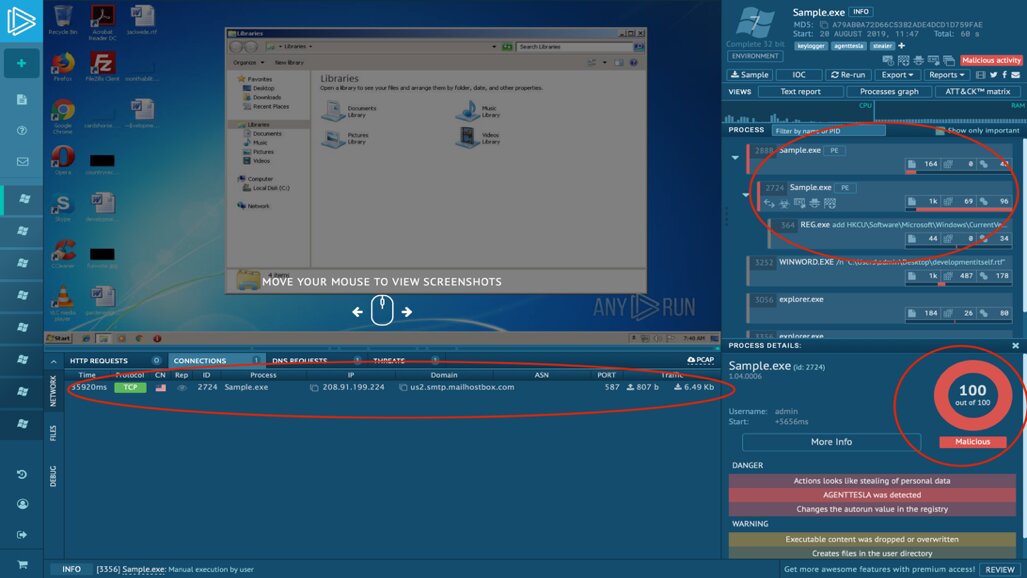

Как можно увидеть из скриншота выше, вердикт VT ― 54 из 70. С высокой долей вероятности это вредоносное ПО, но давай не будем на этом останавливаться и воспользуемся другим сервисом — Any.run.

Видим, что он выдает схожий результат (смотри в правом нижнем углу). Кроме того, можно собрать дополнительные данные о том, что делала программа. А именно:

Даже если бы вердикт не указал на возможную угрозу, отключение диспетчера задач и добавление в автозагрузку не сулит ничего хорошего для пользователя, особенно если учесть, что все это было сделано сразу же после запуска.

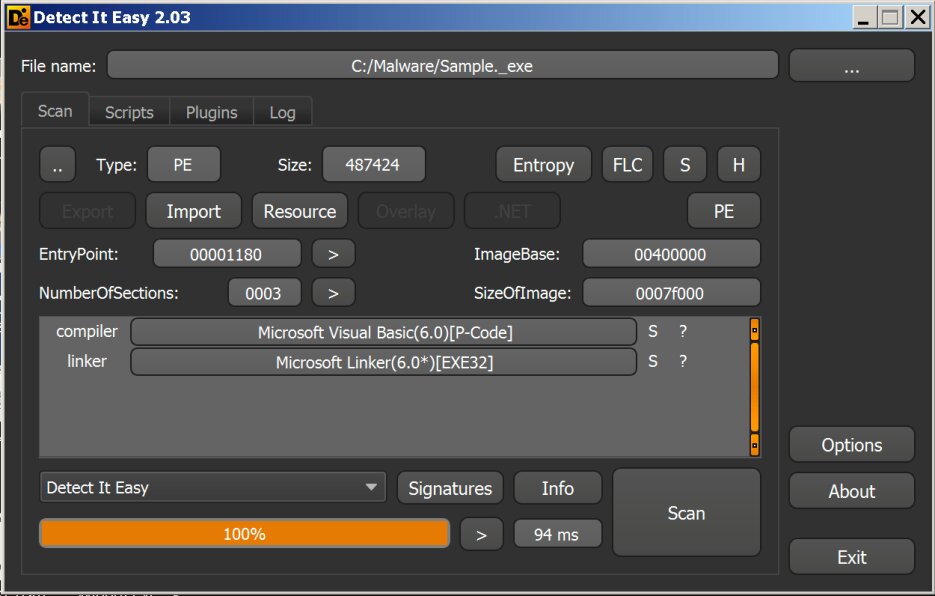

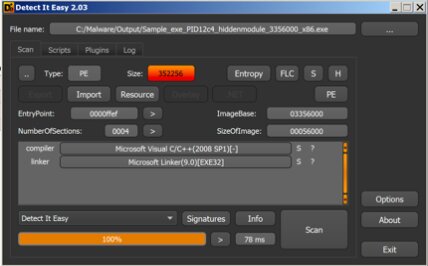

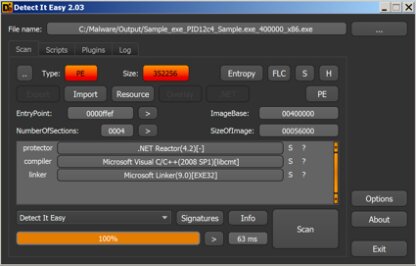

Итак, уже два сервиса подтвердили, что это малварь. Продолжаем. Воспользуемся инструментом под названием DIE.

Detect it easy (DIE) ― утилита, позволяющая импортировать и экспортировать список ресурсов, извлекать манифест и версию ПО, просматривать вычисления энтропии. Есть возможность добавить свои собственные алгоритмы обнаружения или изменить существующие. Это делается с помощью скриптов на языке, напоминающем JavaScript.

Как можно видеть на скриншоте, малварь написана на Visual Basic. Ты легко нагуглишь структуру программ на Visual Basic 6.0 и описание принципов их работы. Если коротко, то запускаются они в виртуальной среде, а значит, нам нужно поймать момент, когда этот код будет распакован в памяти. Также можно проанализировать структуру файла и получить название проекта, использованные формы и прочие данные.

Другой способ узнать, что малварь написана на Visual Basic, — использовать CFF Explorer.

CFF Explorer ― набор инструментов с единым минималистичным интерфейсом, который позволяет просматривать и при необходимости редактировать все секции заголовка исполняемого файла. Здесь же можно увидеть импорты и экспорты функций из библиотек, перечень самих библиотек и адресацию секций.

В этом случае мы увидим характерную импортированную библиотеку — ее наличие говорит о том, что используются функции Visual Basic.

Следующим шагом запускаем Hiew и, перейдя на начало исполняемого кода, обнаруживаем вызов функции из библиотеки.

Hiew ― редактор двоичного кода со встроенным дизассемблером для x86, x86-64 и ARM. Также им можно открывать физические и логические диски как файл. Hiew ― «легковесная» (в отличие от IDA) и при этом очень мощная программа, которая позволяет составить первое впечатление об исследуемом объекте.

На данном этапе нам достаточно знать, что при запуске будет исполняться код на Visual Basic.

Пришло время попробовать вытащить код и зафиксировать поведение при запуске. Для этого нам потребуется приготовленная виртуальная машина с Windows, Process Dump и API Monitor.

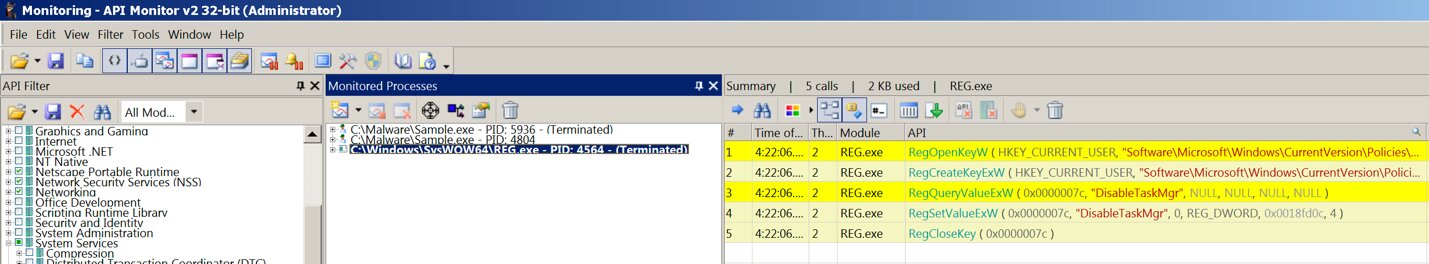

API Monitor ― программа, которая позволяет контролировать вызовы функций API приложениями и сервисами в Windows, перехватывает информацию о запуске приложений или подключается к выполняемому процессу, чтобы просмотреть используемые библиотеки и вызовы API.

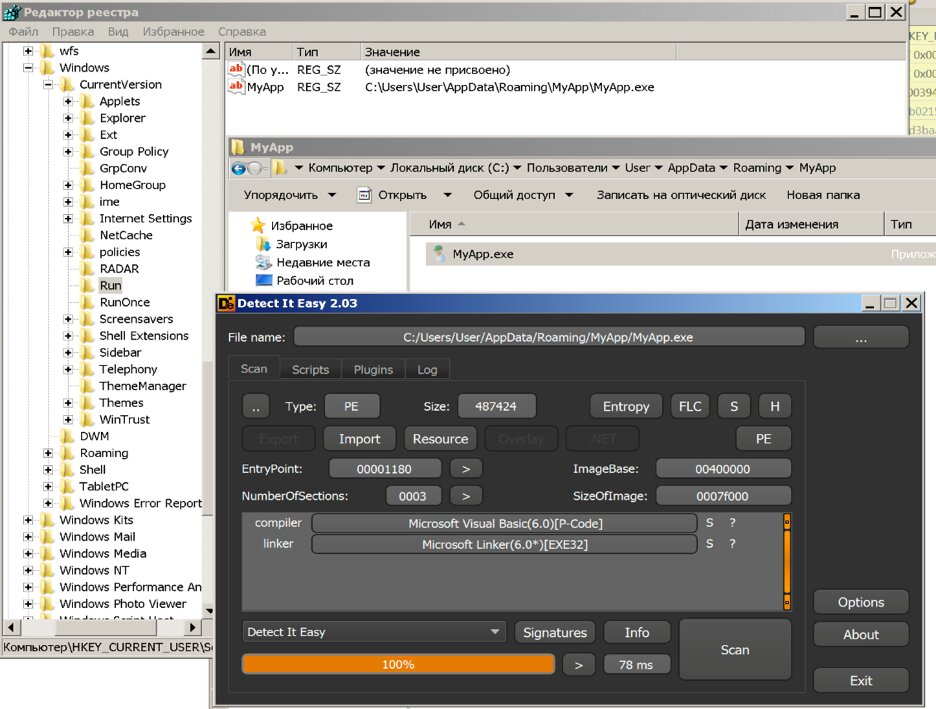

В API Monitor запускаем Sample.exe и получаем следующую картину: стартует еще один процесс, после чего первый завершается, далее программа добавляется в автозагрузку.

Находим указанный исполняемый файл, это первоначальный файл, записанный в директорию пользователя.

Программа еще и отключает возможность вызвать диспетчер задач.

Этого уже вполне достаточно, чтобы с уверенностью сказать, что файл вредоносный.

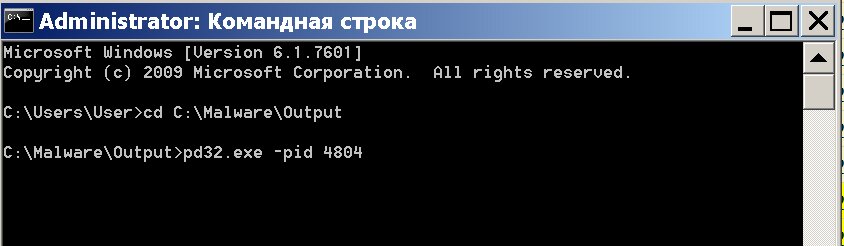

Выгрузим из оперативной памяти работающий процесс. Воспользуемся утилитой для выгрузки дампа процесса ― Process Dump. PID берем из данных API Monitor, он отображается рядом с именем процесса.

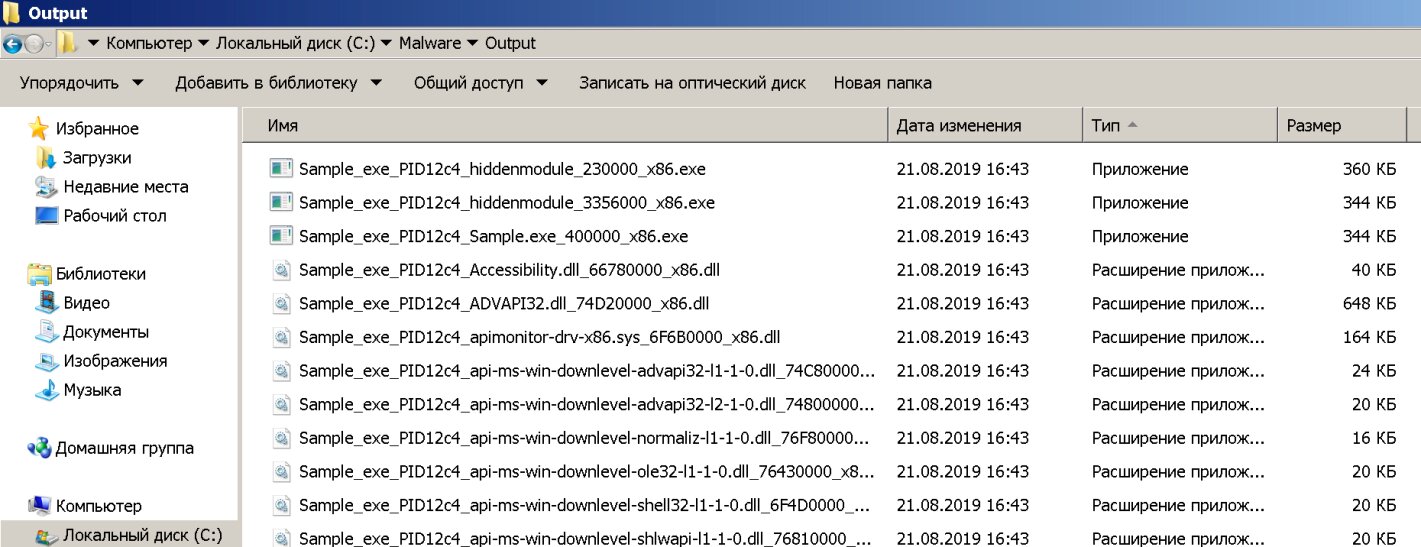

В результате будут выгружены все библиотеки, которые использует приложение. Также обнаруживаем, что в адресном пространстве, кроме основного исполняемого файла, есть еще и спрятанные, это можно увидеть ниже, в имени файла есть слово hiddenmodule.

Проверяем каждый полученный исполняемый файл в DIE.

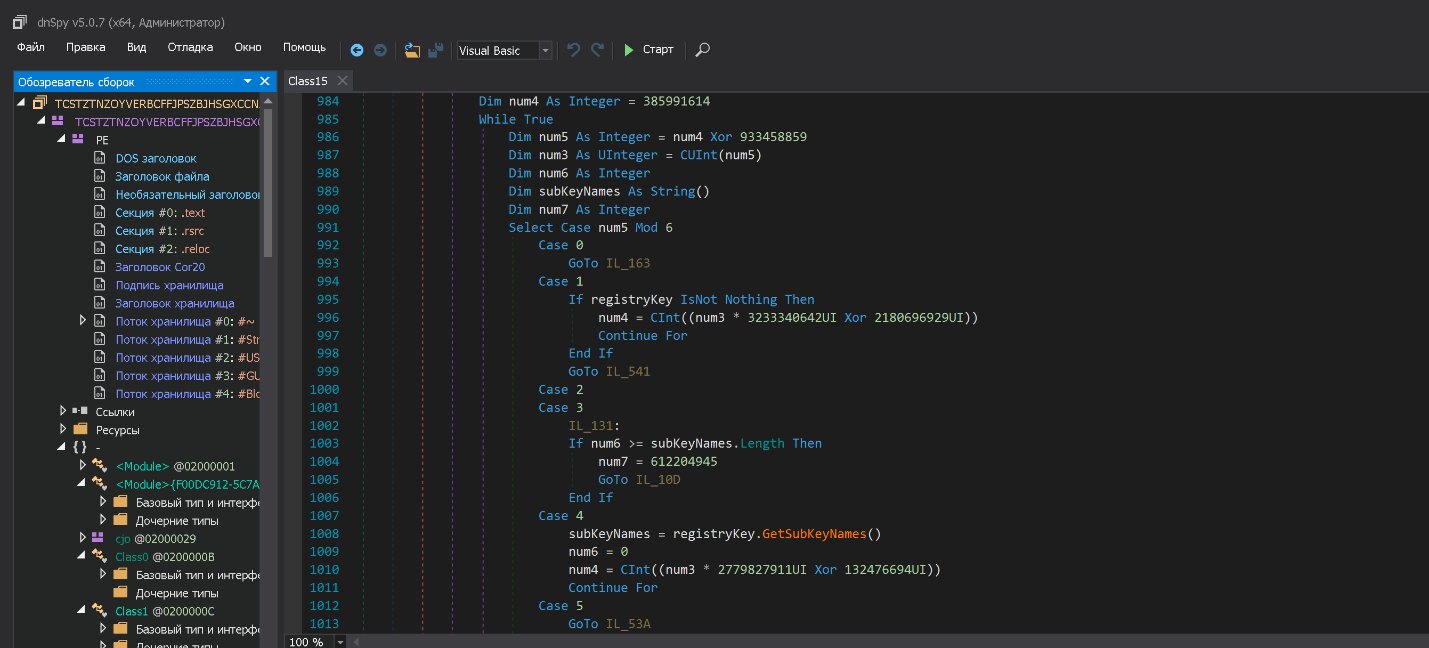

Видим, что два из трех файлов написаны на C++, а один на VB.NET.

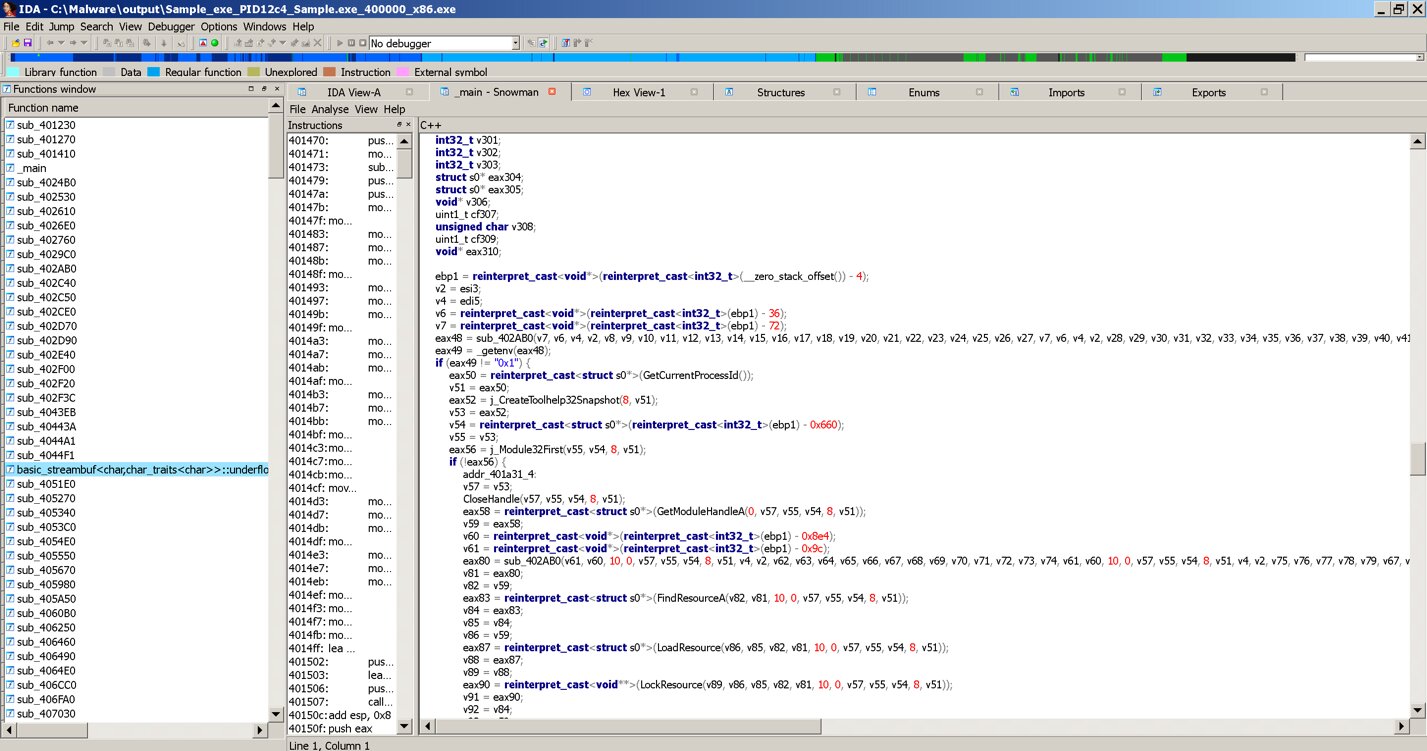

Для анализа двух оставшихся файлов воспользуемся дизассемблером IDA.

IDA ― популярный интерактивный дизассемблер компании Hex-Rays. Имеет бесплатную и пробную версии, чего вполне достаточно для первичного знакомства. Также компания выпускает версию Pro. Основная задача программы ― это перевод исполняемых файлов из бинарного вида в читаемый код на ассемблере.

Как видно из примера, IDA позволяет получить код программы на ассемблере, но для более удобного просмотра и первоначальной оценки можно воспользоваться плагином Snowman и получить псевдокод.

Использование псевдокода упрощает анализ, но не всегда дает ожидаемый результат. Дизассемблирование и создание псевдокода выполняются автоматически, и у вирусописателей есть техники для их усложнения. Такое вот вечное противостояние меча и щита, интеллекта создателя малвари и интеллекта вирусного аналитика.

Мы, когда использовали API Monitor, уже выявили вредоносную сущность этого файла по совершаемым действиям. Но пока что не знаем, каков потенциал этой малвари. Чтобы получить полный алгоритм работы этого исполняемого файла, необходимо углубляться в анализ как ассемблерного кода, так и программы на Visual Basic, но это выходит за рамки статьи.

Заключение

Если у тебя создалось впечатление, что мы бросили исследование в самом начале пути, то оно отчасти справедливо: здесь мы проделали лишь те действия, которые не требуют знания ассемблера. Однако, как видишь, провести экспресс-анализ и установить, чего можно ждать от малвари, вполне реально и без этого.

При полноценном же разборе потребуется глубокое понимание принципов работы операционной системы и, конечно, знание ассемблера.