чем открыть dmp procdump

Утилита ProcDump для диагностики загрузки процессора

Экономьте время с помощью нового инструмента из пакета Sysinternals для сбора данных о процессах, занимающих ресурсы центрального процессора

Инструменты диагностики

До сих пор для диагностики проблем высокого показателя использования центрального процессора в компьютерах Windows применялись в основном следующие инструменты.

Adplus.vbs. Инструмент на VBscript, поставляется в составе пакета Debugging Tools for Windows (www.microsoft.com/whdc/devtools/debugging/default.mspx). Это отличное средство для сбора данных о процессе в периоды высокой нагрузки на процессор. Один из недостатков Adplus заключается в том, администратор обычно вынужден находиться у консоли и физически вводить команду Adplus для формирования дампа процесса, когда показатель использования центрального процессора резко возрастает.

Xperf. Это отличный инструмент для сбора данных об активности процесса во время резкого роста коэффициента использования центрального процессора. Администратору не обязательно находиться у консоли для мониторинга нагрузок центрального процессора. Xperf можно загрузить по адресу msdn.microsoft.com/en-us/performance/default.aspx. Утилита Xperf не полностью совместима с Windows Server 2003, но наш опыт сбора данных об операциях со стеком в Windows 2003 (важные сведения для анализа проблем высоких показателей использования центрального процессора) был очень успешным. Нужно лишь загрузить программное исправление по адресу support.microsoft.com/kb/938486 или установить ядро с более новой версией.

При использовании XPERF необходимо учитывать, что инструмент собирает данные обо всех процессах и активности в системе и лишь впоследствии позволяет сузить зону поиска. Поэтому нельзя сформулировать условие: «Пройти стек для XYZ.EXE», приходится собирать данные обо всей системе. Сбор и запись всех данных об активности в поисках проблемы, которая возникает лишь один раз в сутки, могут оказаться нецелесообразными, в зависимости от типичной рабочей нагрузки контролируемых компьютеров. Дополнительные сведения об Xperf приведены в статье «Изучаем Xperf», опубликованной в предыдущем номере журнала.

Process Explorer (procexp.exe). Настоятельно рекомендуется использовать программу Process Explorer, которую можно загрузить по адресу technet.microsoft.com/en-us/sysinternals/bb896653.aspx, чтобы, по крайней мере, взглянуть на поток, дающий всплеск нагрузки на центральный процессор, и определить участвующие компоненты. Их можно обновить, прежде чем обращаться в службу технической поддержки. Но для углубленного изучения проблемы требуется инструмент, который формирует дамп процесса во время пика использования центрального процессора; Process Explorer для этого непригоден (дополнительные сведения об Adplus и Process Explorer можно найти в статье «Когда процессы выходят из-под контроля» по адресу http://www.osp.ru/win2000/2009/01/5889733/). Но такие возможности есть у ProcDump.

Введение в ProcDump

ProcDump (procdump.exe) — новый инструмент Windows Sysinternals, созданный Марком Русиновичем, который можно загрузить по адресу technet.microsoft.com/en-us/sysinternals/dd996900.aspx. Программа Procdump.exe была разработана после того, как один из инженеров моей группы попросил Марка дополнить функциональность Process Explorer, чтобы записать файл дампа процесса для анализа проблем высокого показателя использования центрального процессора. После некоторых раздумий было решено, что лучший вариант — подготовить новую программу, и появился ProcDump.

С помощью ProcDump можно указать, сколько ресурсов центрального процессора должен занимать процесс и какое время должно пройти, прежде чем ProcDump создаст дамп процесса. Значит, администратору не обязательно присутствовать у консоли, чтобы выдать команду, когда процесс в очередной раз повысит нагрузку на центральный процессор. Необходимо определить порог потребления ресурсов центрального процессора, прежде чем ProcDump сформирует дамп процесса.

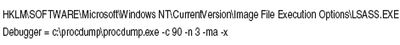

Например, замечено, что wmiprvse.exe (процесс WMI Provider Host) в произвольные моменты времени занимает до 90% ресурсов центрального процессора, и нужно получить несколько дампов для анализа. Следующая команда записывает дамп процесса диспетчера очереди печати три раза, когда потребление ресурсов центрального процессора программой wmiprvse.exe достигает или превышает 90% в течение трех секунд, и сохраняет дамп в заранее подготовленном каталоге c:procdumps:

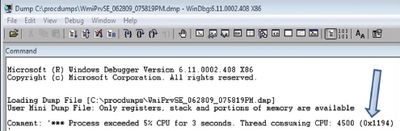

Поэтому в предшествующей команде дамп для службы WMI Provider Host будет записываться каждый раз, когда процесс занимает более 80% ресурсов центрального процессора в течение трех и более секунд. Файлы дампов будут храниться в каталоге c:procdumps. Имя файлам дампов назначается в формате ИМЯПРОЦЕССА_ДАТА_ВРЕМЯ.dmp; благодаря временной метке легко идентифицировать файлы, записанные в течение нескольких дней. Другая особенность ProcDump заключается в том, что поток, занимающий больше всего ресурсов центрального процессора, записывается в файл дампа, поэтому, открывая дамп, пользователь видит сообщение о потоке, занимающем центральный процессор, как показано на экране 1.

Больше не приходится гадать, какой поток выполняет работу. В окне экрана 1 можно ввести в отладчике команду

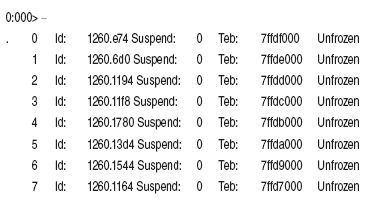

(тильда), чтобы выяснить, какой номер потока соответствует числу 0 x1194. На экране 2 показана командная строка и ее результат. Как видно, поток 2 (с числом 1194 в строке) является потоком, соответствующим 0x1194.

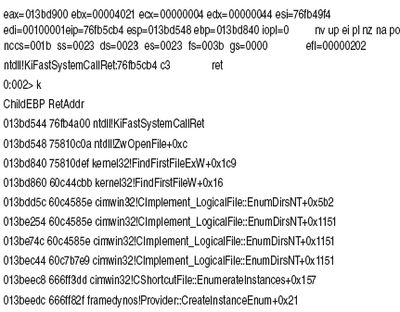

Я привел этот пример, чтобы продемонстрировать инструмент, но теперь можно переключить внимание на поток 2, чтобы выяснить, что происходило в то время, когда были заняты ресурсы центрального процессора. В командном окне выполните следующую команду, чтобы изменить контекст потока 2:

Результат команды на экране 3 показывает, что процесс wmiprvse.exe во время проведения теста перебирал различные каталоги (EnumDirsNT). Это вполне объяснимо, так как выданный мною запрос WMI требует перечисления всех каталогов в системе.

Запуск процесса в отладчике

Таким образом, ProcDump может быть оптимальным инструментом для диагностики большинства проблем высокой загрузки центрального процессора. Утилита ProcDump спроектирована в результате инициативы сотрудников группы Global Escalation Services компании Microsoft. Особая благодарность — старшему инженеру Мин Ченю, который первым обратился к Марку; ведущему инженеру Джеффу Дейли — за руководство и ценные указания; и, конечно, огромная благодарность Марку Русиновичу, ведущему техническому специалисту Microsoft, за то, что он прислушивается к нашим пожеланиям и быстро вносит изменения.

Майкл Моралес (morales@microsoft.com) — старший инженер службы поддержки Microsoft Global Escalation Services. Специализируется на проблемах отладки и производительности Windows

Поделитесь материалом с коллегами и друзьями

Чем открыть dmp procdump

Сообщения: 122

Благодарности: 14

Папка e:\symbols путь к каталогу символов куда они установились. Весит примерно 1,6гб.

Как же сделать что бы загрузились эти символы?

——-

В жизни Вам ничего не обещано.

Сообщения: 52219

Благодарности: 15092

| Получаю от WinDbg Код: *** WARNING: Unable to verify timestamp for GROOVEEX.DLL |

Так и должно быть, для этого файла нет символов.

Это еще зачем? Ерунда какая-то.

Задайте в настройках WinDbg Symbol File Path и Image File Path

SRV*E:\Symbols*http://msdl.microsoft.com/download/symbols

Ничего больше руками делать не надо.

» width=»100%» style=»BORDER-RIGHT: #719bd9 1px solid; BORDER-LEFT: #719bd9 1px solid; BORDER-BOTTOM: #719bd9 1px solid» cellpadding=»6″ cellspacing=»0″ border=»0″>Сообщения: 52219

Благодарности: 15092

Или я должен был другую команду вводить, что бы найти то что ищу?

В Symbol File Path и Image File Path прописал SRV*E:\Symbols*http://msdl.microsoft.com/download/symbols

——-

В жизни Вам ничего не обещано.

Файл формата DMP открывается специальными программами. Чтобы открыть данный формат, скачайте одну из предложенных программ.

Чем открыть файл в формате DMP

Расширение DMP может быть нескольких основных исполнений, в частности:

Для непосредственной генерации дампа, а не просто перезагрузки ОС, следует выполнить следующую последовательность действий:

В случае, если DMP файл занимает значительное место дискового пространства, их допускается удалять. Данная процедура никак не повлияет на работоспособность ОС.

Программы для открытия и создания DMP файлов

В зависимости от своего исполнения и практического назначения, DMP формат может быть сгенерирован и открыт следующими программными приложениями:

Если при попытке открыть формат ОС выдает ошибку, – производится открытие DMP файла с использованием некорректного приложения.

Конвертация DMP в другие форматы

Поскольку DMP формат – уникальный файл, содержащий данные о коде критической ошибке или причинах сбоя ОС, конвертация его в другие форматы не практикуется.

Исключение составляет, пожалуй, только дамп-файл базы данных ORACLE. С помощью программной утилиты NXTract допускается преобразование в CSV, SQL Server, DB2, Access, MySQL и многие другие форматы.

Почему именно DMP и в чем его достоинства?

Область практического применения формата DMP необычайно широка. С помощью данного расширения пользователю предоставляется возможность безошибочно диагностировать причину сбоя ОС, создать резервную копию БД ORACLE, управлять игровыми программами и создавать файл-карты.

Данные, «сброшенные» из памяти программы. Часто создается при ошибке или отказе программы. Может также сохраняться программой «Savedump.exe» при первой перезагрузке после отказа. Обычно носит название «Memory.dmp».

Файлы дампа памяти Windows могут применяться для разрешения ошибок системы и других проблем. Но они могут занимать значительное количество пространства и зачастую удаляются.

Чем открыть файл в формате DMP (Windows Memory Dump)

Чем открыть dmp procdump

Process Dump is a Windows reverse-engineering command-line tool to dump malware memory components back to disk for analysis. Often malware files are packed and obfuscated before they are executed in order to avoid AV scanners, however when these files are executed they will often unpack or inject a clean version of the malware code in memory. A common task for malware researchers when analyzing malware is to dump this unpacked code back from memory to disk for scanning with AV products or for analysis with static analysis tools such as IDA.

Process Dump works for Windows 32 and 64 bit operating systems and can dump memory components from specific processes or from all processes currently running. Process Dump supports creation and use of a clean-hash database, so that dumping of all the clean files such as kernel32.dll can be skipped. It’s main features include:

I’m maintaining an official compiled release on my website here: http://split-code.com/processdump.html

You can download the latest compiled release of Process Dump here:

This tool requires Microsoft Visual C++ Redistributable for Visual Studio 2015 to be installed to work:

Compiling source code

This is designed for Visual Studio 2019 and works with the free Community edition. Just open the project file with VS2019 and compile, it should be that easy!

Dump all modules and hidden code chunks from all processes on your system (ignoring known clean modules):

Run in terminate monitor mode. Until cancelled (CTRL-C), Process Dump will dump any process just before the termination:

Dump all modules and hidden code chunks from a specific process identifier:

Dump all modules and hidden code chunk by process name:

Build clean-hash database. These hashes will be used to exclude modules from dumping with the above commands:

Dump code from a specific address in PID 0x1a3:

Example sandbox usage

If you are running an automated sandbox or manual anti-malware research environment, I recommend running the following process with Process Dump, run all commands as Administrator:

Notes on the naming convention of dumped modules:

Example filenames of dumped files

Process Dump v2.1 Copyright ® 2017, Geoff McDonald http://www.split-code.com/

Process Dump (pd.exe) is a tool used to dump both 32 and 64 bit executable modules back to disk from memory within a process address space. This tool is able to find and dump hidden modules as well as loose executable code chunks, and it uses a clean hash database to exclude dumping of known clean files. This tool uses an aggressive import reconstruction approach that links all DWORD/QWORDs that point to an export in the process to the corresponding export function. Process dump can be used to dump all unknown code from memory (‘-system’ flag), dump specific processes, or run in a monitoring mode that dumps all processes just before they terminate.

Before first usage of this tool, when on the clean workstation the clean exclusing hash database can be generated by either:

Dumps all modules not matching the clean hash databas from all accessible processes into the working directory.

Dumps all modules not matching the clean hash database from the specified pid into the current working directory. Use a ‘0x’ prefix to specify a hex PID.

Runs in monitor mode. When any processes are terminating process dump will first dump the process.

Dumps all modules not matching the clean hash database from the process name found to match the filter into specified pid into the current working directory.

Dumps a module at the specified base address from the process.

Forces generation of PE headers from scratch, ignoring existing headers.

Sets the default output root folder for dumped components.

No header is printed in the output.

Disable recursion on hash database directory add or remove commands.

Disable dumping of loose code regions.

Force the entry point to be reconstructed, even if a valid one appears to exist.

Sets the number of threads to use (default 16).

Full filepath to the clean hash database to use for this run.

Full filepath to the entrypoint hash database to use for this run.

Full filepath to the entrypoint short hash database to use for this run.

Automatically processes a few common folders as well as all the currently running processes and adds the found module hashes to the clean hash database. It will add all files recursively in: %WINDIR% %HOMEPATH% C:\Program Files

C:\Program Files (x86)

As well as all modules in all running processes

Adds the hashes from all modules in all processes to the clean hash database. Run this on a clean system.

Adds all the files in the specified directory recursively to the clean hash database.

Removes all the files in the specified directory recursively from the clean hash database.

Clears the clean hash database.

Ignores the clean hash database when dumping a process this time. All modules will be dumped even if a match is found.

Version 2.1 (February 12th, 2017)

Version 2.0 (September 18th, 2016)

Version 1.5 (November 21st, 2015)

Version 1.4 (April 18th, 2015)

Version 1.3 (October 10th, 2013)

Version 1.1 (April 8th, 2013)

Version 1.0 (April 2nd, 2013)

About

Windows tool for dumping malware PE files from memory back to disk for analysis.

Зачем нужен дамп и как его сделать

Знания и навыки требуемые для освоения материала:

Для выявления причин сложных ошибок в программе TSLab может понадобится дамп памяти программы. Далее я расскажу в каких случаях он поможет и как его получить. Что такое дамп можно почитать здесь.

программа просто аварийно завершается без передачи управления в программу. В этом случае ни о какой записи в лог и речи не идет. В данном случае для выяснения причин где и из-за чего произошла ошибка поможет дамп.

Еще в одном случае он поможет в выяснении причины. Это в случае когда программа “зависает”, т.е. перестает реагировать на действия пользователя. В этом случае в логе программы тоже ничего не будет. Но здесь надо отличать зависание программы от замедленной реакции программы под нагрузкой. Такое поведение например получается когда на слабом компьютере запустить многопоточную оптимизацию и одновременно открыть много окон с быстроменяющимися инструментами.

Что делать в вышеперечисленных случаях? К сожалению по логам и тем более по скриншоту в данных ситуациях невозможно понять причину ошибки. Тут надо получать дамп и анализировать его. До недавнего времени считали что в таких случаях единственный вариант, это договариваться с пользователем о доступе на компьютер, т.к. получение дампа требовало установки специальных инструментов и умения работать с ними, что конечно нельзя предлагать обычным пользователям. В случае с паркингом это еще срабатывало, но в обычных случаях это проблематично.

Решение нашлось в виде относительно новой бесплатной программы ProcDump от известного автора Русиновича. Она позволяет создавать дамп при определенных условиях, которые задаются в командной строке. Давайте разберем что надо сделать для получения дампа в случаях зависания и краха программы. Предварительно надо установить на компьютер программу.

Также есть еще один путь создания лога при падении программы, который работает на Windows 7. Для этого надо загрузить файл dump.reg (делается полный дамп) и кликнуть на нем. При этой операции требуются права администратора. Появится окно подтверждения, на котором надо ответить утвердительно.

После этого при падении программы TSLab в каталоге CrashDumps на диске с: будет создаваться дамп. В файле настроено, что максимально число дампов будет 2, далее новый дамп будет переписывать предыдущий. Более подробно можно почитать в msdn (на английском).

Дамп будет создаваться только при падении программы TSLab.

В дальнейшем, чтобы удалить данную функциональность, надо с помощью программы regedit удалить ветку реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\Windows Error Reporting\LocalDumps.