чем опасен незащищенный вай фай

Ёсць пытаннеЧто такое незащищенная Wi-Fi сеть и чем опасно подключение к ней

Паранойя или реальная опасность?

Редакция The Village Беларусь отвечает на самые разные вопросы, которыми задаются горожане. Сегодня мы разбираемся, что такое незащищенная сеть Wi-Fi, и опасно ли к ней подключаться.

Что такое незащищенная сеть?

Под словами «незащищенная сеть» может скрываться два явления:

Сети, не защищенные паролем, все еще встречаются: такие, например, делают для гостей какого-нибудь офиса. Или житель отдаленного хутора может через сотовую сеть раздавать интернет на свои мобильные девайсы.

Халявный «вайфай» — круто же?

Незапароленные сети опасны тем, что среди обычных сетей от добропорядочных компаний могут оказаться сети зловредные. Злоумышленник может создать собственную такую сеть, назвать ее FreeWiFi (AirportWiFiFree, RailwayFreeWiFi, McDonald’sFree и так далее), подождать подключений и начать отслеживать все, что вы делаете в интернете.

В вашем устройстве может быть по умолчанию включена функция подключения к первой попавшейся незапароленной сети, при этом некоторые программы могут начать автоматическую синхронизацию: «выгребание» почты, заливка фоток, резервирование контактов в облаке и так далее. Конечно, весь этот трафик пройдет через мошенника, который создал бесплатную сеть и только и ждет, когда устройства в сети начнут активничать.

Но и наличие пароля еще не гарантирует безопасности. Бесплатная сеть просто позволяет «словить» побольше доверчивых пользователей. Куда важнее пароля наличие шифрования трафика.

Сеть не защищена шифрованием — это плохо?

Сеть, не защищенная шифрованием, куда опаснее, чем незапароленная, но защищенная. В такой сети все данные летают по воздуху между телефоном/ноутбуком и роутером, как понятно, безо всякой защиты. Стоит перехватить этот трафик — и можно много чего узнать о пользователе. Специальные программы — снифферы — позволяют видеть все посещенные страницы, введенные логины и пароли.

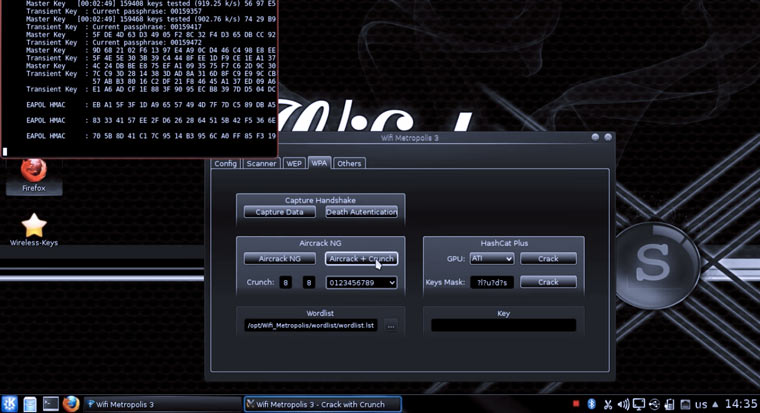

Поэтому общественных сетей без шифрования нужно избегать. Впрочем, и сети с шифрованием тоже еще не панацея от плохих парней. Наверное, сейчас уже не найти сетей, который бы шифровались устаревшим и довольно простым для взлома протоколом WEP. Куда серьезней протокол шифрования WPA2. Правда, некоторые программы для взлома или специальные хакерские дистрибутивы вроде KaliLinux позволяют «щелкать» и такую защиту, если это протокол WPA2-PSK, а не куда более сложный WPA2-Enterprise.

Сеть запаролена и защищена — теперь безопасно?

Вы пришли в кафе — скажем, «Табуретка», — и пытаетесь подключиться к сети Taburetka_WiFi. Она защищена шифрованием и защищена паролем, который можно узнать только у администратора. Все безопасно? Неа. Представьте злоумышленника, который притаился где-то в уголке кафе или снаружи. Купил кофе, узнал у администратора пароль, а потом… взял да и создал свою собственную сеть Taburetka_WiFi с таким же паролем. И ждет пользователей. Потом пришли вы, купили кофе, узнали у администратора пароль, включили «вайфай», увидели сеть Taburetka_WiFi, ввели пароль и подключились. К какой именно сети вы подключились — к настоящей или фиктивной? Как повезет. Если у «плохой» сети сигнал сильнее (например, вы сели близко к злоумышленнику), то может не повезти, и ваш гаджет «словит» плохую сеть.

Но даже если вы подключились к хорошей сети, помните про снифферов, перехват трафика и взлом паролей.

Что, совсем все плохо?

Нет, не стоит думать, что публичная сеть Wi-Fi — однозначное зло. Теоретическая возможность перехвата и взлома еще не означают, что плохие дяди и тети пытаются просканировать весь трафик и взломать любой смартфон.

Риск снижается, если добропорядочные владельцы сети Wi-Fi выполняют комплекс «прививок»:

А мне-то, пользователю, что делать?

Соблюдать осторожность при пользовании публичными сетями. Это значит, быть в меру подозрительным и не «хлопать ушами». А именно:

А может, вы нас просто пугаете?

Неа. В 2016 году компания-создатель антивируса Avast провела эксперимент над участниками отраслевой выставки Mobile World Congress. В аэропорту возле стойки регистрации участников конгресса они создали три открытые сети Wi-Fi со стандартными названиями Starbucks, MWC Free Wifi и Airport_Free-WiFi_AENA. За четыре часа к этим сетям подключились две тысячи человек. Сотрудники компании проанализировали трафик и составили доклад: они смогли получить личную информацию 63 % подключившихся людей — логины, пароли, адреса электронной почты и так далее. Причем если бы Avast сам не раскрыл детали своего эксперимента, «подопытные» бы ничего не заподозрили. А ведь многие из них — специалисты по мобильным сетям и технологиям.

На каждого мудреца довольно халявы. Так что будьте аккуратнее с публичным «вайфаем».

Чем опасен бесплатный Wi-Fi. Почему его надо бояться

Прошлой зимой специалисты из Avast провели эксперимент над участниками Mobile World Congress. Они создали три открытые Wi-Fi точки возле стенда для регистрации посетителей выставки в аэропорту и назвали их стандартными именами «Starbucks», «MWC Free WiFi» и «Airport_Free_Wifi_AENA». За 4 часа к ним подключились 2000 человек.

По итогам эксперимента был сделан доклад. Специалисты смогли проанализировать трафик всех этих людей и узнать, какие сайты они посещали. Также исследование позволило узнать личную информацию 63% участников: логины, пароли, адреса электронной почты и т.п. И жертвы никогда бы не узнали о том, что их данные попали в руки к кому-то еще, если бы эксперты из Avast не раскрыли свой секрет

Большинство подключившихся были технически подкованными людьми. Ведь они приехали на международную IT-выставку. Но почему-то они не предпринимали никаких мер по самозащите во время использования публичного Wi-Fi.

Ниже вы узнаете, чем может грозить подключение к бесплатному Wi-Fi и как защитить себя при его использовании. Начнем, с перечисления самых распространенных опасностей.

Опасность №1. Анализ трафика

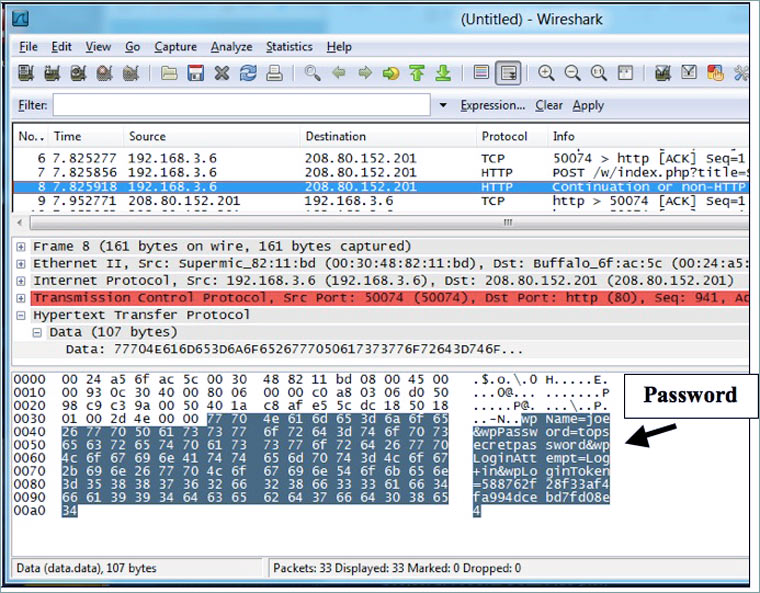

Владелец Wi-Fi точки или человек, который получил к ней доступ может просматривать весь трафик, который проходит через неё. И с помощью анализатора пакетов данных (например, Wireshark или CommView) узнавать на какие страницы люди заходили с подключенных устройств и что вводили в формы на сайтах, которые используют протокол http. Это могут быть данные для входа, тексты писем, сообщения на форумах.

Еще с помощью анализатора трафика можно украсть cookie-файл с идентификатором сессии, который можно использовать для входа на некоторые сайты под аккаунтом жертвы.

В 2017 году большинство сайтов используют безопасный протокол https, по которому логины и пароли передаются в зашифрованном виде. И их нельзя узнать описанным выше образом. Но это не значит, что их нельзя украсть с помощью Wi-Fi сети.

Опасность №2. «Фальшивые» страницы для кражи паролей

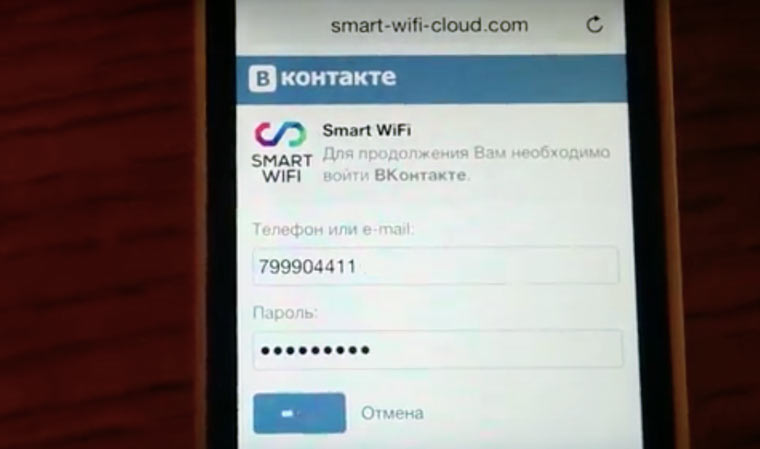

Когда человек подключается к Wi-Fi в общественном месте, то его могут направлять на страницу для подтверждения своей личности по номеру телефона или авторизации через соцсети. Все введенные на этих страницах данные владелец точки может собирать для личного пользования.

Также человек, у которого есть доступ к управлению роутером может настроить, например, перенаправление с facebook.com на сайт facebb00k.com, на котором будет размещена копия главной страницы популярной соцсети, созданная для воровства паролей.

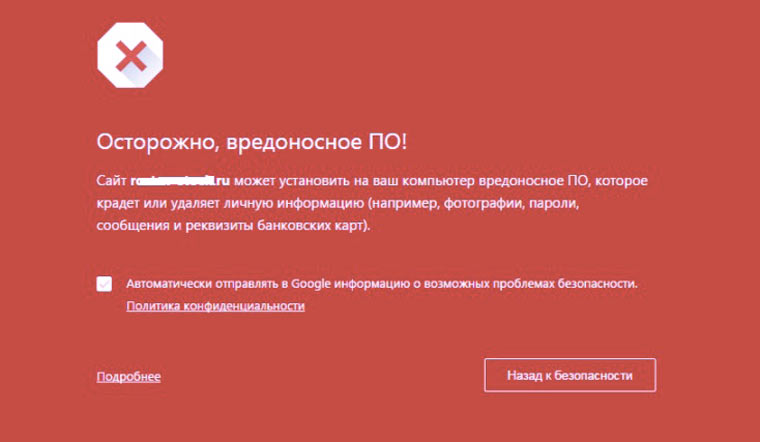

Опасность №3. Заражение вредоносными программами

Таким же образом человека можно перекидывать не только на фишинговые сайты, но и на страницы для скачивания троянов и вирусов, которые могут похитить с компьютера множество ценной для мошенника информации (пароли, документы). Результат зависит от того, насколько жертва заботится о безопасности своего компьютера.

А теперь разберемся, какова вероятность нарваться на проблемы при использовании общественного Wi-Fi.

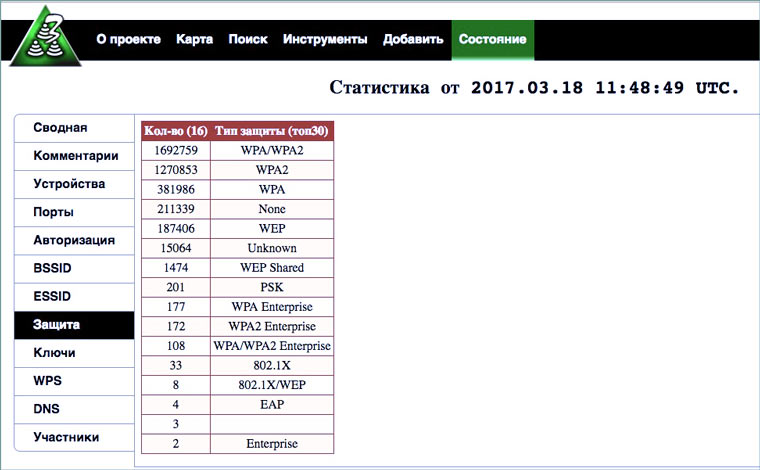

Много ли в России Wi-Fi точек, которые подвержены взлому

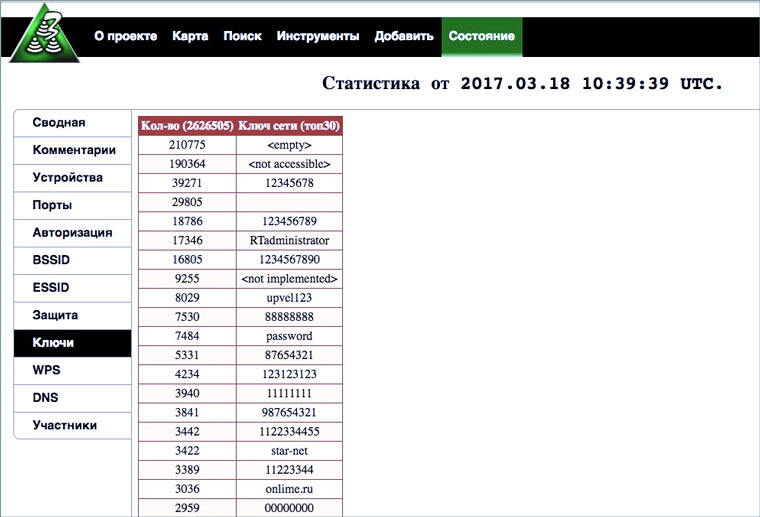

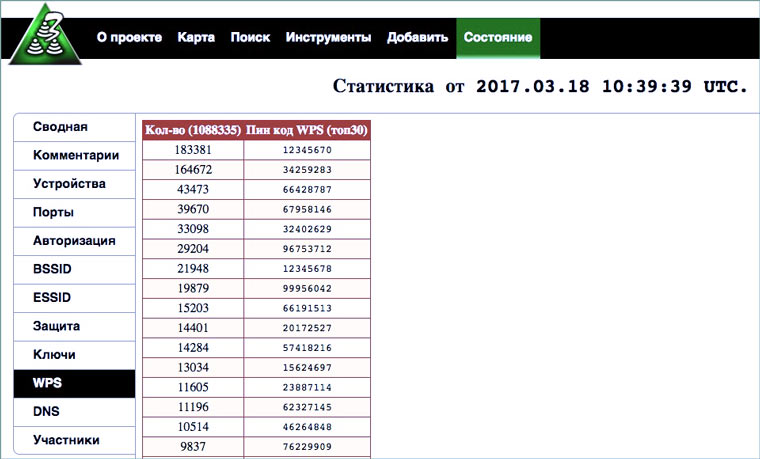

На сайте 3wifi.stascorp.com есть база российских Wi-Fi точек (более 3 миллионов), которые имеют проблемы с безопасностью. Её собирают участники форума Antichat с помощью RouterScan. Эта программа сканирует доступные роутеры/маршрутизаторы, собирает о них информацию и выявляет слабо защищенные устройства.

Полная версия базы (с паролями и прочей полезной инфой) доступна только по приглашениям. Но случайные посетители сайта могут посмотреть карту (нет ли там вашего роутера?) и ознакомиться со статистикой.

Почти 200 тысяч точек доступа не применяют никакой защиты. Еще столько же используют устаревший протокол шифрования WEP. Это значит, что к ним можно легко подобрать пароль за 5-10 минут.

Но даже среди тех, кто включил на роутере современное шифрование WPA2 (многие модели роутеров делают это автоматически), есть десятки тысяч людей, которые используют пароли «12345678» или что-то подобное, что было в настройках по умолчанию.

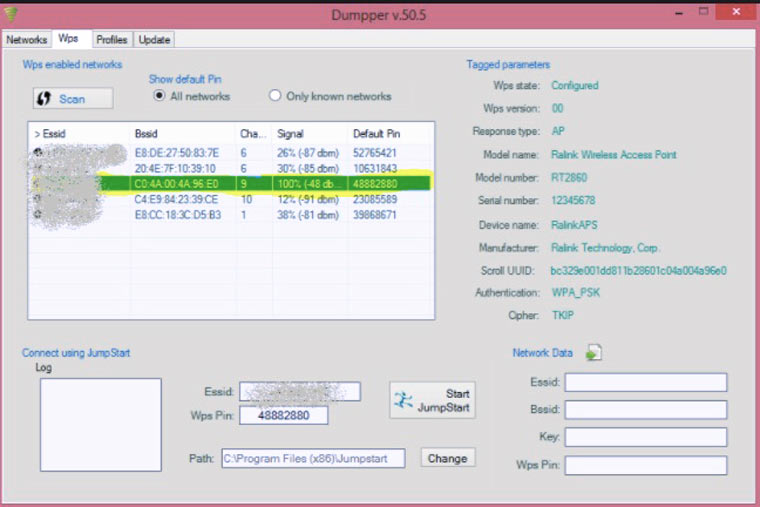

У многих людей включен WPS — механизм для быстрой настройки роутера с помощью PIN-кода, который тоже часто представляет собой стандартную комбинацию. И это делает возможным использования их оборудования «левыми» людьми.

Подбор пароля к Wi-Fi точке

Даже если человек заменил стандартный пароль роутера/ PIN-код от WPS на «12345678» или «26031993», то это не повышает степень защиты от кибермошенников. Ведь такие комбинации можно подобрать за несколько часов или даже быстрее, если пароль совсем простой или есть в списке часто употребляемых.

Создание фальшивых точек доступа

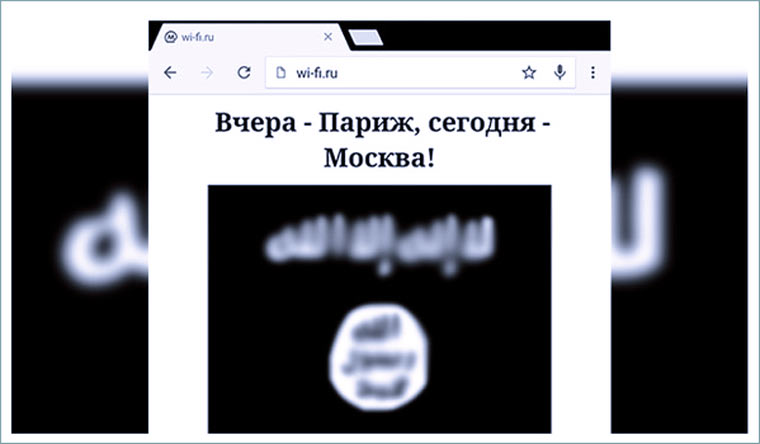

Осенью 2015 года, после терактов в Париже, некто создал копию точки доступа «Mos_Metro_Free» в московском метро. Некоторые пассажиры метро подключились к ней вместо основной точки и на месте стандартной рекламной страницы приветствия увидели сайт с логотипом запрещенной в России террористической организации.

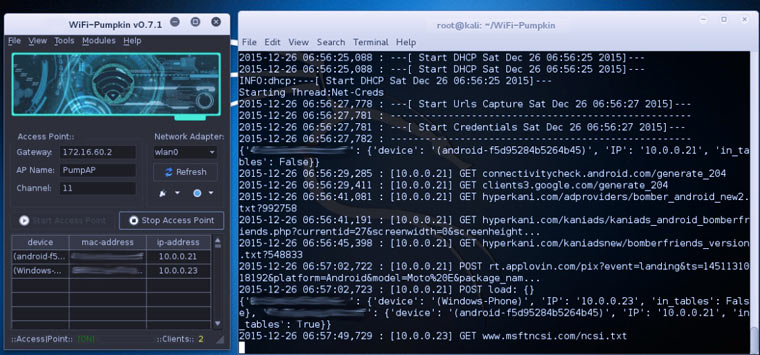

С помощью свободно доступных в интернете программ (например, утилиты airbase-ng) можно создать копию любой точки доступа. И если сигнал «фейка» будет сильнее оригинала, то все устройства, у которых настроено автоматическое подключение к первоначальной точки доступа, будут подсоединяться к «копии». И над ними можно будет производить все действия, описанные в начале статьи.

Кража паролей от точки доступа с помощью её копии

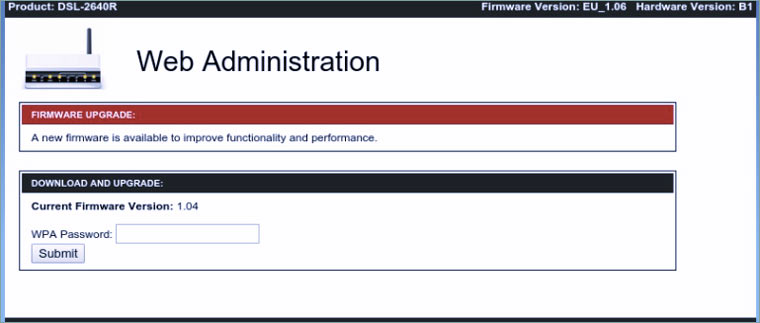

Фальшивые точки доступа можно использовать не только для обмана пользователей, но и для кражи паролей от роутеров. Например, с помощью инструмента Wifiphisher, который появился пару лет назад.

Когда жертва подключается к фальшивой точке доступа, то она перенаправляется на такую же фальшивую «страницу администратора», на которой ей предлагается ввести пароль от роутера в целях загрузки новой прошивки.

Если владелец поведется, то необходимость в переборе отпадает:-)

Какая техника нужна для «взлома» Wi-Fi?

В статье про опасности бесплатного Wi-Fi часто встречаются картинки, на которых человек с черными колготками на голове, ноутбуком и огромной антенной прячется под столом в кафе. Но в реальности этот процесс незаметен посторонним.

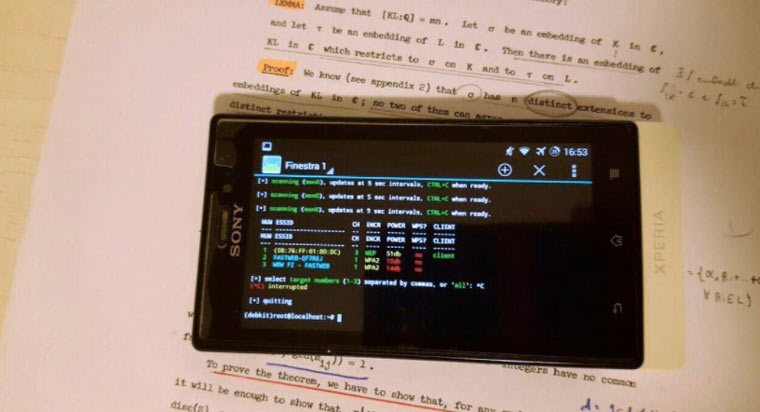

Kali Linux, дистрибутив с предустановленными комплектом инструментов для атак на разные систем (и на Wi-Fi сети в том числе), можно установить на самый простой ноутбук и даже на Android-смартфон. У него даже есть специально адаптированная для устройств линейки Google Nexus версия KaliNetHunter.

Если купить к смартфону внешний Wi-Fi-адаптер, то с его помощью вполне можно выполнить все описанные выше действия. И сделать это так, чтобы никто из окружающих не заметил этого.

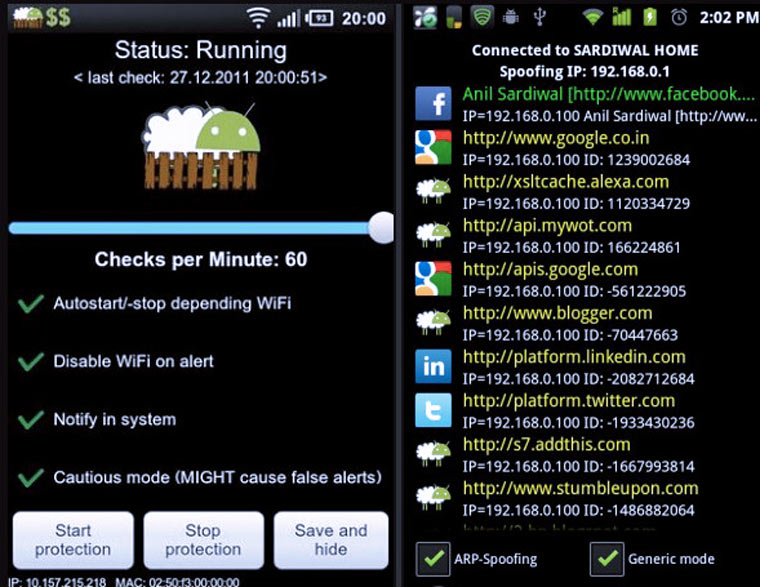

Еще для Android есть разные приложения для любительского «взлома Wi-Fi». Например, DroidSheep (на втором скрине), DroidSniff, FaceNiff и т.п. Они умеют просматривать трафик сети, к которой подключен телефон и воровать cookie-файлы идентификаторов сессий плохо защищенных сайтов. Лет 5-6 назад с помощью них можно было даже входить в чужой аккаунт VK (сейчас уровень безопасности социальных сетей сильно поднялся).

Или WPSConnect для проверки не стоит ли на точке один из стандартных PIN-кодов WPS.

С какого расстояния можно «взломать» Wi-Fi?

Даже если Wi-Fi точка используется в закрытом помещении, в которое есть доступ только своим, то это не значит, что можно не думать о её безопасности.

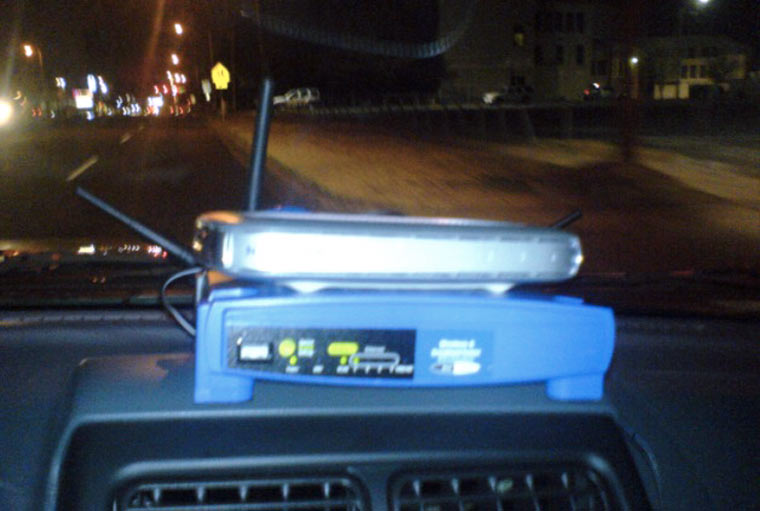

Термин вардрайвинг (Wardriving) появился в США лет 15 назад. Грубо говоря, это езда по городу на машине, внутри которой ноутбук со спецсофтом и мощная Wi-Fi антенна.

Цель этого занятия — искать потенциально уязвимые точки доступа в своем городе и «взламывать» их. Радиус зоны воздействия может достигать нескольких сотен метров. Точная величина зависит от мощности оборудования мошенников и плотности застройки местности.

Есть и другой способ добраться до трудноступных Wi-Fi точек.

Три года назад исследователь Джин Брансфилд представил WarKitteh (микроконтроллер (SparkCore) + WiFi модуль + аккумулятор + GPS- модуль, см. картинку 2). Это устройство можно прикрепить к кошке и собаке и запустить животное гулять на территорию, на которой надо получить доступ к Wi-Fi точках.

Также описаны случаи вардрайвинга с помощью дронов.

Насколько популярна тема взлома Wi-Fi

Возможность бесплатно пользоваться интернетом и просматривать чужой трафик интересует множество людей по всем миру. О различных подходах к достижению этих целей написаны сотни тысяч, а может быть даже миллионы статей. Не исключено, что одну из них сейчас читает кто-то из жильцов вашего дома.

И ему не надо обладать какими-то уникальными навыками, чтобы выполнить задуманное. Ведь взлом Wi-Fi — относительна простая задача, если владелец роутера не подумал о безопасности (отключил WPS, вовремя обновил прошивку, придумал надежный пароль).

Анекдот в тему: «Перестал работать интернет. Как незаметно намекнуть безответственным соседям сверху, что уже первое число?»

Как защитить себя при подключении к неизвестным Wi-Fi сетям

Соблюдать стандартные и широко известные правила безопасности в сети:

1. Использовать VPN для шифрования трафика. Подробнее об этом можно почитать здесь.

2. Использовать менеджеры паролей для защиты от ввода своих учетных данных на фишинговых сайтах.

3. Везде, где это возможно, подключить подтверждение пароля по SMS или другие методы двухэтапной авторизации.

4. Избегать скачивания подозрительных файлов/использовать антивирус.

5. Отключить на всех своих устройствах автоматическое подключение к Wi-Fi сетям.

Наиболее осторожным следует быть в аэропортах, на вокзалах и прочих местах скопления туристов. Но следует помнить о том, что «в руки хакеров» может попасть и роутер вашего соседа.

Открытый и небезопасный. 9 простых советов по использованию публичного Wi-Fi

Мощное сетевое оборудование, которое можно использовать для атак на Wi-Fi сети

Эта атака эффективнее и опаснее MITM. До недавнего времени она требовала навыков и подготовки, но сейчас приобрести предварительно настроенное оборудование для ее исполнения стало намного проще.

Какие данные под угрозой

Оборудование для сбора данных в рекламных целях

Wi-Fi сети — надежный источник информации для маркетологов и владельцев бизнеса. На каких сайтах клиенты проводят больше времени, чем интересуются, что покупают? Формально законы не нарушаются, но сбор таких данных угрожает конфиденциальности обычных пользователей.

Номер телефона, который необходим для доступа к интернету, а также уникальный MAC-адрес подключенного устройства можно использовать для целевой рассылки баннерной рекламы, которая будет преследовать пользователя по всему интернету.

Выдержка из пользовательского соглашения крупной городской Wi-Fi сети

Прежде чем поставить галочку или нажать «согласен», стоит хотя бы поверхностно ознакомиться с содержанием соглашения. Подозрительные пункты в нем легко заметить.

Пункт соглашения, дающий хозяину точки доступа право следить за тем, какие сайты посещают пользователи

VPN делает использование публичных сетей практически полностью безопасным, главное — выбрать провайдера, которому можно доверять. О том, как это сделать, мы написали отдельную статью.

Незащищенная сеть Wi-Fi

Стоит ли подключаться к незащищенной Wi-Fi сети?

Незащищенные паролем Wi-Fi сети всегда радуют глаз и веселят сознание, смеясь над хозяином Wi-Fi сети, который(возможно просто неправильно настроил роутер) вот так вот просто раздает всем Интернет. Но безопасно ли подключаться к сети, доступ к которому есть у каждого?

К чему может привести подключение к незащищенной сети?

Для начала необходимо уточнить один ключевой момент. Под незащищенной сетью скорее всего Вы подразумеваете сеть, который не защищен паролем. Но действительно незащищенной сетью становиться та сеть, которая не использует шифрование. Подключение к незащищенной паролем Wi-Fi сети, у которого не настроено шифрование, достаточно отчаянный шаг. Почему, спросите Вы? Потому что все Ваши передаваемые данные могут стать достоянием хакера. Ваши пароли и другие передаваемые данные могут быть перехвачены и легко прочитаны, так как они передаются в не зашифрованном виде.

Советы при подключении к незащищенным Wi-Fi сетям

Даже если сеть не защищена паролем, но использует шифрование передаваемых данных, это уже хорошо. Ваши данные, даже если они будут перехвачены, будет очень сложно расшифровать. Поэтому первый критерий, который желательно выполнять, — это наличие шифрования передаваемых данных.

Если же Вы подключились к незащищенной паролем сети, особенно если она не имеет шифрования, то сведите к минимуму любые действия в сети, связанные с авторизацией. Лучше всего такие сети использовать для обычного серфинга, при котором Вам не понадобится ни одна Ваша учетная запись. А еще лучше будет, если Вы будете использовать браузер в режиме инкогнито, либо использовать не основной браузер(тут я подразумеваю тот браузер, в памяти которого не сохранены никакие пароли и содержимое различных форм). Ну и совсем хорошим ходом будет использование специальных программ, которые будут шифровать передаваемый Вами данные.

И, конечно же, большое значение играет то, где и к какой сети Вы подключаетесь. Если это официальная точка доступа какой-то организации, то уверен, что они позаботятся о шифровании данных своих посетителей. А вот сеть, с неведомым именем в неведомом месте, лучше обойти стороной.

Wi-Fi сети: проникновение и защита. 1) Матчасть

Синоптики предсказывают, что к 2016 году наступит второй ледниковый период трафик в беспроводных сетях на 10% превзойдёт трафик в проводном Ethernet. При этом от года в год частных точек доступа становится примерно на 20% больше.

При таком тренде не может не радовать то, что 80% владельцев сетей не меняют пароли доступа по умолчанию. В их число входят и сети компаний.

Этим циклом статей я хочу собрать воедино описания существующих технологии защит, их проблемы и способы обхода, таким образом, что в конце читатель сам сможет сказать, как сделать свою сеть непробиваемой, и даже наглядно продемонстрировать проблемы на примере незадачливого соседа (do not try this at home, kids). Практическая сторона взлома будет освещена с помощью Kali Linux (бывший Backtrack 5) в следующих частях.

Статья по мере написания выросла с 5 страниц до 40, поэтому я решил разбить её на части. Этот цикл — не просто инструкция, как нужно и не нужно делать, а подробное объяснение причин для этого. Ну, а кто хочет инструкций — они такие:

Используйте WPA2-PSK-CCMP с паролем от 12 символов a-z (2000+ лет перебора на ATI-кластере). Измените имя сети по умолчанию на нечто уникальное (защита от rainbow-таблиц). Отключите WPS (достаточно перебрать 10000 комбинаций PIN). Не полагайтесь на MAC-фильтрацию и скрытие SSID.

Передайте мне сахар

Представьте, что вы — устройство, которое принимает инструкции. К вам может подключиться каждый желающий и отдать любую команду. Всё хорошо, но на каком-то этапе потребовалось фильтровать личностей, которые могут вами управлять. Вот здесь и начинается самое интересное.

Как понять, кто может отдать команду, а кто нет? Первое, что приходит в голову — по паролю. Пусть каждый клиент перед тем, как передать новую команду, передаст некий пароль. Таким образом, вы будете выполнять только команды, которые сопровождались корректным паролем. Остальные — фтопку.

Именно так работает базовая авторизация HTTP (Auth Basic):

После успешной авторизации браузер просто-напросто будет передавать определённый заголовок при каждом запросе в закрытую зону:

У данного подхода есть один большой недостаток — так как пароль (или логин-пароль, что по сути просто две части того же пароля) передаётся по каналу «как есть» — кто угодно может встрять между вами и клиентом и получить ваш пароль на блюдечке. А затем использовать его и распоряжаться вами, как угодно!

Для предотвращения подобного безобразия можно прибегнуть к хитрости: использовать какой-либо двухсторонний алгоритм шифрования, где закрытым ключом будет как раз наш пароль, и явно его никогда не передавать. Однако проблемы это не решит — достаточно один раз узнать пароль и можно будет расшифровать любые данные, переданные в прошлом и будущем, плюс шифровать собственные и успешно маскироваться под клиента. А учитывая то, что пароль предназначен для человека, а люди склонны использовать далеко не весь набор из 256 байт в каждом символе, да и символов этих обычно около 6-8… в общем, комсомол не одобрит.

Что делать? А поступим так, как поступают настоящие конспираторы: при первом контакте придумаем длинную случайную строку (достаточно длинную, чтобы её нельзя было подобрать, пока светит это солнце), запомним её и все дальнейшие передаваемые данные будем шифровать с использованием этого «псевдонима» для настоящего пароля. А ещё периодически менять эту строку — тогда джедаи вообще не пройдут.

Первые две передачи (зелёные иконки на рисунке выше) — это фаза с «пожатием рук» (handshake), когда сначала мы говорим серверу о нашей легитимности, показывая правильный пароль, на что сервер нам отвечает случайной строкой, которую мы затем используем для шифрования и передачи любых данных.

Итак, для подбора ключа хакеру нужно будет либо найти уязвимость в алгоритме его генерации (как в случае с Dual_EC_DRBG), либо арендовать сотню-другую параллельных вселенных и несколько тысяч ATI-ферм для решения этой задачи при своей жизни. Всё это благодаря тому, что случайный ключ может быть любой длины и содержать любые коды из доступных 256, потому что пользователю-человеку никогда не придётся с ним работать.

Именно такая схема с временным ключом (сеансовый ключ, session key или ticket) в разных вариациях и используется сегодня во многих системах — в том числе SSL/TLS и стандартах защиты беспроводных сетей, о которых будет идти речь.

План атаки

Внимательные читатели, конечно, заметили, что как бы мы не хитрили — от передачи пароля и временного ключа в открытой или хэшированной форме нам никуда не деться. Как результат — достаточно хакеру перехватить передачу на этой фазе, и он сможет читать все последующие данные, а также участвовать в процессе, вставляя свои пять копеек. И отличить его невозможно, так как вся информация, которой бы мог руководствоваться сервер для выдачи временного ключа или проверки доступа базируется именно на том, что было в начале передачи — handshake. Поэтому хакер знает всё то же, что и сервер, и клиент, и может водить обоих за нос, пока не истечёт срок действия временного ключа.

Наша задача при взломе любой передачи так или иначе сводится к перехвату рукопожатия, из которого можно будет либо вытащить временный ключ, либо исходный пароль, либо и то, и другое. В целом, это довольно долгое занятие и требует определённой удачи.

Но это в идеальном мире…

Механизмы защиты Wi-Fi

Технологии создаются людьми и почти во всех из них есть ошибки, иногда достаточно критические, чтобы обойти любую самую хорошую в теории защиту. Ниже мы пробежимся по списку существующих механизмов защиты передачи данных по радиоканалу (то есть не затрагивая SSL, VPN и другие более высокоуровневые способы).

OPEN — это отсутствие всякой защиты. Точка доступа и клиент никак не маскируют передачу данных. Почти любой беспроводной адаптер в любом ноутбуке с Linux может быть установлен в режим прослушки, когда вместо отбрасывания пакетов, предназначенных не ему, он будет их фиксировать и передавать в ОС, где их можно спокойно просматривать. Кто у нас там полез в Твиттер?

Именно по такому принципу работают проводные сети — в них нет встроенной защиты и «врезавшись» в неё или просто подключившись к хабу/свичу сетевой адаптер будет получать пакеты всех находящихся в этом сегменте сети устройств в открытом виде. Однако с беспроводной сетью «врезаться» можно из любого места — 10-20-50 метров и больше, причём расстояние зависит не только от мощности вашего передатчика, но и от длины антенны хакера. Поэтому открытая передача данных по беспроводной сети гораздо более опасна.

WEP — первый стандарт защиты Wi-Fi. Расшифровывается как Wired Equivalent Privacy («эквивалент защиты проводных сетей»), но на деле он даёт намного меньше защиты, чем эти самые проводные сети, так как имеет множество огрехов и взламывается множеством разных способов, что из-за расстояния, покрываемого передатчиком, делает данные более уязвимыми. Его нужно избегать почти так же, как и открытых сетей — безопасность он обеспечивает только на короткое время, спустя которое любую передачу можно полностью раскрыть вне зависимости от сложности пароля. Ситуация усугубляется тем, что пароли в WEP — это либо 40, либо 104 бита, что есть крайне короткая комбинация и подобрать её можно за секунды (это без учёта ошибок в самом шифровании).

WEP был придуман в конце 90-х, что его оправдывает, а вот тех, кто им до сих пор пользуется — нет. Я до сих пор на 10-20 WPA-сетей стабильно нахожу хотя бы одну WEP-сеть.

На практике существовало несколько алгоритмов шифровки передаваемых данных — Neesus, MD5, Apple — но все они так или иначе небезопасны. Особенно примечателен первый, эффективная длина которого — 21 бит (

Основная проблема WEP — в фундаментальной ошибке проектирования. Как было проиллюстрировано в начале — шифрование потока делается с помощью временного ключа. WEP фактически передаёт несколько байт этого самого ключа вместе с каждым пакетом данных. Таким образом, вне зависимости от сложности ключа раскрыть любую передачу можно просто имея достаточное число перехваченных пакетов (несколько десятков тысяч, что довольно мало для активно использующейся сети).

К слову, в 2004 IEEE объявили WEP устаревшим из-за того, что стандарт «не выполнил поставленные перед собой цели [обеспечения безопасности беспроводных сетей]».

Про атаки на WEP будет сказано в третьей части. Скорее всего в этом цикле про WEP не будет, так как статьи и так получились очень большие, а распространённость WEP стабильно снижается. Кому надо — легко может найти руководства на других ресурсах.

WPA и WPA2

WPA — второе поколение, пришедшее на смену WEP. Расшифровывается как Wi-Fi Protected Access. Качественно иной уровень защиты благодаря принятию во внимание ошибок WEP. Длина пароля — произвольная, от 8 до 63 байт, что сильно затрудняет его подбор (сравните с 3, 6 и 15 байтами в WEP).

Стандарт поддерживает различные алгоритмы шифрования передаваемых данных после рукопожатия: TKIP и CCMP. Первый — нечто вроде мостика между WEP и WPA, который был придуман на то время, пока IEEE были заняты созданием полноценного алгоритма CCMP. TKIP так же, как и WEP, страдает от некоторых типов атак, и в целом не безопасен. Сейчас используется редко (хотя почему вообще ещё применяется — мне не понятно) и в целом использование WPA с TKIP почти то же, что и использование простого WEP.

Одна из занятных особенностей TKIP — в возможности так называемой Michael-атаки. Для быстрого залатывания некоторых особо критичных дыр в WEP в TKIP было введено правило, что точка доступа обязана блокировать все коммуникации через себя (то есть «засыпать») на 60 секунд, если обнаруживается атака на подбор ключа (описана во второй части). Michael-атака — простая передача «испорченных» пакетов для полного отключения всей сети. Причём в отличии от обычного DDoS тут достаточно всего двух (двух) пакетов для гарантированного выведения сети из строя на одну минуту.

WPA отличается от WEP и тем, что шифрует данные каждого клиента по отдельности. После рукопожатия генерируется временный ключ — PTK — который используется для кодирования передачи этого клиента, но никакого другого. Поэтому даже если вы проникли в сеть, то прочитать пакеты других клиентов вы сможете только, когда перехватите их рукопожатия — каждого по отдельности. Демонстрация этого с помощью Wireshark будет в третьей части.

Кроме разных алгоритмов шифрования, WPA(2) поддерживают два разных режима начальной аутентификации (проверки пароля для доступа клиента к сети) — PSK и Enterprise. PSK (иногда его называют WPA Personal) — вход по единому паролю, который вводит клиент при подключении. Это просто и удобно, но в случае больших компаний может быть проблемой — допустим, у вас ушёл сотрудник и чтобы он не мог больше получить доступ к сети приходится применять способ из «Людей в чёрном» менять пароль для всей сети и уведомлять об этом других сотрудников. Enterprise снимает эту проблему благодаря наличию множества ключей, хранящихся на отдельном сервере — RADIUS. Кроме того, Enterprise стандартизирует сам процесс аутентификации в протоколе EAP (Extensible Authentication Protocol), что позволяет написать собственный велосипед алгоритм. Короче, одни плюшки для больших дядей.

В этом цикле будет подробно разобрана атака на WPA(2)-PSK, так как Enterprise — это совсем другая история, так как используется только в больших компаниях.

WPS/QSS

WPS, он же Qikk aSS QSS — интересная технология, которая позволяет нам вообще не думать о пароле, а просто добавить воды нажать на кнопку и тут же подключиться к сети. По сути это «легальный» метод обхода защиты по паролю вообще, но удивительно то, что он получил широкое распространение при очень серьёзном просчёте в самой системе допуска — это спустя годы после печального опыта с WEP.

WPS позволяет клиенту подключиться к точке доступа по 8-символьному коду, состоящему из цифр (PIN). Однако из-за ошибки в стандарте нужно угадать лишь 4 из них. Таким образом, достаточно всего-навсего 10000 попыток подбора и вне зависимости от сложности пароля для доступа к беспроводной сети вы автоматически получаете этот доступ, а с ним в придачу — и этот самый пароль как он есть.

Учитывая, что это взаимодействие происходит до любых проверок безопасности, в секунду можно отправлять по 10-50 запросов на вход через WPS, и через 3-15 часов (иногда больше, иногда меньше) вы получите ключи от рая.

Когда данная уязвимость была раскрыта производители стали внедрять ограничение на число попыток входа (rate limit), после превышения которого точка доступа автоматически на какое-то время отключает WPS — однако до сих пор таких устройств не больше половины от уже выпущенных без этой защиты. Даже больше — временное отключение кардинально ничего не меняет, так как при одной попытке входа в минуту нам понадобится всего 10000/60/24 = 6,94 дней. А PIN обычно отыскивается раньше, чем проходится весь цикл.

Хочу ещё раз обратить ваше внимание, что при включенном WPS ваш пароль будет неминуемо раскрыт вне зависимости от своей сложности. Поэтому если вам вообще нужен WPS — включайте его только когда производится подключение к сети, а в остальное время держите этот бекдор выключенным.

Атака на WPS будет рассмотрена во второй части.